Une rentrée rayée jaune et bleu

Une manifestation dédiée à Domino AS/400 pour les partenaires Lotus et Domino,

et de nombreuses autres initiatives ont marqué la rentrée.

La manifestation appelée “ Victory 99 EMEA ”, qui s'est tenue à Cannes au tout

début septembre, a remporté un franc succès puisque environ 2600 IBMers et partenaires

s'y étaient donné rendez-vous.

L'AS/400 figurait en bonne place dans cette manifestation consacrée à l'ensemble

de la gamme serveurs d'IBM Des ténors de la plate-forme comme Tom Jarosh, Tony

Madden ou encore Malcolm Haynes figuraient en tête de l'affiche. C'est aussi à

l'occasion de cette manifestation que s'est faite l'annonce de la cession à Cisco

Systems de l'offre “ réseaux ” d'IBM.

Mais après une conclusion en grande pompe de Victory 99 EMEA, avec notamment une

immense soirée sur la plage du Carlton le mercredi, c'est par un événement beaucoup

plus confidentiel mais néanmoins important que s'est poursuivie la semaine : IBM

et Lotus avaient en effet convié leurs BP (Business Partners) et LBP (Lotus Business

Partners) à un séminaire marketing baptisé Victory AS/400, sur le thème : “ Les

clés du succès pour vendre Domino AS/400 ”. Vaste programme !

Une soixantaine de représentants des ces deux “ espèces ” se sont alors réunis

au long des deux jours restants de la semaine, pour mieux comprendre et connaître

l'AS/400 pour les LBP, Lotus Domino pour les BP, ceci dans le but avoué de se

donner les moyens de “ booster ” les installations Domino sur AS/400. L'objectif

de la réunion était double : fournir à tous les arguments de vente sur Domino

pour AS/400, et réunir les partenaires AS/400 et Lotus pour développer du Business

commun sur Domino pour AS/400.

Et sur ce dernier point, force est de constater qu'il y avait fort à faire. L'initiative

a non seulement montré qu'un rapprochement entre partenaires Lotus et IBM et une

meilleure connaissance du domaine de compétences de l'autre étaient indispensables,

mais a largement oeuvré dans le sens de rapprochements effectifs. Les tendances

de la rentrée étaient donc sans conteste à l'alternance des couleurs, aux rayures

jaune Lotus et bleu IBM.

L'AS/400 est devenu la seconde plate-forme d'installation de Domino en

termes de nombre de serveurs

Contraintes d’intégrité et Triggers: vers une chronologie parfaite

par Paul Conte

Maîtrisez la chronologie d'exécution des contraintes et des triggers des bases

de données

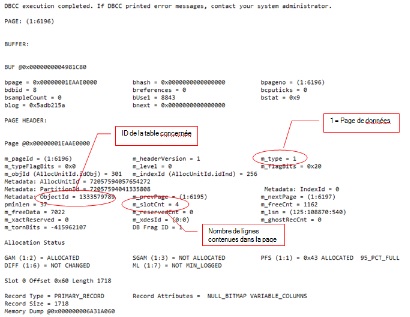

DB2 Universal Database for AS/400 (DB2 UDB) comporte plusieurs fonctions importantes

qui d'une part assurent l'intégrité des données et d'autre part, étendent les

fonctions des bases de données. Deux de ces fonctions, les contraintes d'intégrité

référentielle et les triggers (ou programmes déclencheurs) peuvent être définis

par un administrateur de bases de données (ou un utilisateur autorisé) pour se

protéger des mises à jour susceptibles de générer des données invalides ou incohérentes.

On peut également utiliser des triggers pour exécuter des tâches qui ne sont pas

intégrées dans DB2 UDB (comme afficher des informations sélectionnées sur des

mises à jour de bases de données dans une table de journalisation définie par

un utilisateur par exemple).

Du fait qu'une opération sur une base de données peut entraîner DB2 UDB à évaluer

une ou plusieurs contraintes et appeler un ou plusieurs triggers, il est essentiel

de maîtriser la chronologie des différentes opérations d'insertion, de modification

et de suppression dans les bases de données. Le présent article apporte quelques

informations sur la chronologie des contraintes et des triggers afin de vous permettre

de concevoir des applications fonctionnant de manière efficace.

Pour commencer, examinons rapidement les concepts de base des contraintes d'intégrité

référentielles et des triggers (pour plus de plus amples informations, veuillez

consulter l'encadré "Bibliographie").

Les contraintes d'intégrité référentielle et les triggers peuvent protéger des

données invalides ou incohérentes

Quoi de neuf ? Un digest des dernières nouveautés

L'architecte des sécurités de l'AS/400 recense les nouveautés et améliorations des V4R2 et V4R3

Deux

releases de l'OS/400 (V4R2 et V4R3) ont été annoncées depuis ma dernière

revue en matière de sécurités. Toutes deux renforcent les sécurités dans

deux domaines principaux.

Les

améliorations

-

permettent de mieux maîtriser la configuration de l'environnement TCP

-

facilitent la protection et la gestion du e-business

-

permettent de mettre en place un plan de sécurité initial tout en découvrant des possibilités plus détaillées

Lire l'article

Le blues du hardware

Windows 2000 a la réputation de supporter plus de périphériques grâce au support de Plug and Play et à l'ajout d'une grande quantité de drivers. Pourtant, partir du principe que vos périphériques matériels seront supportés par Windows 2000 est peut-être une erreur. Mon expérience de la connexion de périphériques à un système Windows 2000 ne m'a pas franchement rassuré sur le support hardware de Windows 2000. D'autant que ces matériels exploitent des drivers Windows NT 4.0. Les matériels que j'ai essayé de faire fonctionner avec un système Windows 2000 sont une imprimante/scanner/fax HP OfficeJet 710 et un contrôleur SCSI Future Domain TMC-850 MER.

Lire l'article

Offrez la

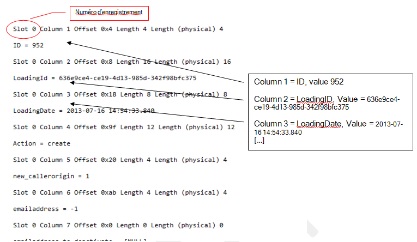

Le module RPG IV CallerID permet d'identifier le programme ayant provoqué une

modification d'une base de données.

Vous êtes-vous jamais demandé ce qui se cachait à l'autre bout de l'appel d'un

programme trigger ? Eh bien, il est maintenant possible d'installer "CallerID"

(gratuitement) pour permettre aux programmes trigger de déceler l'origine des

modifications survenues dans la base de données.

Techniquement, des opérations internes sur les fichiers OS/400 telles que QDBPUT

(Database add a record) et QDBUDR (Database update, delete, or release a record)

entraînent l'appel d'un programme trigger. Toutefois, avec l'aide de quelques

API de gestion des messages, il est possible d'identifier le programme qui se

cache derrière ces opérations.

La connaissance de l'origine des modifications de la base de données peut se révéler

fort utile. Envisageons les scénari suivants :

Attention: inondation. Etant donné que

les triggers interceptent toutes les modifications effectuées dans un fichier

base de données, ils peuvent se révéler efficaces pour assurer la cohérence des

données dans une ou plusieurs applications. Mais, un fichier qui change fréquemment

peut imposer une charge très importante à un programme trigger. Aussi, afin de

limiter le surcroît de travail de ce type de programme, on peut choisir de filtrer

certaines des modifications pour que le programme trigger n'exécute pas l'intégralité

de sa routine à chaque fois qu'une modification est effectuée.

Supposons que vous utilisiez un programme trigger pour introduire des modifications

démographiques effectuées par une application sur une autre, et que l'application

effectuant les modifications stocke des informations démographiques et financières

dans le même fichier. Supposons également que vous ayez un traitement de nuit

sur ce fichier, qui ne met à jour que les informations financières mais agit sur

un grand nombre d'enregistrements. Plutôt que de comparer systématiquement les

images de chaque champ "démographie" avant et après que le programme trigger ait

été appelé, vous pouvez simplement filtrer les modifications effectuées par le

traitement de nuit.

Surveiller toutes les issues. Peut-être

essayez-vous de faire un contrôle qualité en surveillant la fréquence à laquelle

il est nécessaire de "glisser" des modifications dans une base de données du fait

de limitations des applications existantes. Il est possible de calculer le nombre

de fois que DFU (Data File Utility ), SQL ou un utilitaire base de données quelconque

a été utilisé pour modifier certains fichiers de la base. Même si vos applications

standards sont excellentes, vous pouvez souhaiter garder une trace des interventions

réalisées sur les fichiers sans utiliser d'application, pour identifier des violations

de sécurités potentielles, ou d'éventuels besoins en formation.

Eviter les boucles sans fin. Imaginons

que vous utilisiez des programmes triggers pour transmettre des modifications

démographiques entre une application A et une application B. Quand un fichier

est mis à jour dans l'application A, le programme trigger met à jour le fichier

associé de l'application B, et vice versa. Ce processus paraît clair et simple.

Cependant, il se pose un problème lorsque le programme trigger de l'application

A met à jour un fichier de l'application B, obligeant le trigger de cette dernière

à mettre à jour l'enregistrement original qui a été modifié dans l'application

A. Ce cas de figure peut provoquer l'appel récursif du programme trigger de l'application

A, d'où risque de bouclage.

Des boucles inutiles peuvent également poser problème lorsqu'une interface EDI

(Echange de Données Informatisées) est utilisée entre deux systèmes. Une modification

de la base de données d'un système se répercuter de système en système jusqu'à

ce que le système récepteur sache que la modification provient du système émetteur,

et que par conséquent il n'est pas nécessaire de lui renvoyer la modification.

Par où commencer avec les jointures SQL/400

Le coding de base des jointures SQL est simple ; voici comment procéder

Une opération de jointure sur la base de données combine des lignes (c'est-à -dire

des enregistrements) provenant de deux ou plus tables (c'est-à -dire des fichiers)

pour produire une table résultat utilisable ensuite pour d'autres opérations.

DB2 Universal Database for AS/400 (UDB/400) permet les opérations jointes par

l'intermédiaire de plusieurs mécanismes :

- fichiers logiques joints définis en DDS

- les paramètres FILE et FLD de la commande OPNQRYF (Open Query File)

- les clauses FROM et WHERE d'une sous-selection SQL

Prédicat Between et sous-requêtes SQL

par Mike Cravitz Ce mois-ci, nous allons voir l'utilisation du prédicat Between dans la clause Where d'une requête SQL, dans le but de trouver une valeur située entre deux bornes Je vous présente aussi un puissant mécanisme, appelé sous-requête. Et, pour faire bonne mesure, je montre comment utiliser la fonction SQL Count pour renvoyer le nombre de lignes d'une table de résultat de requête. En route !

Lire l'article

IBM-Intel : la guerre des processeurs continue

par Frank G. Soltis

Les processeurs IBM continuent de surpasser ceux d'Intel lorsqu'il s'agit de serveurs

sur lesquels s'exécutent plusieurs applications

La plupart des lecteurs de ce magazine connaissent peu ou prou les plans d'IBM

en matière de processeurs pour l'AS/400. Il est donc intéressant de comparer les

plans d'IBM pour ses serveurs à l'offre processeurs d'Intel.

Les processeurs PowerPC présents dans les AS/400 actuels appartiennent à la famille

dite Star Series. Cette famille de microprocesseurs monopuces, 64 bits, a été

spécialement conçue à Rochester pour le type de tâches confiées aux serveurs sur

l'AS/400. Ces mêmes processeurs animent également les modèles RS/6000 affectés

à des tâches de gestion.

En septembre 1998, nous présentions le premier membre de la Star Series, dénommé

Northstar. C'était et c'est encore un microprocesseur de pointe.

En septembre 1999, nous présentions une version de Northstar plus rapide dénommée

Pulsar et utilisée uniquement dans le RS/6000.

Dans le courant de cette année, nous présenterons le nouveau processeur I-Star.

Il utilise les toutes dernières technologies semiconducteur d'IBM, y compris cuivre

et SOI (Silicon-On-Insulator), pour plus que doubler les performances de Northstar.

Au moment de son introduction, I-Star sera le microprocesseur destiné à des serveurs

le plus performant. Loin de s'endormir sur leurs lauriers, les ingénieurs de Rochester

sont en train de créer un autre membre de la Série Star : S-Star, qui pousse encore

plus loin les technologies semiconducteur pour obtenir une augmentation de performances

d'environ 50 % par rapport à I-Star. S-Star, qui devrait être le dernier membre

de la Star Series, apparaîtra dans l'AS/400 au cours de l'année 2001.

Solutions ERP 100% “ prêtes à l’emploi ” : la panacée ?

par Scott Steinacher

A l'exception des PC et de l'Internet, aucune innovation technologique n'a impacté le monde de l'entreprise plus profondément que les logiciels ERP (Enterprise Resource Planning). Au départ, d'une manière générale, les managers utilisaient les logiciels ERP pour automatiser les fonctions back-office de l'entreprise telles que la comptabilité, la finance et la gestion des ressources humaines. Plus récemment, les principaux éditeurs d'ERP s'intéressant désormais au traitement des commandes, à l'automatisation de la force de vente, à la gestion de la chaîne d'approvisionnement, à la planification des besoins et à bien d'autres processus pour les entreprises stratégiques, les ERP se sont éloignés de leur rôle traditionnel.

Au fur et à mesure que l'euphorie qui entoure les ERP gagne de nouveaux marchés, de nombreuses sociétés ne semblent que trop heureuses de se débarrasser de leurs logiciels spécifiques qui les ont si bien servis pendant de nombreuses années. A mon avis, certaines entreprises vont trop vite en besogne. En effet, dans de nombreux cas de figure, les applications développées en interne ne nécessitent probablement qu'un ravalement de façade, et non une retraite prématurée.

Il est par exemple possible de rendre les systèmes existants accessibles depuis le Web en attachant des rapports classiques aux messages électroniques émis sur l'Internet. Une autre alternative consiste à placer les rapports existants sur un intranet pour qu'ils puissent être consultés à l'aide d'un navigateur. Les interfaces graphiques des navigateurs peuvent remplacer les écrans passifs. Certes, les interfaces graphiques ne présentent peut-être aucun intérêt pour les applications de type back-office, mais pour fournir un accès aux données à des utilisateurs distants, l'Internet et les interfaces graphiques représentent désormais la norme.

Bien évidemment, les organisations qui ont plusieurs systèmes différents redondants ont probablement besoin d'une refonte en profondeur. Ainsi, au sein d'une organisation issue de fusions et d'acquisitions, il n'est pas rare de voir plusieurs applications distinctes remplir la même fonction (la saisie des commandes par exemple) dans des divisions différentes. Dans de tels cas, l'utilisation de logiciels ERP pour normaliser les systèmes et les processus de l'entreprise est probablement justifiée mais pas forcément déterminante. Construire des interfaces reliant les applications disparates existantes ou normaliser en se basant sur l'application la plus efficace peut représenter un coût moindre. Le fait est qu'il existe souvent des alternatives attrayantes aux ERP, mais que celles-ci ne sont pas toujours envisagées sérieusement.

Un projet tout Java

Par Isabelle Nougier

C'est en misant sur le futur et en optant pour un changement radical de technologie que la Cavamac refond intégralement son système

d'information La Cavamac est une caisse de retraite et de prévoyance pour les

agents généraux d'assurance sous tutelle de la Sécurité Sociale. Elle gère de

l'ordre de 20000 cotisants et 30000 retraités, pour un effectif d'environ 80

personnes. Au moment du passage à l'an 2000, cette caisse de retraite s'est

vue confrontée à un dilemme : fallait-il refondre complètement le système d'information

ou fallait-il simplement modifier l'existant ? A ce moment précis, le problème

ne s'est pas posé très longtemps, les délais imposés par une refonte du système

étant trop importants pour l'échéance "An 2000".

Le passage à l'An 2000 s'est donc fait en modifiant l'existant, mais l'idée

de la refonte n'était pas écartée puisque le système d'information commençait

à vieillir ; sa fiabilité diminuait, il avait de nombreuses carences, il datait

de la fin des années 70 et avait vu passer toutes les générations de midrange

IBM, en passant par le 38 jusqu'à l'AS/400, des morceaux de programmes avaient

été rajoutés au fur et à mesure des différents besoins, et il n'avait de ce

fait jamais constitué une entité et pour ne pas se trouver confronter au même

dilemme pour le passage à l'Euro, la décision de la refonte du système a été

prise courant du premier trimestre 1999.

Une vingtaine de propositions ont été reçues, parmi lesquelles

deux intégralement en Java

Du fait de son statut, la Cavamac a pour obligation d'émettre un appel d'offres

public. Cet appel d'offres a été lancé au milieu de l'année 1999; il imposait

principalement deux contraintes, à savoir celle de délais qui devaient être

compatibles avec le passage à l'Euro, et l'utilisation de l'AS/400 comme serveur

central, cette plate-forme ayant largement fait ses preuves jusqu'alors. Le

projet, baptisé NSI pour "Nouveau Système d'Information " (lire "Nessie", comme

le fameux monstre qui se cache -paraît-il- dans les tréfonds du Loch Ness. Cherchez

l'erreur !) dont le logo représente un éléphant (une référence à la mémoire,

paraît-il…) avait trois objectifs principaux : qualité, sécurité et productivité.

Une vingtaine de propositions ont été reçues, parmi lesquelles deux intégralement

en Java, dont une proposée par IBM.

UTI s'est tout de suite dirigée vers une solution entièrement

Java, malgré le peu de recul que comptait cette technologie

La Cavamac n'a alors que peu hésité, malgré le risque que cela pouvait engendrer

d'utiliser des technologies nouvelles, et en septembre 1999, c'est la proposition

d'UTI (Union Technologies Informatique) en Java qui a été retenue. Cette société

de services de 600 personnes aujourd'hui, à forte connotation AS/400, n'était

pas inconnue de la Cavamac puisque c'est elle qui, en son temps, avait assuré

le passage à l'An 2000. A la lecture du cahier des charges imposé par la Cavamac,

UTI s'est tout de suite dirigée vers une solution entièrement Java malgré le

peu de recul que comptait cette technologie, puisque à l'époque il n'y avait

qu'une trentaine de projets entièrement conçus en Java. Plusieurs raisons ont

influencé ce choix, entre autres l'objectif de constituer un système pérenne

(plus de 10 ans), d'avoir un système très souple en ce qui concerne les différentes

compatibilités, avoir une maintenance aisée, et de plus UTI avait déjà une expérience

en interne, ce qui lui permettait de cerner parfaitement les avantages et les

inconvénients de cette technologie.

IBM recrute les meilleurs et les plus novateurs

Domino et Java attirent les nouveaux éditeurs vers l'AS/400

Le succès de l'AS/400 dépend de la modernisation permanente de son immense portefeuille

applicatif. Toutefois, il ne s'agit pas simplement de moderniser des dizaines

de milliers d'applications déjà disponibles. En effet, il est tout aussi important

que la plate-forme attire de nouvelles applications, créées dans des environnements

de développement modernes, qui supportent les technologies e-business et ERP (Enterprise

Resource Planning) les plus récentes.

Souvent, les nouvelles applications tirent un plus grand avantage des technologies

qui placent le Web et l'e-business au centre de leur démarche, ce qui est le cas

plus particulièrement de Domino et Java. De plus en plus, les solutions professionnelles

les plus récentes sont conçues dès le départ dans ces nouveaux environnements

de développement qui gagnent chaque jour en maturité. Maintes fois, cela a pour

conséquence d'offrir aux AS/400 de nouvelles fonctionnalités sans précédent dont

les utilisateurs ne peuvent désormais plus se passer.

Pour s'assurer que les développeurs de ces applications s'intéressent aux AS/400

au même titre que les plates-formes Windows NT et Unix, IBM a imaginé une stratégie

permettant d'attirer les solutions les plus récentes et les plus novatrices vers

sa plate-forme. Cette stratégie est basée sur l'idée de rendre les AS/400 techniquement

fiables et attractifs à la communauté des développeurs. Il s'agit là d'un effort

continu qui se traduit entre autres, par une amélioration constante du support

de TCP/IP et de Unix.

D'ores et déjà , les AS/400 se sont enrichis d'une JVM (Java Virtual Machine),

du support de Domino en mode natif et de fonctionnalités e-business intégrées

au système. Les bases technologiques étant en place, la division AS/400 peut désormais

recruter activement des ISV (Independent Software Vendors) non-AS/400 pour s'assurer

que la plate-forme dispose de solutions compétitives dans des domaines clés de

la technologie, tels que le commerce électronique, la business intelligence, et

la gestion des chaînes d'approvisionnement.

Les efforts de recrutement d'IBM visent à satisfaire les besoins

de cinq secteurs d'activité majeurs où l'AS/400 est déjà très présent, tout en

possédant une marge de progression considérable : la distribution, l'industrie,

la banque/finance, l'assurance, et les télécommunications. En fait, IBM a conçu

un tableau à deux dimensions dans lequel ces secteurs d'activité constituent l'ordonnée

et les types de solutions les plus importants (ERP ou commerce électronique par

exemple) constituent l'abscisse (figure 1).

L'objectif en est de s'assurer que toutes les cases du tableau sont occupées par

d'excellentes applications représentant l'état de l'art dans leurs domaines respectifs.

Les 150 plus grands ISV d'IBM ont été sollicités pour remplir plusieurs de ces

cases. Mais Big Blue invite également d'autres fournisseurs de solutions à porter

leurs offres sur AS/400.

“ Nous travaillerons avec nos fournisseurs actuels, mais nous souhaitons aussi

recruter un nouvel ensemble de fournisseurs afin de nous assurer que les AS/400

continuent de disposer d'un ensemble de solutions très compétitif et moderne pour

répondre aux besoins professionnels des clients ”, explique Debra Thompson, vice-président

de la branche systèmes d'entreprises de la Division AS/400.

Le simple fait de disposer d'une solution dans la case d'un tableau

ne suffit pas. IBM a pour ambition de fournir les solutions les meilleures et

les plus prisées dans chaque catégorie.

Prenez par exemple la catégorie probablement la plus importante de toutes : les

applications métiers. Il y a quelques années, certaines solutions ERP très répandues

sur le marché, comme Baan, PeopleSoft ou SAP, n'étaient pas disponibles sur AS/400.

Désormais, elles le sont. Avec l'arrivée de ces nouvelles venues sur la liste

déjà impressionnante des fournisseurs traditionnels de solutions ERP sur AS/400,

“nous

Sortir d’un désastre avec Exchange

Ce numéro de Windows 2000 Magazine mettant en exergue la reprise après incident, nous allons évoquer les procédures de base à suivre pour se préparer à un incident (en l'occurrence, le plantage d'un système Exchange Server) et les premières mesures à prendre après le plantage.

Lire l'article

Comment implémenter une sécurité au niveau objet

Appliquez les sécurités au niveau objet pour que les utilisateurs puissent travailler

librement sans pour autant avoir accès sans restriction au système.

L'un des épisodes les plus drôles du film Blazing Saddles est celui où Taggart

(Slim Pickens) et sa bande tombent sur une barrière de péage au milieu d'un vaste

désert. Taggart se tourne alors vers ses acolytes et déclare «Quelqu'un doit rebrousser

chemin et revenir avec plein de pièces de monnaie!».

Et bien, la sécurité par menus, qui prévaut aujourd'hui sur l'AS/400, ressemble

beaucoup à une barrière de péage au milieu du désert. En fait, elle ne protège

plus rien. Avec les systèmes ouverts d'aujourd'hui, elle peut être contournée

de multiples façons.

Dans cet article, j'explique les risques que présente l'absence de sécurité appropriée

à ce niveau, et j'expose des méthodes d'instauration de droits au niveau objet,

pour que les utilisateurs puissent travailler sans jouir d'un accès illimité au

système.

Configurer Windows 2000

Si vous venez d'installer Windows 2000, votre première impression est probablement que l'aspect de l'OS est très différent de Windows NT. Si vous voulez configurer votre nouveau système, Il vous faut d'abord trouver les options configurables. Cet article devrait permettre aux débutants sous Windows 2000 de savoir où trouver les options (nouvelles ou habituelles) que l'on peut souhaiter configurer avant de mettre Windows 2000 en production. Ces suggestions de configuration sont destinées aux administrateurs systèmes et au personnel de support technique.

Lire l'article

Trouver les erreurs des données numériques avec SQL

SQL permet d'identifier les données erronées avant que le système ne se crashe,

et cela sans programmes personnalisés

La présence de données erronées dans un fichier peut provoquer des problèmes quels

que soient le programme, la requête ou l'instruction SQL tentant d'accéder aux

données du champ. Lorsqu'un programme rencontre des données erronées, il génère

le fameux message d'erreur “MCH1202 Erreur dans une donnée décimale” et parfois

des messages différents (tels que CPF5035, RPG0907, QRY5053 ou encore SQL0802),

selon le type de détection d'erreurs interne effectué. Les langages Query et SQL

peuvent néanmoins afficher ou imprimer des caractères de substitution à la place

des données erronées, mais ils ne mettront pas à jour ni n'inséreront d'enregistrementdans un fichier contenant des données erronées.

La présence de données erronées dans un champ numérique peut également influer

sur les enregistrements contenant des données correctes. C'est le cas lorsqu'un

champ contenant des données erronées fait partie d'une jointure avec un autre

fichier et que le moteur de recherche doit créer un chemin d'accès. De plus, les

enregistrements erronés sont souvent difficiles à localiser, et il n'existe pas

de méthode évidente pour les débusquer et vérifier qu'il n'en reste plus dans

la base de données.

Fort heureusement, SQL propose des méthodes pour aider à localiser les données

erronées sans écrire de programmes personnalisés ni laisser le système les détecter

en s'arrêtant brutalement. Ces méthodes bénéficient du fait que l'OS/400 ne considère

les données numériques comme valides que lorsque certains octets occupent certaines

positions dans un champ.

Les bonnes astuces de nos lecteurs

L'article " Le top 10 des raccourcis clavier " de septembre1999 ont incité plusieurs lecteurs à nous soumettre leurs propres astuces de productivité. J'ai reçu tant de bonnes idées, que j'ai décidé de les partager avec vous. Dans cet article, j'énumère les 10 meilleurs raccourcis clavier suggérés par les lecteurs. Je remercie tous ceux qui m'ont aidé par leurs suggestions.

Lire l'article

Améliorations extrêmes pour DB2 UDB en V4R5

par Kent Milligan La V4R5 pousse encore plus loin les améliorations de DB2 UDB apportées par la V4R4 La V4R4 a été une importante mouture de la base de données, avec DB2 Universal Database for AS/400 (DB2 UDB) arborant une multitude de nouvelles fonctions, notamment les BLOB (Binary Large OBjects), les UDF (User-Defined Functions) ou encore les datalinks. Certes moins riche en nouveautés, la V4R5 propose pour sa part de nombreuses améliorations, à travers une large variété de fonctions et interfaces DB2 UDB permettant aux développeurs AS/400 d'intégrer leurs applications stratégiques dans l'univers e-business.

La plus importante amélioration réside dans l'adjonction de Visual Explain à la boîte d'outils bases de données d'OpsNav

Lire l'article

PPTP, pour un accès sécurisé au réseau de l’entreprise

La création d'un WAN d'entreprise peut coûter cher. Souvent, les petites et moyennes

entreprises ne peuvent pas s'offrir la ligne spécialisée à grande vitesse, le

firewall, le routeur, les logiciels, le support et la maintenance nécessaires

pour créer même un simple WAN.

La prolifération actuelle des providers d'accès Internet de qualité, des constructeurs

de modems câble et des RNIS permettent de créer un WAN d'entreprise sur Internet,

moyennant des frais mensuels fixes. Cette approche élimine pratiquement les coûts

de démarrage traditionnellement liés à la création d'un WAN d'entreprise. Les

modems câbles et les connexions RNIS permettent de remplacer l'accès commuté traditionnel

à faible vitesse avec son cortège de lignes téléphoniques multiples et ses batteries

de modems, par des réseaux privés virtuels (VPN pour Virtual Private Network)

très performants.Grâce à l'association d'une connexion Internet permanente à grande

vitesse et de PPTP (Point-to-Point Tunneling Protocol), RAS (Remote Access Service)

et RRAS (Routing and Remote Access service) de NT, les utilisateurs mobiles ayant

accès à Internet bénéficient d'une connectivité sécurisée instantanée au réseau

de l'entreprise. Cette approche présente deux avantages.

D'abord, un VPN permet aux utilisateurs mobiles d'éviter les frais des communications

téléphoniques longue distance (en supposant qu'ils puissent accéder à un ISP local).

Deuxièmement, c'est le fournisseur d'accès qui est responsable de la maintenance,

de la mise à jour et du dépannage de l'infrastructure du WAN. Le Service Pack

4 de NT 4.0 comprend des mises à jour de PPTP et RRAS assurant des connexions

sécurisées, l'authentification mutuelle et le filtrage des paquets, améliorant

ainsi significativement les performances et la fiabilité des VPN.

Exchange et les sauvegardes : les 6 erreurs à ne pas commettre

Un de mes amis, excellent programmeur et administrateur UNIX, gère (entre autres

choses) un petit serveur Exchange pour la société qui l'emploie. Une de ses grandes

forces est de savoir lorsqu'il est débordé et, un jour, il m'a appelé en me demandant

de l'aide. Il avait éteint le serveur Exchange, ne pouvait le relancer et n'avait

pas de sauvegarde opérationnelle. Le plus stupide dans l'histoire est qu'il avait

éteint le serveur pour installer un lecteur de DAT afin de faire des sauvegardes

régulières !

La morale de cette histoire ? Il est indispensable de disposer de bonnes sauvegardes

et, si vous n'en avez pas, vous tentez le démon. Mon ami a eu de la chance, le

disque sur lequel se trouvaient les données d'Exchange était intact, j'ai donc

pu restaurer les données. Cet article détaille les 6 erreurs à ne pas commettre

dans vos sauvegardes d'Exchange et la façon d'éviter un cauchemar en cas de défaillance

de vos systèmes.

Créer un historique de l’utilisation des disques AS/400

par Terry Smith

Au fil du temps, l'utilitaire Library History rassemble les informations sur la

taille des bibliothèques et les affiche en utilisant une interface Web

En tant qu'administrateur de base de données, je suis persuadé que l'on a jamais

trop d'espace disque sur un AS/400. C'est presque une loi de la nature que quelle

que soit la quantité d'espace dont on dispose, celui-ci est finalement utilisé.

Mais, s'il nous fallait rédiger le chèque pour acheter de nouveaux disques, nous

changerions peut être rapidement d'avis. Etant donné que le coût unitaire des

disques baisse au fil du temps, il n'est pas recommandé d'acheter plus d'espace

disque que l'on envisage d'en utiliser dans l'immédiat. L'idéal serait de suivre

et de planifier l'utilisation des unités disques de manière à acheter des disques

supplémentaires au fur et à mesure que les besoins se font sentir, afin de profiter

d'une part des baisses des prix, et d'autre part des nouvelles technologies. L'utilitaire

Library History procure une meilleure image de l'utilisation des disques AS/400,

permettant ainsi une meilleure prise de décisions d'achat de disques et une meilleure

utilisation de l'espace.

Library History permet une meilleure prise de décisions d'achat de disques

et une meilleure utilisation de l'espace

Cet utilitaire se divise en deux parties : un job batch qui peut être exécuté

périodiquement pour collecter des informations sur la taille des bibliothèques

AS/400n et un frontal Web pour afficher les informations historisées sous forme

de tableau ou de graphique. L'interface Web permet la représentation graphique

des données sans toutes les difficultés liées à la distribution des applications

client/serveur. Pour le déploiement Web, j'ai utilisé Net.Data d'IBM et un jeu

d'applets graphiques Java gracieusement fourni par la société Visual Engineering.

Il n'est donc pas nécessaire d'envisager un investissement particulier pour mettre

en oeuvre l'application Library History sur un AS/400.

Les plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs