Initiation au journal à distance

Avez-vous un plan haute disponibilité (high availability, HA) incluant la réplication des données ? Si oui, vous êtes tributaires d'un journal à distance.

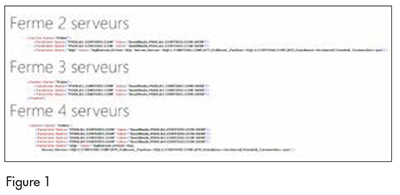

La journalisation à distance, au coeur du système d'exploitation IBM i, permet de répliquer sur un système distant, le contenu d'un récepteur de journal. Un journal enregistre les changements et l'activité de la plupart des objets de votre système. Après quoi, des logiciels HA lisent ces journaux et répliquent les changements apportés au système source principal sur des systèmes cible de secours ou de sauvegarde. Vous pouvez donc changer les données sur le seul système source pour les mettre à jour sur plusieurs systèmes cible. Voyons ce qui constitue un journal à distance et permet la réplication des données.

Ce dossier est issu de notre publication System iNews (06/09). Pour consulter les schémas et illustrations associés, rendez-vous dans le club abonnés.

Les bénéfices de la BI SQL Server

Au final, les bénéfices se sont avérés immédiats et le retour sur investissement extrêmement court.

Lire l'article

Implémenter Microsoft SQL Server en un mois

Car outre les contraintes économiques et les délais très courts imposés par la situation du groupe, la solution à mettre en œuvre doit se montrer suffisamment ouverte et flexible pour s’insérer dans un univers Sybase/Hypérion existant et en cours de migration vers SAP/BW.

Lire l'article

IBM France rassemble ses troupes recherche

Les équipes de recherche IBM France se rassemblent au sein d’une même entité baptisée « France Lab ».

Le but est de pousser les développements matériels et logiciels français sur la scène internationale tout en faisant le lien avec les secteurs privé et public.

Lire l'article

Problèmes de permissions ACTIVE DIRECTORY

Les permissions restrictives sont appliquées aux comptes avec privilèges et sont basées sur celles définies dans l’objet AdminSDHolder situé dans le dossier System d’AD.

Lire l'article

Cache-cache avec les permissions Active Directory

Lorsque vous vous penchez sur des problèmes de sécurité essentiels, il est facile de passer à côté des petits détails. Cet article aborde l’un de ces aspects secondaires : l’objet AdminSDHolder dans Active Directory.

Lire l'article

L’ex-patronne d’eBay remplace Léo Apotheker à la tête d’HP

Arrivé il y a moins d’un an chez HP en tant que Chief Executive Officer (CEO), Leo Apotheker vient de faire les frais de sa gestion controversée de l’entreprise.

Le conseil d’administration a en effet décidé son départ avec effet immédiat.

Lire l'article

Publier des applications ADFS dans UAG

L’objectif de la publication d’applications (et de données) est dans un premier temps de rendre un service (souvent lié à une activité commerciale) à un utilisateur, mais on souhaite en retour le faire de façon sécurisée.

Lire l'article

Le scénario : ADFS et UAG

On imagine ici que votre équipe informatique a mis en oeuvre ADFS sur votre réseau interne. Techniquement, vous avez une infrastructure Active Directory, et vous avez installé (et configuré) le service ADFS de Windows 2008. En retour, vous avez donc la possibilité de vous connecter à

Lire l'article

ADFS, Cloud et applications internes

Grâce à la fédération d’identité, je suis donc en mesure de me connecter à la fois à mon problème système d’information, à celui de partenaires, mais également à n’importe quelle application disponible sur « le cloud ».

Lire l'article

IBM baisse le prix de son offre IaaS

IBM annonce une baisse des prix de son offre IaaS (Infrastructure as a Service), IBM SmartCloud Entreprise.

Le tarif commence désormais à 0,07 euros par heure et sans engagement.

Lire l'article

Une nouvelle version pour Coremetrics

IBM annonce une nouvelle version de sa solution de Web Analytics.

Cette nouvelle offre permet un tracking Web approfondi pour mesurer plus précisément l’intérêt des visiteurs pour les produits et services disponibles en ligne et définir les campagnes marketing en conséquence.

Lire l'article

Un salon dédié à l’environnement IBM i au CNIT

Le salon « Serveurs & Applications » dédié aux solutions en environnement IBM i aura lieu du les 4, 5 et 6 octobre au CNIT.

Cet événement s’intègre au sein des Salons Solutions, manifestation professionnelle qui regroupe 10 Pôles répondant aux besoins d’information des petites, moyennes et grandes entreprises.

Lire l'article

Le W3C s’installe en France

Le Consortium World Wide Web (W3C) annonce la création d'un bureau en France.

C’est l’Inria (Institut national de recherche en informatique et en automatique) qui hébergera les représentants du W3C.

Lire l'article

Le travail du consortium CEE

Entre temps, le groupe CloudAudit suit également de près d’autres activités. Versace cite notamment le consortium CEE (Common Event Expression), dirigé par The Mitre Corp., lequel cherche à normaliser la description, la journalisation et l’échange d’événements informatiques.

« En utilisant un langage et

Cloud, la transparence comme objectif

En particulier, la matrice Cloud Controls Matrix de la CSA recoupe certaines normes déjà en place avec des réglementations telles que le modèle COBIT (Control Objectives for Information and related Technology).

Lire l'article

La création de CloudAudit

Christopher Hoff, directeur de la division Cloud and Virtualization Solutions for Data Center Solutions chez Cisco Systems Inc, s’intéresse à cette question depuis des années. C’est la raison pour laquelle il a pris la tête d’une initiative intitulée CloudAudit.

Lire l'article

Contrôlez le web de votre entreprise avec InterScan Web Security 5.5

Trend Micro annonce la nouvelle version de sa passerelle de sécurité Web.

InterScan Web Security arrive donc dans sa mouture 5.5 avec de nouvelles fonctionnalités pour garder le contrôle sur les accès web entrants et sortants de votre entreprise.

Lire l'article

System Center 2012, Windows InTune : l’administration nouvelle génération

Les nouveaux outils de Microsoft dédiés à l’administration des parcs informatiques arrivent dans les prochains mois. Geneviève Koehler, Chef produit System Center, et Fabrice Meillon, architecte virtualisation et cloud privé, annoncent les nouvelles fonctionnalités dont pourront bénéficier les DSI du monde entier.

Lire l'article

Personnalisez selon vos besoins

Il est facile de modifier le code pour utiliser d’autres commutateurs Qshell afin de définir des critères de sélection de fichiers adaptés à votre cas. La figure 4 présente quelques uns des commutateurs les plus intéressants de la commande FIND. Certains d’entre eux devront être essayés. Un

Lire l'articleLes plus consultés sur iTPro.fr

- Contrôler et optimiser les dépenses informatiques dans le contexte macroéconomique actuel

- Forterro : l’IA associée à l’ERP permet de se différencier sur le marché

- Résilience face aux cyberattaques : les leçons d’une expérience

- Configuration de machine d’Azure Automanage

- Un été placé sous le signe du sport, quelles implications pour la cybersécurité en Europe?