Exchange 2000 – Comment résoudre les problèmes des clients

par Paul Robichaux

Ou comment sauver ses utilisateurs du chaosBien sûr, la vie d'un administrateur Exchange Server a des moments palpitants,

comme par exemple la découverte du menu au buffet de la MEC (Microsoft Exchange

Conference). Mais pour chacune de ces montées d'adrénaline, il faut en passer

par dix plaintes d'utilisateur. En tant que service public, je me dois d'explorer

des moyens de cerner rapidement et de résoudre les problèmes côté client (et de

vous donner plus de temps pour apprécier le buffet…).

Si la fonction a marché précédemment, la défaillance est probablement liée à une

modification ou à un événement récent

Les techniques de reprise sur sinistre d’Active Directory

par Robert McIntosh

AD (Active Directory) est la fondation des nouvelles technologies de Windows 2000. C'est le lieu de stockage central et le point d'accès d'une énorme quantité d'informations. Son état de santé et sa disponibilité sont donc cruciaux pour le bon fonctionnement continu du réseau. Si AD est défaillant, il y a grand risque que l'infrastructure informatique soit inutilisable. C'est pourquoi il est vital d'avoir un bon plan de reprise sur sinistre concernant AD.

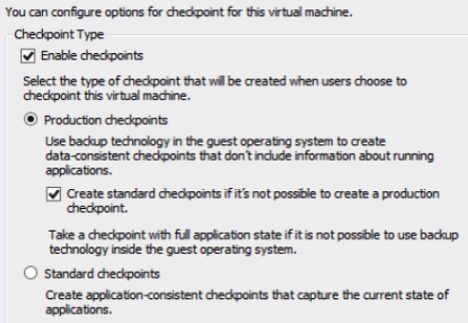

La planification de reprise sur sinistre commence bien avant qu'une défaillance ne se manifeste. Un plan de reprise d'AD peut comporter le clustering, RAID, et des procédures de sauvegarde et de restauration. Il faut aussi s'assurer que l'on dispose d'un nombre adéquat de DC (domain controllers) pour chaque domaine et emplacement géographique. Connaître le minimum d'informations qu'il faut sauvegarder pour pouvoir effectuer une bonne restauration, aidera à déterminer la méthode de reprise la mieux adaptée à une situation donnée et aidera à remettre AD en ligne.

Retrouvez les figures explicatives dans l'édition papier de cet article.

Lire l'article

Musclez vos applications avec les améliorations de la base de données V5

par Kent Milligan

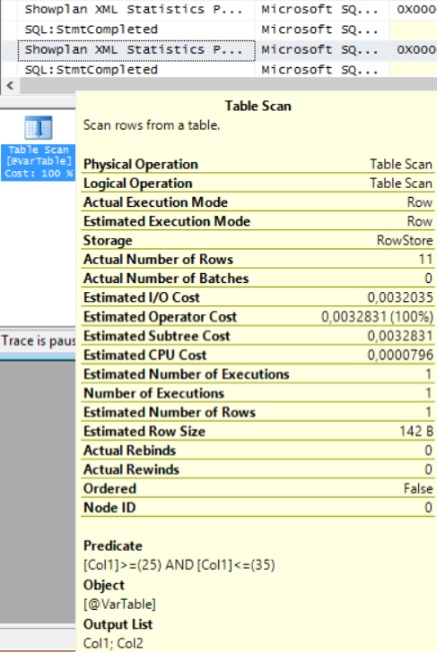

La V5R1 inclut de nombreuses améliorations de DB2 UDB for iSeries qui améliorent la souplesse des applications. Elle accentue aussi la disponibilité de DB2 avec de nouvelles fonctions de journalisation comme les Journal Minimal data.

La V5R1 inclut de nombreuses améliorations de DB2 UDB for iSeries qui améliorent la souplesse des applications. De nouvelles fonctions, comme les triggers SQL et les DB2 Extenders, donnent davantage de possibilités lors du développement applicatif. Et les plus riches fonctionnalités de base de données permettent aux fournisseurs de logiciels d'amener plus facilement leurs produits sur l'iSeries (AS/400), ce qui à son tour donne un choix de solutions plus large.

Outre l'amélioration des fonctionnalités du moteur de base de données, la V5R1 accentue la disponibilité de DB2 avec de nouvelles fonctions de journalisation comme les Journal Minimal data. IBM continue également à faire de DB2 UDB for iSeries l'un des produits base de données les plus faciles à utiliser, en améliorant les outils existants et en en ajoutant de nouveaux. Database Navigator est l'un des nouveaux outils de la V5R1 qui améliore OpsNav (Operations Navigator) en donnant la possibilité de visualiser graphiquement les relations entre vos objets de base de données. On peut, par exemple, présenter une image représentant tous les index (fichiers logiques) définis sur une table (fichier physique).

Je reviendrai sur Database Navigator dans un instant. Intéressons-nous d'abord aux triggers SQL et aux DB2 Extenders en V5R1 et voyons comment ils offrent de nouveaux moyens et commodités aux développeurs d'applications iSeries.

Lire l'article

Guide de l’acheteur

Rassemblé par Sue Cooper et Margaret Tracy

Contact

Nom du produit

Prix

Description

Ca roule pour MBK

par Claire Rémy

MBK Industrie (Groupe Yamaha Motor) assure le passage à l'an 2000 de ses applications

AS/400 avec l'aide de la société Databorough et de son logiciel XAnalysis.

MBK Industrie dispose d'applications de gestion commerciale (Andersen Consulting)

et de gestion de production (Macpac) sur AS/400. Dès octobre 1995, l'entreprise

commence à se préoccuper du « problème » du changement de millénaire. « A l'époque,

nous nous posions simplement la question: quel serait l'impact du passage à l'an

2000 sur notre système informatique ? », rappelle Isabelle Aubert, Chef du Projet

an 2000.

Les premières discussions déclenchent une série d'actions: étude d'impact, définition

de solutions, et communication pour informer la Direction Générale des risques

encourus, des diverses solutions envisageables et du coût de l'opération.

Processeurs Alpha : une famille bien speed

Il y a deux ans, seuls quelques constructeurs produisaient des systèmes dotés de processeurs Alpha et les consommateurs n’avaient qu’un choix limité en matière de présentation, de caractéristiques et de prix. A présent il est facile de trouver un système Alpha. Applications, Entreprise, Processeurs, Performances, SystèmesBeaucoup de fabricants de clones, d’intégrateurs et de développeurs systèmes construisent désormais des machines dotées de processeurs Alpha - depuis ceux qui défendent Alpha depuis longtemps, comme Aspen Systems et Carrera Computers, jusqu’aux nouveaux venus sur le marché, comme CompuSys et Advanced Business Technology. Les puces Alpha sont produites par deux fabricants, auxquels devraient venir s’ajouter prochainement deux autres. Le nombre de distributeurs du marché est en augmentation et l’éventail de prix des systèmes Alpha va des cartes mères à 99 $ aux monstrueux multiprocesseurs à 100 000 $. Les systèmes Alpha couvrent trois générations et la tranche d’âge des systèmes Alpha existants va des systèmes annoncés récemment aux systèmes ayant déjà 5 années de vie. Etant donné la variété des systèmes Alpha disponibles actuellement, les consommateurs se demandent souvent comment distinguer les capacités d’une machine Alpha particulière de celles d’autres ordinateurs. Un aperçu des processeurs Alpha passés et futurs vous aidera à comprendre ce qui se trouve à l’intérieur des différents systèmes et ce que l’on a pour le prix.

Lire l'article

L’abc de l’administrateur Windows NT

Après plusieurs années à détailler l’administration de Windows NT dans cette rubrique, cet article récapitule la base des pratiques d’administration pour l'installation, la configuration, la mise en réseau et le dépannage de Windows NT. A partir du mois prochain cette rubrique traitera de Windows 2000.

Lire l'article

Telnet : vive la liberté

par Douglas Toombs

Le stade est chauffé à blanc, il reste cinq minutes à jouer et les deux équipes

sont à égalité. Les yeux rivés sur les joueurs, les mâchoires serrées, on sent

la pression monter irrémédiablement car le match est décisif pour le reste de

la saison, et vous tenez à le regarder jusqu'au bout. A moins que, bien entendu,

le bureau vous envoie un message sur votre pager pour signaler un problème à régler.

Ce fichu pager qui vous appelle toujours dans les moments les moins pratiques

! Au beau milieu d'une salle de cinéma comble ou sur le fauteuil du dentiste.

Je n'ai rien contre le fait d'être interrompu ; c'est mon boulot d'arrêter ce

que je suis en train de faire pour aller régler un problème crucial chez un client.

Mais quand je suis en dehors du bureau, je me charge le moins possible de technologie,

et je suis généralement loin des outils de support à distance et d'une connexion

Internet. Que faire, alors, quand on a besoin d'un accès à distance puissant,

mais que l'on a pas assez de bande passante disponible ? C'est tout simple : utiliser

Telnet.

Le serveur DNS du iSeries

par Mel Beckman

Utilisez le serveur DNS intégré au iSeries comme fondement fiable de votre présence

sur Internet

" Qu'y a-t-il dans un nom ?

Celle que l'on nomme rose

Serait aussi belle et douce sous un autre nom…. " dit le poète.

Si le poète en question avait pu surfer sur Internet, il aurait ajouté " Une adresse

IP est encore plus belle ". Les noms que l'on trouve sur Internet viennent de

l'économie moderne. Ils sont eux-mêmes des produits recherchés qui peuvent valoir

plusieurs centaines de milliers de dollars et qui sont le lien principal entre

les entreprises et leurs clients. Cette situation fait du serveur DNS le pivot

de la présence d'une entreprise sur Internet. Le rôle du serveur DNS est de lier

un nom à une existence sur l'Internet. Le iSeries, connu pour sa fiabilité, est

donc naturellement l'outil de choix.

DNS traduit les adresses Internet Web familières, comme par exemple www.jet.net,

en adresses TCP/IP moins connues, par exemple 206.83.0.42, qui sont le sous-bassement

d'Internet. Chacun sait déjà sans doute que chaque serveur sur Internet possède

sa propre et unique adresse IP et que c'est le DNS qui traduit les noms en adresses

IP. Operations Navigator (OpsNav) de l'OS/400 fournit une interface graphique

au serveur DNS qui le rend facile à installer et à configurer. Une fois le processus

d'installation et d'activation de DNS sur iSeries maîtrisé ainsi que les fonctions

fondamentales et les types d'enregistrement, on est prêt à laisser le iSeries

s'occuper du nom de domaine de son organisation.

Invoquer des fonctions C depuis un programme RPG ILE

par Mike Cravitz

Comment prototyper des fonctions C dans des programmes RPG ILE exactement comme

s'il s'agissait de procédures ILE.

ILE offre un riche environnement multilangages. Il est donc facile d'invoquer

des programmes écrits par l'utilisateur dans d'autres langages. En fait, depuis

un programme RPG ILE, on peut invoquer n'importe quelle fonction C documentée

dans la bibliothèque Run Time C/C++.

Comment les fonctions C sont-elles mappées dans un environnement ILE ? En réalité,

une fonction C est mise en oeuvre comme une procédure ILE, de telle sorte qu'on

peut la prototyper dans un programme RPG ILE puis l'invoquer comme si c'était

une sous-procédure RPG ILE normale. C'est précisément ce qu'illustre cet article.

Les fonctions C documentées dans la bibliothèque Run Time C/C++ sont incluses

dans plusieurs programmes de services. Heureusement, il n'est pas nécessaire de

connaître les noms des programmes de service parce qu'IBM fournit un répertoire

de liaison (appelé QC2LE) qui les identifie. Pour pouvoir accéder à la bibliothèque

Run Time C/C++, il suffit d'inclure dans votre programme une spécification de

contrôle du type suivant :

H BndDir( 'QC2LE' )

Une fonction C est mise en oeuvre comme une procédure ILE

Comment créer une fenêtre de consultation pour les utilisateurs

par Long Nguyen

Avec cet utilitaire il n'est plus indispensable d'écrire un programme de consultation

distinct pour chaque fichier en entrée

Pour qu'un programme interactif soit convivial, les programmeurs proposent souvent

aux utilisateurs des fenêtres de consultation. Ainsi, lorsqu'un utilisateur appuie

sur une touche de fonction donnée, le programme de consultation est invoqué pour

afficher la liste des entrées valides pour un champ donné. Les programmes de consultation

disposent normalement de toutes les fonctionnalités des programmes interactifs,

y compris des fonctions Page précédente, Page suivante, ainsi que de la possibilité

d'aller directement à des enregistrements spécifiques lorsque la liste est trop

longue à parcourir.

Etant donné que les fichiers en entrée sont tous différents les uns des autres

et que les champs affichés sur un écran peuvent varier, les développeurs doivent

écrire un programme de consultation distinct pour chaque fichier. Désormais, en

utilisant mon utilitaire de consultation, il est possible de se dispenser d'écrire

tous ces programmes pour afficher des données dans une fenêtre conviviale. L'utilitaire

s'appuie sur les API pour extraire les attributs et la taille des champs d'un

fichier d'entrée afin de construire une fenêtre d'affichage de données en cours

d'exécution.

L'utilitaire s'appuie sur les API pour extraire les attributs et la taille

des champs d'un fichier d'entrée

Microsoft annule le SP7 de NT 4.0

par Paul Thurrott

En avril 2001, Microsoft a confirmé qu'elle annulait le développement de ce qui aurait été le septième et dernier pack de service pour Windows NT 4.0 ...

OpsNav sans IFS

Par Chris Wilson

Pendant les trois ou quatre dernières années, on a exécuté Client Access sur toutes les stations de travail PC. On pouvait de ce fait accéder à IFS (Integrated File System) de l'AS/400 à partir de Network Neighborhood (voisinage réseau), à la condition d'être directement connecté à l'AS/400 via Client Access. En dépit de ses débuts difficiles, la stabilité de Client Access a facilité la vie d'un point de vue IFS.

Depuis la V4R4, de nombreux supporters de Client Access ont présenté haut et fort Client Access Express comme un client plus mince et plus fiable, incluant une GUI OS/400 robuste dans OpsNav (Operations Navigator). IBM a de même annoncé le coup de grâce sur Client Access V3R2 - tous les voyants invitaient donc à migrer sur Client Access Express.

Avec la V5R1, on migre finalement sur Client Access Express, facilement installable. Les sessions d'émulation fonctionnent bien, même s'il faut OpsNav pour gérer la sécurité signon et mot de passe pour les sessions utilisateur. Tout se passe à merveille jus-qu'à ce que l'un des utilisateurs importants signale que ses connexions IFS n'apparaissent plus dans Network Neighborhood.

Beaucoup ignorent que depuis la V4R2, IBM livre le support NetServer, qui permet à l'AS/400 de diffuser l'accès à toute ressource hôte que l'on veut partager avec le réseau, y compris IFS. Si l'on continue à utiliser Client Access V3R2, les PC locaux pourront accéder à IFS par leurs propres moyens. En revanche, l'approche NetServer est un moyen plus sûr et plus standard de donner accès à IFS parce qu'OpsNav permet de définir qui peut lire et écrire sur les divers dossiers ou racine de l'IFS. De plus, les clients de V3R2 Client Access mettent à jour IFS en exécutant un programme persistant en arrière-plan, qui essaie d'intercepter des paquets de réseau, de les traduire, et de les télécharger sur le PC. Cette méthode inefficace présente deux inconvénients : elle surcharge le système et elle est moins fiables que les données que NetServer pousse vers les clients. NetServer permet d'autoriser l'accès à IFS à partir de Windows ou de partager d'autres ressources iSeries avec les clients du réseau. On configure NetServer via OpsNav, le client libre distribué avec Client Access Express.

Retrouvez les figures explicatives dans l'edition papier.

Lire l'article

Présentation de Mobile Information 2001 Server

par Steve Milroy

La prochaine plate-forme sans fil de Microsoft rendra possible pratiquement tout type d'application sans fil. Le e-mail d'entreprise sans fil sera l'application « killer » de cette industrie.

Le e-mail, ou courrier électronique, est de loin l'application d'entreprise la plus utilisée et souvent la plus critique. Le e-mail d'entreprise sans fil sera l'application « killer » de l'industrie du sans fil qui ouvrira la porte à de nombreuses autres applications d'entreprise sans fil. Microsoft Mobile Information 2001 Server est prêt à s'engouffrer dans cette ouverture.

Mobile Information Server est un middleware qui donne l'accès sans fil aux e-mails, aux calendriers et aux contacts de Microsoft Exchange 2000 Server et d'Exchange Server 5.5, ainsi qu'aux autres sources de données d'entreprise comme les bases de données Microsoft SQL Server. La plupart des solutions e-mail sans fil d'entreprise actuelles (Palm VIIx, Research In Motion's - RIM's - BlackBerry, par exemple) donnent accès au e-mail « corporate », par le biais de POP3 et, souvent, requièrent la duplication des messages dans un compte e-mail sans fil de consommateur externe. Le middleware sans fil est une méthode plus efficace et plus sûre d'accès au e-mail d'entreprise à partir d'appareils sans fil ou mobiles. Se comportant en « proxy », le middleware sans fil donne aux utilisateurs mobiles l'accès au e-mail et aux autres sources de données d'entreprise directement, sans retransmettre ou répliquer des messages et des données sur des systèmes externes vulnérables.

Comme de nombreuses sociétés, Microsoft prend résolument le virage des solutions sans fil et mobiles, au moyen de nouveaux produits et services. Dans cette stratégie, Mobile Information Server joue un rôle primordial. Il sera fourni avec deux applications intégrées : Outlook Mobile Access et Intranet Browse. Outlook Mobile Access permettra aux utilisateurs d'accéder aux données du PIM (personal information manager) basé sur Exchange Server. Avec Outlook Mobile Access, Mobile Information Server offre une vue des boîtes à lettres des utilisateurs, optimisées pour les petits écrans et la maigre bande passante qui caractérisent les appareils sans fil. Intranet Browse donne accès à toute application WAP (Wireless Application Protocol) hébergée sur un intranet. (Pour une vue d'ensemble de WAP, voir l'encadré intitulé « Wireless Application Protocol ».) Mobile Information Server s'intègre étroitement à Windows 2000 et à Exchange 2000 et possède un modèle de sécurité rigoureux basé sur AD (Active Directory).

Pour vous préparer à mettre en oeuvre cette technologie dès qu'elle sera devenue commercialement disponible dans le courant de l'année, il faut comprendre les caractéristiques et les technologies de Mobile Information Server. Mon information étant fondée sur des versions bêta du produit, il se peut que certains termes et fonctions que je décris ici changent avant la mise en fabrication (RTM, release to manufacturing) de Mobile Information Server.

Lire l'article

EUMIS développe à tout va !

par Sabine Terrey

Qui a dit que personne ne faisait plus de développements

spécifiques ?La Société Playtex, spécialisée dans la fabrication de sous-vêtements féminins, fait partie du Groupe américain Sara Lee. Ce groupe comprend aussi des sociétés de l'alimentaire, du secteur vêtements de sport, etc.

ERP et Intranet : le couplé gagnant de LRP

Spécialisée dans la restauration collective, la société LRP est une PME très réactive sur le plan informatique. Après une remise à plat de ses processus métiers, elle a mis en oeuvre, avec la SSII Stratélia, un progiciel intégré et un intranet sous Windows NT. Résultat : Un gain de temps appréciable pour ses gérants de restaurants qui se consacrent désormais au management des équipes et à la satisfaction des clients.La société LRP gère actuellement 140 restaurants dans le secteur de l'entreprise et du médico-social. Ses établissements sont géographiquement répartis en île de France et Rhône Alpes. " Nous subissons une forte concurrence. C'est la raison pour laquelle une entreprise de taille moyenne comme la nôtre se doit d'être innovante, performante, pour mieux se différencier " souligne Marie-Christine Fénard, directrice des services administratifs, du contrôle de gestion et de l'informatique chez LRP. Pour la PME, les deux points sensibles en matière de système d'information étaient d'améliorer la communication entre ses sites répartis en France et le siège social, et optimiser la gestion de ses établissements de restauration. L'objectif majeur étant pour les gérants de gagner du temps en matière de gestion pour se consacrer davantage aux besoins des clients. Trois solutions ont été retenues par LRP et le maître d'oeuvre Stratélia pour répondre à l'ensemble des besoins exprimés : un progiciel ERP IFS Applications 99, un intranet baptisé Kiosque LRP et une messagerie de type Exchange." Nous souhaitions un système qui intègre de nouvelles technologies, tels que l'intranet, pour notamment changer le mode d'alimentation et de circulation de l'information entre les établissements. " commente Marie-Christine Fénard. En 1997, la PME confie donc à Stratélia, une démarche de type Business reengineering. " Après identification de ces processus et analyse des flux d'informations de l'entreprise, nous avons élaboré un schéma directeur. Puis nous avons été chargés de la mise en oeuvre de l'architecture réseau complète (Lan, Wan et intranet) de LRP " précise Philippe Trichet de Stratélia.

Lire l'article

Installations sans assistance : toujours trop difficile

Les nouveaux outils de déploiement de Windows 2000 sont une nette amélioration

par rapport à Windows NT 4.0. Mais ils ne sont toujours pas parfait et par trop

limités.

Plusieurs fois par an, je nettoie complètement le disque dur de mon système et

je réinstalle mon OS et mes applications en partant de zéro. J'aimerais pouvoir

automatiser complètement ce processus mais ceci est généralement impossible. Il

est certes devenu facile d'utiliser un script pour installer un OS, mais l'installation

des applications et le tuning nécessaire pour adapter les applications et en tirer

le meilleur sont difficiles, voire impossible à scripter.

Le Graal de la configuration - appuyer sur une touche, aller faire un tour et

revenir une heure après pour retrouver un clone fraîchement installé de mon ancien

système - est toujours hors de portée. Comme Perceval, j'ai parfois l'impression

de m'approcher du Graal, mais de ne pas pouvoir le saisir. Un petit effort cependant,

et je pense qu'il serait possible d'avoir un service de configuration portable

et ne nécessitant pas d'intervention.

Les outils de clonage traditionnels tels que Norton Ghost de Symantec, les Services

d'installation à distance de Microsoft ou Drive Image Pro de Power Quest sont

utiles, mais ces utilitaires réalisent le clonage en sauvegardant des images de

plusieurs Gigaoctets de données inutiles. Utiliser un outils de clonage traditionnel

manque cruellement d'élégance car mes configuration sont relativement simples,

ne nécessitant que quelques Kilooctets et non plusieurs Gigaoctets.

De quelles informations a-t-on besoin pour installer un OS et quelques applications

si l'on part du principe que les installation se feront via le réseau et que les

fichiers d'installation soient sur le serveur ? Il faut tout d'abord savoir quel

serveur et quel partage contient les fichiers d'installation et disposer d'un

profil et d'un mot de passe qui permette l'accès à ce partage. Vous devez connaître

la commande (et ses paramètres) qui lance l'installation. Lorsque l'on installe

un OS, le système pose généralement quelques questions. Vous devez donc stocker

quelque part les réponses à ces questions, comme lorsque l'on prépare un script

d'installation. Enfin, vous devez disposer de ces informations pour toutes les

applications à installer.

Identification des données

21st Century Software annonce Vital File Identification for AS/400 (VFI/400), utilitaire qui identifie les données des applications critiques, vérifie la sauvegarde de chaque objet et fournit des rapports sur les fichiers.

Ce produit contrôle également les fichiers critiques, automatise la sauvegarde et peut restaurer automatiquement les séquences.

Lire l'article

Le iSeries serveur de réseau

par Mel Beckman

Tout le monde reconnaît que le iSeries est un serveur d'applications solide, performant,

évolutif, très fiable, et qui coûte relativement peu cher tant pour les applications

de type 5250 que pour les applications intranet et extranet. Mais on ignore peut-être

encore que le iSeries est aussi un serveur de réseau efficace pour gérer toutes

sortes de travaux courants, surtout dans les grandes organisations.

Tous ces avantages : performances, évolutivité, fiabilité, et bon rapport qualité/prix

sont tout aussi valables pour les fonctions réseau. De plus, certains services

réalisables sur le iSeries ne le sont sur aucune autre plate-forme.

La V4R5 de l'OS/400 contient le support nécessaire aux fonctions suivantes : serveur

de sessions, accès en réseau aux bases de données, hébergement Web, serveur SMB,

partage de fichiers NetWare, imprimante TCP/IP, accès au répertoire LDAP, serveur

DHCP et serveur de noms (DNS).

Afin d'enrichir encore le système, la V5R1 va permettre au iSeries d'accueillir

Linux, un système d'exploitation complètement différent (cf. notre rubrique IBMologie,

dans ce même numéro). Une bonne connaissance des avantages du serveur iSeries

ainsi que des capacités des différentes fonctions de l'OS/400 donnent une bonne

idée de l'avenir de ce serveur au sein du réseau.

Les plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs