La vidéoconférence

par Mark Weitz

Nous ne pouvons pas conduire des

affaires sans réunions. Mais les budgets

de voyage sont de plus en plus serrés

et il est de plus en plus difficile de rassembler

des groupes de travail et des

clients éloignés. La vidéoconférence

vient à la rescousse en permettant à

des acteurs distants de collaborer sans

voyager.

En fait, la vidéoconférence peut rendre les employés plus efficaces, même quand tous les participants sont sur le même campus. Les systèmes de vidéoconférence sont conçus pour un ordinateur ou une salle de conférence. Le système desktop permet à une personne de rencontrer une autre personne ou un groupe éloigné. Le système de salle de conférence permet à un groupe dans un lieu, de pratiquer la vidéoconférence avec une ou plusieurs personnes ou groupes dans d'autres lieux. Les systèmes desktop sont fondés sur l'International Telecommunication Union (ITU) H.323 LAN et sur le standard de vidéoconférence Internet. On peut configurer des systèmes de salles de conférence capables de prendre en charge le standard ITU H.320 pour la vidéoconférence sur des lignes RNIS, le standard H.323, ou les deux. Les deux standards recouvrent plusieurs standards de compression-décompression (codec) audio et vidéo, ainsi que le standard de conférence de données ITU T.120, qui permet le partage de fichiers, l'écriture sur tableau et le transfert de fichiers.

Questions / Réponses sur Exchange Server

par Paul Robichaux

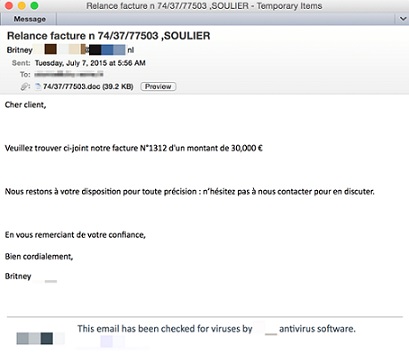

Des conseils importants pour la messagerie :

Différences entre un utilisateur et un contact, Transférer des bases de données d'Alpha sur Intel, Précautions avec un scanner de virus, Problème avec Administrative Tools, Expiration de mots de passe dans Mac Outlook, Personnaliser l'adresse SMTP par défaut, Arrêter l'event ID 201, Supprimer de gros fichiers log ...

Envoyer des documents imprimés par e-mail

par Terry Silva

Le chef comptable vous demande

d'envoyer les relevés de comptes

aux clients non plus par la poste

mais par e-mail. Ils doivent bien sûr

ressembler exactement aux relevés

actuels. Le PDG de la société est lui

aussi sensible aux économies d'affranchissement

et de fournitures

(papier, encre, etc.).Alors qu'allezvous

faire ? Avant tout, vous détacher

des solutions d'impression classiques

! Des documents HTML sont

souvent envoyés comme attachements

de e-mail sur Internet.

D'accord ? Vous pouvez utiliser

l'iSeries pour envoyer les relevés aux

clients par cette méthode, au moyen

de quelques techniques de programmation

simples et du programme

utilitaire expliqué ici.

Apprendre à aimer Linux

par Don Denoncourt

Récemment, un ami a travaillé dans une société qui développe des applications iSeries tournant sous WebSphere. En tant qu'expert OS/400 et Java, il était tout à fait confiant - jusqu'au jour où la société a décidé de passer à un système Sun Solaris. Pour moi, il avait là une excellente occasion d'apprendre un nouveau système d'exploitation. Mais lui était beaucoup plus sceptique : il avait l'impression de ne pas pouvoir s'épanouir sur une plateforme inconnue ...

... Il a rapidement quitté cette société pour rejoindre un atelier AS/400 utilisant Java. Je suis en désaccord avec mon ami qui juge qu'il est difficile de porter son savoir-faire OS/400 sur un système différent. Les vrais systèmes d'exploitation (c'est-à -dire, les plates- formes multitâches, multi-utilisateurs intégrales) ont des comportements similaires, et lorsqu'on connaît bien l'un d'eux, il est relativement facile de passer à un autre. Vous pouvez et devez prendre vos connaissances OS/400 et les appliquer dans de nouveaux environnements. Une plate-forme à prendre en considération est certainement Linux, qu'IBM considère comme son système d'exploitation stratégique de demain. Avec l'OS/400 V5R1, vous pouvez déjà exécuter Linux dans une partition logique. En apprenant les principes élémentaires de Linux, vous pourrez plus facilement apporter des applications de type Linux dans votre entreprise - des applications dotées de fonctions (sécurité de réseau, service de contenu média, par exemple) que l'OS/400 ne peut pas fournir.

Les nouveautés de la semaine 07 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 11 au 17 février 2002

Lire l'article

Faites le grand saut en étendant le schéma A.D.

par ALain Lissoir

(AD) offre de nombreuses possibilités de gestion des données. L'article " Diving into the AD Schema ", septembre 2001, aide à clarifier les termes et relations quelque peu compliqués du schéma AD : les objets classSchema et attributeSchema (et les attributs associés) et les relations entre les classes et les attributs (abstrait, auxiliaire et structurel). Vous voilà donc prêt à approfondir davantage pour étendre le schéma ...

En premier lieu, déterminez si une extension est vraiment nécessaire et songez à ses répercussions sur votre forêt AD. Sachant que l'on ne peut pas supprimer les extensions AD sous Win2K, il faut comprendre les restrictions et les exigences du schéma. Et donc planifier et tester soigneusement une extension avant de l'appliquer en production. Créez un objet d'extension réussi dans un environnement de test, puis transférez-le dans l'AD de production.

de cet article : Windows & .Net Magazine n°1 - janvier 2002

Les nouveautés de la semaine 03 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 14 au 20 janvier 2002

Lire l'article

La balle Windows XP est dans votre camp

par David Chernicoff

Le produit serveur de XP, Windows.NET Server (ancien nom de code : Whistler), ne sera disponible qu'au début de 2002. Vous avez donc le temps de vous préparer à l'événement. Mais comment déterminer si toute la passion que suscite XP est vraiment justifiée ?

Si vous êtes comme la plupart des lecteurs, votre première réaction en voyant le titre de ce numéro sur Windows XP, a probablement été : « Encore ! ». Une fois de plus sur la brèche, mes chers amis, dès lors que les gros utilisateurs de votre entreprise commencent à taper à la porte pour demander la dernière merveille : le nouvel OS de Microsoft. Pas d'affolement : pas question d'éliminer tous vos serveurs. Le produit serveur de XP, Windows.NET Server (ancien nom de code : Whistler), ne sera disponible qu'au début de 2002. Vous avez donc le temps de vous préparer à l'événement. Mais comment déterminer si toute la passion que suscite XP est vraiment justifiée ?

Lire l'article

Les outils de déploiement applicatif

par Tom Iwanski

Le déploiement et le management d'applications desktop sur des réseaux distribués constituent deux des défis les plus complexes et les plus coûteux auxquels sont confrontés les services informatiques. Les entreprises déploient à grand peine une nouvelle application sans se préoccuper du fardeau que constitueront sa maintenance et son support. Il est vrai que l'adoption rapide de l'informatique distribuée a submergé de nombreux services informatiques dépourvus du personnel ou des outils nécessaires pour répondre aux besoins de leurs clients, toujours plus complexes et plus dispersés.

Ce dilemme a provoqué la généralisation des analyses de coût de possession et de support des PC. Les termes TCO (Total cost of ownership ou coût total de possession) et ROI (Return on Investment ou Retour sur investissement) n'ont plus de secret pour les dirigeants, encore et toujours choqués par le fait que le coût annuel cumulé d'un seul PC puisse dépasser de plusieurs milliers de francs son prix d'achat initial. Comme le management direct ou indirect des applications desktop absorbe une grande part de cette dépense annuelle, nombreuses sont les entreprises qui s'intéressent à des outils capables de profiler et de centraliser le déploiement et le management applicatif.

De nombreux ateliers informatiques - réticents aux nombreux utilitaires de management disparates qui sont rarement interopérables ou qui fragmentent les compétences des informaticiens - ont été séduits par de grandes solutions framework de la part de fournisseurs comme Computer Associates (CA), Tivoli Systems, et BMC Software. D'autres ateliers considèrent que les solutions framework peuvent s'avérer trop coûteuses ou complexes, ou qu'elles font l'impasse sur des fonctions importantes que l'on trouve dans des produits plus petits mais excellents.

Mon objectif initial était de passer en revue les produits qui couvrent tous les aspects du déploiement et du management applicatif. J'ai donc essayé d'écarter des produits non polyvalents comme les outils de clonage ou de packaging. J'ai également exclu des produits comme des solutions framework et Microsoft SMS (Systems Management Server) dont les fonctionnalités s'étendent à la gestion des ressources et au help desk. Mais j'ai rapidement constaté que les lignes qui séparent les catégories de produits se sont estompées et que de nombreux produits sont en train d'étendre leurs possibilités. Ainsi, PictureTaker de Lanovation a été strictement un packager, mais la récente release 4.0 comporte des possibilités de déploiement. Symantec a acheté AutoInstall de 20/20 Software pour ajouter des fonctions de packaging et de déploiement à la version récente de l'utilitaire de clonage de Symantec, Norton Ghost 6.5 Enterprise Edition. Plusieurs des produits acquis pour cette comparaison possèdent quelques fonctionnalités qui vont au-delà du simple déploiement et management applicatif. Je mentionne les fonctions supplémentaires au fil de cet examen.

J'ai donc choisi cinq produits jugés représentatifs de la technologie et des méthodes proposées par plus d'une dizaine de fournisseurs qui offrent des solutions de déploiement et de management applicatif. (Le tableau 1 recense huit produits non inclus dans cet examen.) J'ai fait tourner les cinq produits choisis dans le Lab de Windows 2000 Magazine et évalué leurs fonctions. Je commence par une brève introduction de chaque produit, puis passe à une comparaison plus approfondie de leurs fonctions packaging, distribution et management.

Retrouvez les figures explicatives dans l'edition papier de cet article

Lire l'article

iSeries Tools et la puissance de X : Pourquoi FTP ?

par Tim Massaro

Certains

des outils inclus dans iSeries Tools for Developers présentent des fenêtres

pendant leur fonctionnement. Avec l'aide de X Window et PASE, ceux-ci

fonctionnent directement sur l'iSeries.

La récente PRPQ d'IBM « iSeries Tools for Developers » (5799-PTL) facilite le travail des développeurs qui écrivent des applications pour iSeries, ou qui y en portent. Dans le précédent article de cette série à propos du nouveau toolset, j'ai examiné l'outil d'édition EZ. Ici, nous parlerons davantage de la manière dont même des utilisateurs Windows peuvent utiliser ces nouveaux éditeurs directement sur l'iSeries sans avoir besoin d'un client Unix et, par conséquent, sans avoir besoin d'échanger par FTP des fichiers entre un hôte et un client. Je montre même comment utiliser ces outils à partir d'un navigateur Web standard.

Certains des outils inclus dans iSeries Tools for Developers présentent des fenêtres pendant leur fonctionnement. Deux d'entre eux sont les outils d'édition EZ et Emacs. Leurs fenêtres contiennent des barres de défilement, des boutons graphiques, des couleurs - et autres attributs d'un éditeur moderne - et ce, sans qu'aucun logiciel spécial n'ait été chargé sur l'ordinateur de bureau.

Ces applications s'exécutent directement dans la « boîte » iSeries, en modifiant des fichiers dans l'IFS (integrated file system) ou dans des membres de fichiers classiques traditionnels. Elles font cela en utilisant le système X Window et le PASE (Portable Application Solutions Environment) OS/400 pour présenter les fenêtres graphiques via un émulateur de terminal X Window fonctionnant sur le PC. PASE est la portion runtime (exécution) AIX de l'iSeries : elle permet à du code compilé pour des machines IBM AIX Unix de s'exécuter presque en l'état sur l'iSeries.

Dans un instant, nous verrons de plus près comment ces applications présentent texte et graphiques sur l'ordinateur, directement à partir de la boîte iSeries.

Retrouvez les figures explicatives sur l'édition papier.

Lire l'article

Events – 2001/10 – Octobre / Novembre

Tous les évenements des mois d'octobre et novembre

Lire l'article

Cas concrets de modernisation d’applications

on Soule

Trois expériences concrètes démontrent qu'il est parfois préférable de rajeunir

un code RPG existant que de le remplacer.

L'ambiance était tendue, presque sinistre, quand le directeur informatique annonca

la nouvelle. Le projet de remplacement de l'application RPG AS/400 par un nouveau

système client/serveur Windows NT avait coûté plusieurs dizaines de millions de

francs, pris un an et demi de retard, et semblait voué à l'échec. Le moment était

venu d'arrêter l'acharnement thérapeutique : continuer était trop risqué.

Cette mauvaise nouvelle entraînait bien sûr une question : que faire à présent

? Comme consultant appelé pour recoller les morceaux, c'est à moi que l'on posa

la question.

Il s'agissait de remplacer une application de traitement transactionnel centralisée

avec peu d'accès à distance. L'information parvenait sous forme imprimée aux agences

régionales pour être introduite dans le système AS/400 à l'aide de terminaux 5250.

Le nouveau système avait pour mission de distribuer les applications NT à des

centaines de sites.

Les utilisateurs finaux avaient beaucoup participé à la conception d'une nouvelle

interface Windows (implémentée en Visual Basic) et les chefs de projet souhaitaient

que l'on puisse utiliser cette nouvelle interface.

Notre solution : conserver l'application AS/400 en la modernisant. Le projet NT

prévoyait un serveur à chaque site, mais nous avons écarté cette hypothèse trop

chère et difficile à gérer. Nous avons préféré utiliser l'AS/400 existant comme

système central, relié aux sites par Internet ou par une liaison fixe, selon la

taille et le volume du trafic de chaque site.

Pour faciliter la mise en place, limiter les coûts d'assistance, et offrir l'interface

graphique, nous avons opté pour un outil frontal générateur d'applets Java. Nous

avons utilisé les images déjà réalisées en VB, comme modèle pour créer un nouveau

frontal graphique en Java, pratiquement identique aux panneaux VB que les utilisateurs

souhaitaient. Dupliquer le comportement non modal, orienté événements, de l'application

VB, a été un peu plus difficile, mais nous y sommes parvenus en modifiant les

programmes RPG de manière à traiter et acheminer quelques nouvelles requêtes.

Comme le frontal graphique fonctionne dans Windows ou dans un navigateur, le déploiement

a été facile, quel que soit le type de connexion entre un site et l'AS/400.

Du point de vue gestion, la modernisation de l'application existante présentait

plusieurs avantages, dont le plus important, dans le cas présent, était le risque

minimum. Le projet NT était à haut risque, avait utilisé la plus grande partie

du temps et de l'argent alloués, et avait échoué. La direction ne voulait surtout

pas entendre parler d'une autre proposition scabreuse.

Précisément, le choix de modernisation de l'application était rassurant puisqu'il

permettait d'utiliser l'existant en matériel, logiciel et compétences. Il était

facile d'estimer les coûts de création et de déploiement de l'application, puisqu'ils

étaient fondés sur des technologies et des compétences confirmées. Et notre client

dépendait de peu de consultants externes pour pallier des compétences maison absentes.

Résultat : un nouveau système en quelques mois, au lieu de quelques années, pour

quelques milliers de dollars, au lieu de quelques millions.

Alpha 21264 : prenez des RISC

Alors que tout le monde attend la puce Merced 64 bits d’Intel et la version 64 bits de Windows NT, Digital Equipment offre un avant-goût de la prochaine génération de l’informatique NT. L’Alpha 21264 est un processeur 64 bits supportant NT. C’est l’une des puces les plus rapides du monde. Et, qui plus est, déjà disponible aujourd’hui.Le 21264 est la toute dernière génération de l’architecture de microprocesseur Alpha. Selon Digital, il devrait dépasser des vitesses d’horloge supérieures à 700 MHz dès cette année, reprenant le leadership de la vitesse au 21164, déjà un Alpha.Alpha est la dernière architecture RISC pour laquelle Microsoft développe encore des versions futures de NT, alors qu’il cesse progressivement de supporter les puces MIPS Rx000 et que le PowerPC NT n’a jamais décollé. La seule autre architecture de CPU supportée par NT est, bien entendu, Intel x86. Malgré la domination du marché par ce dernier, l’Alpha possède un grand avantage sur le x86 : des performances supérieures, en particulier pour les calculs en virgule flottante.

Les systèmes Alpha sont plus rapides et excellent dans les applications d’ingénierie à forte proportion de calculs et les applications scientifiques.Pour dépasser les limites des performances de l’architecture x86, qui a déjà vingt ans, Intel a conclu un partenariat avec HP en 1994, afin de développer une nouvelle architecture de CPU : IA-64 (Intel Architecture-64). Selon Intel, les systèmes utilisant le processeur Merced, le premier processeur à implémenter IA-64, devraient sortir vers la mi 2000. Mais Merced pourrait ne pas être la puce la plus rapide du marché NT en 2000. Car à en croire Digital, au moment où Merced fera son apparition, le 21264 tournera à 1000 MHz (1 gigahertz, GHz). A cette vitesse, il sera nettement plus rapide que Merced, selon des estimations benchmarks de CPU.

Les premiers systèmes 21264 tournent et sont disponibles sous forme d’échantillons. La production en volume devrait commencer mi 99. Il n’y aura donc pas à attendre deux ans les performances 64 bits. Cependant, le 21264 n’atteindra son plein potentiel qu’à la sortie par Microsoft d’une version 64 bits à la fois pour les puces IA-64 et Alpha. (Microsoft espère sortir la version 64 bits de NT en 2000).

Le 21264 n’atteindra son plein potentiel qu’à la sortie par Microsoft d’une version 64 bits à la fois pour les puces IA-64 et AlphaOù est le RISC ?

La course que se livrent les processeurs 21264 et IA-64 n’est pas un simple sujet de bavardage stérile. L’enjeu est ni plus ni moins l’avenir du RISC - pour NT et tous les autres systèmes d’exploitation.En dehors du marché des applications intégrées très spécialisées, le RISC est en recul. Actuellement l’architecture RISC pour PC la plus répandue est la puce PowerPC développée conjointement par IBM, Apple et Motorola. Mais le plus gros client informatique des PowerPC est Apple dont le Macintosh n’a plus désormais que 4 % environ de part de marché des PC selon IDC.

En juin dernier, IBM et Motorola ont annoncé qu’ils mettaient un terme à leur partenariat de sept années et allaient développer séparément les futures puces PowerPC.L’autre architecture RISC d’IBM, la série Power, va fusionner avec le PowerPC. IBM retire progressivement la puce Power en tant qu’architecture distincte. La prochaine puce 64 bits, Power3, est le premier processeur qui unifiera les technologies Power et PowerPC.Pour stopper ses pertes récentes, Silicon Graphics abandonne ses processeurs RISC de la série MIPS Rx000. Le fabricant a annulé les projets de prochaines générations et MIPS Technologies, la structure de conception de Puces de SGI a récemment été &q

Air France : le décisionnel au service du help desk

Le service d'assistance informatique du groupe Air France a implémenté la solution Service Center de Peregrine Systems. Objectif : optimiser la gestion d'un parc informatique hétérogène et améliorer la qualité de service rendue aux 40.000 utilisateurs du système d'information de l'entreprise. La création de tableaux de bords via SAS Web permet en outre d'augmenter la visibilité sur l'activité du service. Quatrième transporteur mondial de passagers avec une flotte de plus 213 appareils, la compagnie Air France a pour ambition à l'horizon 2002 de devenir l'une des " majors " du transport aérien international. En 1997, la fusion opérée entre Air Inter et Air France implique la convergence des deux systèmes d'informations et notamment la mise en oeuvre d'un système de gestion de parc informatique et de helpdesk unique. " Auparavant, chacune des compagnies disposait de sa propre solution de gestion et d'assistance technique, ce qui n'autorisait pas un maximum de visibilité sur les parcs informatiques existants. Avec cette fusion, il devenait primordial d'homogénéiser la gestion du parc informatique et le service d'assistance aux utilisateurs " explique Jean-Yves Guillet, directeur du département assistance informatique d'Air France. Le groupe dispose d'un parc informatique dense et hétérogène reposant sur des systèmes centraux IBM et Unisys à Massy, Toulouse, et Valbonne, des serveurs Unix et Windows NT décentralisés, près de 33.000 postes de travail Windows 95/NT et des terminaux Bull C-TOS. Pour apporter une qualité de service optimale aux 40.000 utilisateurs du système d'information, le service d'assistance informatique se structure en 4 pôles d'activités. Le pôle d'assistance technique assure avec 30 personnes l'assistance aux utilisateurs. Alors que les opérateurs de premier niveau interviennent pour la gestion des incidents de base, les techniciens et spécialistes de second et troisième niveau prennent le relais pour résoudre des incidents plus complexes. Les appels concernant les applications commerciales (logiciels de distribution, billetterie, réservation…) sont gérés par un autre pôle d'assistance applicative commerciale. De même, un autre pôle d'assistance applicatives composé de 12 personnes gère les appels relatifs aux utilisateurs des logiciels d'applications aéroportuaires (enregistrement des passagers, embarquement...).

Lire l'article

Distribuer les modifications du registre

par Kathy Ivens

A chaque fois que je conseille de modifier le registre pour résoudre un problème,

on me pose immanquablement la même question : " Comment faire pour effectuer une

modification du registre sur plusieurs ordinateurs sans se déplacer sur chaque

machine ? " Il existe trois méthodes pour distribuer des modifications du registre

à travers un réseau : l'importation de fichiers de registration (.reg), l'utilisation

de regini.exe, ou bien les stratégies de groupe ou les stratégies système.

Avant de décrire les trois méthodes permettant de distribuer les modifications

apportées au registre, je me dois de lancer l'avertissement usuel : attention

de ne pas mettre la pagaille dans le registre, ce serait dangereux. N'essayez

pas de mettre en application une des suggestions ci-dessus, à moins de bien connaître

le registre et d'être un utilisateur expérimenté. Avant de commencer, par mesure

de sécurité, utilisez regedit.exe pour exporter une clé. Le fichier exporté porte

l'extension .reg. Ainsi, en cas de problèmes consécutifs à la manipulation de

la clé, le dommage sera vite réparé en important de nouveau le fichier dans le

registre. (Même si vous préférez travailler avec regedt32, il vaut mieux ouvrir

d'abord regedit et exporter la clé qui va être mise au point. Les fonctions export

et import de Regedit sont plus facile à utiliser que les procédures de sauvegarde

équivalentes de regedt32).

L'éditeur de stratégies de groupe de Windows 2000 ou l'éditeur de stratégies système

de Windows NT et Windows 9x permettent d'appliquer de nombreuses restrictions

aux utilisateurs et aux ordinateurs. Cet article part du principe que les changements

expliqués ci-dessous n'ont pas encore été effectués sur ces ressources et que

les mises au point du registre représentent la meilleure option pour résoudre

les problèmes qui se posent à votre système.

Gérer les ouvertures et fermetures de sessions dans Windows 2000

par Randy Franklin Smith

Ce qui est neuf et ce qui l'est un peu moins dans le journal de sécurité

Les articles parus sur le journal de sécurité de Windows NT génèrent généralement

plus de réactions que tous les autres. Nous avons donc été très sollicités pour

écrire une série d'articles similaires sur le journal de sécurité de Windows 2000.

Bien que conservant la plus grande partie des fonctionnalités des stratégies d'audit

du journal de sécurité de NT, Windows 2000 s'accompagne de plusieurs changements

et de nombreuses nouvelles fonctions, notamment quelques développements très intéressants

dans l'un des domaines les plus importants du journal de sécurité : le suivi de

l'activité d'ouverture et de fermeture de session.

Stockage magnétique : pour combien de temps encore ?

par Franck G. Soltis

Je regardais récemment l'un des nouveaux Microdrives d'IBM pour mon appareil photo

numérique. En 1999, pour la première fois au monde, IBM introduisait le Microdrive,

premier disque 1-pouce destiné aux organizers et autres appareils photos numériques.

Ce premier disque avait une capacité de 340 Mo. L'été dernier, IBM sortait une

version 1 Go de ce disque dur, l'ensemble faisant seulement 36 x 43 x 5 mm (inférieur

à une petite boite d'allumettes) et contenant un disque de 27 mm d'une densité

par surface de 15,2 gigabits par pouce carré. La densité par surface est la mesure

du nombre de bits que l'on peut " entasser " sur un pouce carré de disque magnétique.

Bien que ce chiffre n'établisse pas un record de densité, il montre bien combien

la technologie des disques évolue vite. IBM a enregistré plusieurs records. En

mai 1999, les chercheurs d'IBM annonçaient au monde qu'ils avaient poussé le record

de densité à 20,3 Gbits/in² en laboratoire. En octobre 1999 IBM battait son propre

record en obtenant une densité de 35,3 Gbits/in². En avril 2000 les chercheurs

de Fujitsu à Tokyo annonçaient que leur laboratoire avait atteint une densité

de 50 Gbits/in². En seulement un an, l'augmentation de la densité représente une

incroyable croissance de 180 %, et ce n'est pas fini. A la suite de ces tests,

on constate qu'il s'écoule environ un an avant de retrouver ces densités obtenues

dans les laboratoires dans les outils de production.

Depuis 1997, année où IBM a introduit la tête GMR (une tête magnéto-résistive

de lecture et d'écriture qui réagissait à des champs magnétiques de très faible

intensité), la densité de bit des disques a doublé chaque année. Un progrès plutôt

impressionnant pour une technologie qui date seulement de 1956.

Exchange 2000 – Comment résoudre les problèmes des clients

par Paul Robichaux

Ou comment sauver ses utilisateurs du chaosBien sûr, la vie d'un administrateur Exchange Server a des moments palpitants,

comme par exemple la découverte du menu au buffet de la MEC (Microsoft Exchange

Conference). Mais pour chacune de ces montées d'adrénaline, il faut en passer

par dix plaintes d'utilisateur. En tant que service public, je me dois d'explorer

des moyens de cerner rapidement et de résoudre les problèmes côté client (et de

vous donner plus de temps pour apprécier le buffet…).

Si la fonction a marché précédemment, la défaillance est probablement liée à une

modification ou à un événement récent