SMS, IntelliMirror et MOM

par Jeremy Moskowitz - mis en ligne le 05/06/02

Microsoft a trois produits d'administration

système - Systems Management

Server (SMS), IntelliMirror, et

Microsoft Operations Manager (MOM) -

qui peuvent vous aider à surveiller

votre système de près.Vendredi, 16 heures 57. Au moment

de passer la porte, en pensant à l'excellent

week-end qui s'annonce, un utilisateur

passe sa tête par dessus la cloison

de son bureau paysager et

demande « Tout va bien avec le système?

». Aïe ! Vous auriez dû surveiller

votre système de plus près. Un utilisateur

vient de vous surprendre avec un

problème que vous ne connaissez pas.

Le bon week-end devra attendre.

Microsoft a trois produits d'administration

système - Systems Management

Server (SMS), IntelliMirror, et

Microsoft Operations Manager (MOM -

qui peuvent vous aider à surveiller

votre système de près et à préserver

votre vie privée.

Mettre en place une station de travail administrative

Si vous consacrez du temps à administrer un réseau d’entreprise ou personnel, vous connaissez tout l’intérêt de gérer ce réseau directement à partir de l’ordinateur Windows 2000. Tous les produits Win2K Server incluent une licence en mode administration pour les services de terminaux et permettent au personnel informatique d’administrer des serveurs à distance. Mais il existe une autre méthode courante d’administration de réseau : celle qui consiste à installer une palette d’outils d’assistance de réseau sur un PC sous Win2K Professional, puis à utiliser ces outils dans vos tâches quotidiennes ...L’avantage de cette méthode est de pouvoir administrer le réseau à partir de la session courante – sans recourir à des logons supplémentaires (à la condition de posséder les privilèges administratifs appropriés). Pour configurer une station de travail Win2K Pro administrative de base, prête à supporter le réseau, vous devez recueillir quelques outils essentiels de diverses sources, dont : le dernier pack de services Win2K Pro, les kits de ressources Microsoft, et des applications spécifiques (Microsoft Exchange Server, Microsoft SQL Server, par exemple).

Lire l'article

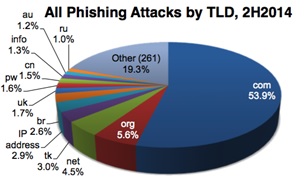

Les lacunes de 802.11 en matière de sécurité

par Shon Harris

Grâce au miracle de la communication sans fil, on peut envoyer des

informations confidentielles sécurisées sur des ondes ouvertes et

partagées. Dans son standard WLAN (wireless LAN) 802.11, l'IEEE a

intégré des mécanismes de sécurité concernant la confidentialité,

le contrôle d'accès et l'intégrité des données qui empruntent la voie des ondes. Mais la technologie est-elle aussi sûre qu'elle le prétend ?

Des constatations récentes indiquent que le standard 802.11 présente de graves failles dans son système de sécurité, permettant à des assaillants d'accéder, par de banales attaques, à des informations confidentielles. Ces découvertes portent un sérieux coup aux affirmations de l'IEEE quant à son standard et aux déclarations de nombreux fournisseurs à propos de la sécurité des produits sans fil utilisant le standard 802.11. Pour comprendre les défauts du standard 802.11, il faut pénétrer dans les entrailles du protocole WEP (Wired Equivalent Privacy) et de son algorithme de cryptage RC4.

Lire l'article

Le jardin enchanté de Linux

par Mel Beckman

Vint-cinq ans de recherche et développement consacrés à l'iSeries ciblé base de données, intégré au matériel, orienté objet : tout cela pour se retrouver face à … un pingouin ? On croit rêver ! Que pèsent nos jobs et nos carrières professionnelles face à un système d'exploitation coûtant moins de 50 euros dans une librairie ? Apparemment beaucoup.

IBM croit suffisamment en Linux pour l'offrir à toute sa gamme de systèmes informatiques, des desktops aux mainframes. Pourquoi ? Un peu par popularité et un peu par politique, mais surtout par désir de synergie. En définitive, tout cela revient à de nouvelles missions pour le matériel iSeries et à de nouveaux moyens de mettre en valeur vos compétences actuelles.

Implications des opérations de sauvegarde/restauration sur la sécurité

par Wayne O. Evans

La conception et le contrôle des opérations de sauvegarde/restauration ne sont pas des tâches simples. Qui plus est, ces deux actions ont des répercussions sur le système de sécurité. Cet erticle explique les implications de sécurité des opérations Save (sauvegarde) et Restore (restauration) en mettant l'accent sur les profils d'utilisateurs.

Délégation de controle

Par Kathy Ivens

En tant qu'administrateur de réseau, vous ne pouvez pas assumer toutes les tâches informatiques de l'entreprise - vous devez donc déléguer le contrôle administratif à d'autres membres de l'équipe. Bien que vous puissiez simplement désigner un groupe d'administrateurs chargés d'effectuer certaines tâches, il est bien préférable d'utiliser le Delegation of Control Wizard de Windows 2000 ...

Cet outil permet de configurer précisément trois aspects importants de la délégation : ceux à qui vous allez donner des pouvoirs administratifs, les objets sur lesquels vous voulez qu'ils agissent, et les autorisations dont ils ont besoin pour mener à bien leurs tâches administratives.

Retrouvez toutes les figures dans l'édition papier de cet article, Windows & .Net Magazine, n°1, janvier 2002

Lire l'article

La forteresse de la salle informatique

par Dick Lewis

La sécurité complète des serveurs et des réseaux inclut la sécurité physique. En tant que professionnel de l'informatique, vous savez parfaitement combien coûte une perte de matériel et de données et êtes le mieux placé pour déterminer les risques et renforcer le dispositif de défense physique du data center contre ce genre d'attaque.

Préparez-vous au multibooting XP Pro

par Sean Daily

Ce qu'il faut savoir sur le multibooting de XP Pro sur un système Win2K Pro : pour configurer un système afin qu'il multiboote ces deux OS, il faut un peu de réflexion et de préparation ...

Comme la plupart d'entre vous le savent, Microsoft a finalement baptisé le successeur de Windows 2000. Résultat de la fusion longtemps attendue entre les OS Windows NT et Windows 9x, Windows XP (ancien nom de code Whistler) est le nom officiel donné à la version desktop du nouvel OS. Il se présente sous deux forme : XP Professional et XP Home Edition. (Les prochaines versions des produits Win2K Server seront livrées sous le surnom de Windows 2002.) Beaucoup d'entre vous voudront tester XP pendant sa phase de développement ou après sa release, prévue par Microsoft en octobre 2001. Un bon moyen de se familiariser avec XP Pro consiste à configurer le système Win2K Professional existant pour « multibooter » XP Pro. Comme je l'explique, pour configurer un système afin qu'il multiboote ces deux OS, il faut un peu de réflexion et de préparation. (Pour rafraîchir les concepts et procédures de base sur le multibooting de Win2K et de NT, voir l'encadré « Articles associés dans les numéros précédents ».) Pour plus d'informations sur les nouvelles fonctions de XP, consulter l'article de Paul Thurrott, « Windows XP (Whistler) FAQ » à http://www.winsupersite.com/faq/whistler.asp.)

Les nouveautés de la semaine 16 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 15 au 21 Avril 2002

Lire l'article

Archivage, Reporting dans l’infrastructure

Help/Systems présente Robot/Trapper, utilitaire qui convertit les notifications d'événements SNMP en messages iSeries et permet aux utilisateurs de vérifier le statut des unités réseaux à intervalles réguliers.

Robot/Trapper fonctionne avec les réseaux existants, ne nécessite pas de matériel supplémentaire et peut surveiller n'importe quelle unité ayant une adresse IP.

Lire l'article

Le traitement des imprimés évolue

par Kurt A. Mueffelmann

Voilà quelques années, je me suis entretenu avec le vice-président d'une société de transport de taille moyenne, responsable de l'activité

quotidienne. Il déplorait une situation lamentable. « J'envoie des tonnes de formulaires obsolètes au recyclage » me dit-il. « Bons de commande, chèques,

factures, ordres de fabrication, preuves de livraison - quand l'opérateur téléphonique change l'indicatif régional ou que notre banque fusionne et change

de nom, il faut imprimer de nouveaux documents et formulaires et jeter les anciens.

" Concevoir et imprimer de nouveaux formulaires en permanence coûte les yeux de la tête. Le principe économique de l'impression est que la première page coûte cher et que le prix par page diminue au fur et à mesure que les quantités augmentent " poursuivit-il. " Nous sommes donc toujours tentés d'imprimer de grandes quantités pour réduire le coût par page. Mais, en fin de compte, nous recyclons des tonnes de papier parce que l'information change avant que nous ayons pu utiliser les formulaires pré-imprimés. Dans notre société de transport, nous aimons voir des camions pleins - mais pas de notre papier. "

Lire l'article Le Guide des Solutions">

Le Guide des Solutions">

Le Guide des Solutions

Découvrez le Guide des Solutions AS/400 & iSeries, supplément de iSeries News, le magazine des professionnels AS/400 et iSeries. ici

Découvrez le Guide des Solutions AS/400 & iSeries, supplément de iSeries News, le magazine des professionnels AS/400 et iSeries. ici

Suivre une réplication d’A.D.

par Mark Minasi

Dans " Get a Handle on AD Internals " ("Une plongée dans le schéma AD"), septembre 2001, et " Forcing AD Replication " ("Forcer la réplication de AD"), septembre 2001, j'expliquais comment utiliser repadmin.exe pour suivre et contrôler la réplication d'Active Directory (AD) et donnais quelques indications succinctes sur la manière dont l'AD se réplique. Voyons ici comment l'AD suit le trafic de réplication ...

Les ressources de sécurité sur le web

par Michael Otey

Les informations qui empruntent le Web ont deux mérites de taille : la rapidité et l'accessibilité mondiale. Le Web est donc le meilleur moyen pour diffuser des informations sur la sécurité. Pour sécuriser au maximum leurs réseaux, les administrateurs du monde entier doivent se tenir au courant des vulnérabilités, des menaces, et bien sûr des corrections.Voici les sites Web qui m'ont le plus impressionné pour des informations de sécurité sur Windows 2000, Windows NT et Internet.

Un réseau modèle

par Randy Franklin Smith

Dans l'article « D'autres fondamentaux NT pour l'administrateur soucieux de sécurité » de novembre 2001, j'expliquais les rôles des DC (Domain Controlers) de Windows NT et la logistique des relations de confiance que l'on peut établir entre des domaines NT. Pour concrétiser au mieux cette connaissance, ne créez pas de domaines ou de relations de confiance au petit bonheur la chance : organisez-les d'après un à quatre modèles de domaines : domaine unique, confiance complète, domaine maître, ou domaine maître multiple (aussi appelé multimaître).

Pour choisir un modèle, il faut tenir compte des points suivants : structure administrative du réseau, nombre d'utilisateurs et degré de sécurité visé. Si l'un des modèles de domaines les plus complexes est celui qui convient le mieux, n'hésitez pas à l'adopter, par crainte de problèmes associés à la réplication. Vous pouvez régler l'enregistrement (registry) de manière à ce que la réplication entre les PDC et les BDC se fasse dans les temps, sans s'octroyer trop de bande passante du réseau.

Lire l'article

Le credo de l’équilibrage des charges en réseau (NLB)

par Tim Huckaby

L'équilibrage de charge en réseau (NLB, Network Load Balancing) de Windows 2000 est un procédé de clustering qui équilibre le trafic sur le réseau des applications de type IP, comme des applications Web, FTP et VPN, sur de multiples serveurs.NLB est une solution d'équilibrage de charge fondée sur le logiciel dans Win2K Advanced Server et Win2K Datacenter Server. NLB simplifie l'administration en permettant de gérer un groupe de serveurs indépendants comme un seul et unique système. Les administrateurs utilisent en principe NLB pour répartir équitablement les requêtes de clients Web entre les serveurs Web, comme dans la ferme de serveurs Microsoft Internet Information Services (IIS) 5.0. L'équilibrage de charge va bien plus loin que la simple distribution du trafic Web. Le moment est venu de dissiper certains mythes sur l'équilibrage de charges en général et sur NLB en particulier. Pour attaquer ces mythes, je vais explorer NLB de Win2K en profondeur pour mettre en lumière la facilité avec laquelle on peut configurer NLB et utiliser toute sa puissance.