Des UPS redondants

L’administrateur de réseau classique n’a en général pas beaucoup de temps pour le test et la maintenance de l’UPS (Ununterrupted Power Supply). Malheureusement, un UPS négligé et vieillissant peut vous laisser tomber au pire moment ... Pour protéger les systèmes des défaillances électriques, il faut protéger les UPS des défaillances de modules.L’administrateur de réseau classique n’a en général pas beaucoup de temps pour le test et la maintenance de l’UPS (Ununterrupted Power Supply). Malheureusement, un UPS négligé et vieillissant peut vous laisser tomber au pire moment. Le Lab de Windows 2000 Magazine a souffert récemment d’une défaillance d’UPS aux conséquences mineures, mais un tel problème aurait aussi pu frapper du matériel critique. De nouveaux UPS avec des moyens de failover offrent une meilleure protection que les anciens UPS.

Lire l'article

Microsoft Content Management Server

Système de gestion de contenu de dernière génération, Microsoft Content Management Server réduit considérablement le temps nécessaire à la création et au déploiement d'applications et de sites Web e-business fortement dynamiques et personnalisés en leur offrant une solution évolutive et fiable. http://www.microsoft.com/france/cmserver

Lire l'article

La V5 muscle le RPG IV

par Gary Guthrie

Pour jeter les bases du RPG en format

libre, la V5 augmente le nombre de

fonctions intégrées (BIF, built-in function)

dans le langage. Même si la plupart

des nouvelles venues remplacent

simplement des codes opération existants,

leur arrivée offre d'intéressantes

possibilités d'amélioration du code,

tant en format libre qu'en format fixe.

Comment les BIF améliorent-elles le code ? En permettant d'utiliser des expressions faciles à lire. Plus de Factor 1 Ceci, Factor 2 Cela et champ Résultat Quelque Autre Chose, comme avec leurs contreparties du code opération en colonnes. Sans aucun doute, les expressions sont plus souples, plus intuitives, et moins sujettes à erreur que les codes opération RPG qu'elles remplacent.

Java vs HTML

par Rob Morris

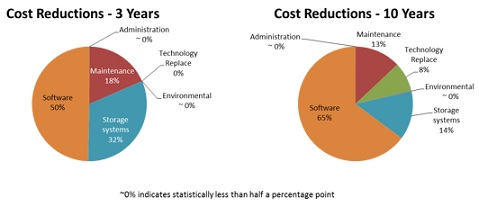

Quel que soit votre objectif : réduire les coûts d'exploitation,

améliorer le service à la clientèle ou augmenter le chiffre d'affaires,

Internet peut jouer un grand rôle. Pour savoir exactement

comment bénéficier d'Internet, il faut que les décideurs informatiques

revoient leurs choix concernant l'iSeries. Peut-être que

plus difficile et le moins compris de ces choix est le langage de programmation

à utiliser pour générer la nouvelle couche de présentation

des applications héritées.Les options de langage proposées par la plupart des outils middleware

qui servent à convertir des applications héritées pour une présentation conviviale,

sont HTML et Java. Chacun délivre une interface graphique, mais

chacun produit des fonctionnalités de programmation et des affichages pour

l'utilisateur final très différents. C'est pourquoi, lorsqu'on passe de la logique

de gestion iSeries au Web, les décideurs informatiques doivent étudier de très

près les différences entre les deux langages.

Sécurisez votre service BIND DNS

par Tao Zhou

Vous connaissez les principes de base de sécurité de DNS. Vous avez réparti vos serveurs DNS dans différents réseaux et dans des points géographiques divers. Vous utilisez BIND, le logiciel DNS le plus répandu sur Internet, et utilisez une version qui nesouffre pas des vulnérabilités de sécurité découvertes récemment. Mais, ...... le seul fait d'utiliser un service DNS distribué et une nouvelle version BIND ne signifie pas que votre service DNS est immunisé contre des attaques. Pour mieux protéger le service DNS, vous pouvez utiliser les fonctions de sécurité de base de BIND : les paramètres de contrôle d'accès applicables au fichier de configuration d'un serveur BIND DNS. Ces paramètres permettent de restreindre la récursion, d'activer la retransmission, d'établir DNS divisé sur un serveur, d'autoriser ou de rejeter des requêtes, d'empêcher des communications avec certains serveurs, de restreindre des transferts et des mises à jour de zones, et de camoufler la version de BIND utilisée. Cependant, avant d'appliquer ces paramètres, il faut connaître les diverses versions de BIND.

Recherchez, créez et partagez vos documents …

Microsoft SharePoint Portal Server 2001 facilite la création et l'utilisation d'un portail intranet personnalisé. Pour plus d'informations et recevoir votre kit d'évaluation Gratuit, connectez vous sur www.microsoft.com/france/sharepoint

Lire l'article

Une vue panoramique de Java

par Sharon L. Hoffman

On ne compte plus les livres, articles, séminaires et cours sur Java. Malgré cela, il n'est pas facile de savoir où commencer et le bagage nécessaire pour bien utiliser Java.

Pour les développeurs sur iSeries, l'apprentissage de Java passe par quatre composants essentiels : la syntaxe Java, les concepts orientés objet, la Toolbox for Java d'IBM et l'architecture Java serveur. Lorsqu'on comprend ces quatre sujets, on commence à voir comment utiliser Java dans des applications et sur quoi concentrer la formation. Ces quatre éléments essentiels constituent une bonne base d'apprentissage de Java.

Lire l'article

Une plongée dans le schéma AD

Par Alain Lissoir

Les objets et attributs de Windows 2000 AD (Active Directory) peuvent servir de référentiel central pour de grandes masses de données. La définition de répertoire standard d'AD - le schéma - définit un ensemble standard de classes d'objets ainsi que des attributs ...

L'entreprise d'aujourd'hui dispose en permanence d'un océan d'informations sur ses employés en outre, elle doit pouvoir y accéder rapidement et facilement. Les objets et attributs de Windows 2000 AD (Active Directory) peuvent servir de référentiel central pour de telles données. La définition de répertoire standard d'AD - le schéma - définit un ensemble standard de classes d'objets ainsi que des attributs, comme le nom, le numéro de téléphone et l'adresse postale. Quand on installe Microsoft Exchange 2000 Server, on ajoute aussi de nombreux nouveaux attributs - dont 15 attributs d'extension - prêts à recevoir des informations supplémentaires.

Mais, les attributs standard et les attributs d'extension d'Exchange 2000 ne sont pas toujours suffisants pour les besoins d'informations spécifiques d'une entreprise ou d'une application. Ces attributs d'extension ne peuvent contenir qu'une valeur, alors que certaines applications peuvent demander qu'un attribut contienne plusieurs valeurs (un tableau, par exemple). Egalement, le type d'informations que l'on peut stocker dans un attribut peut être limité par sa syntaxe. Supposons, par exemple, que l'on veuille stocker les numéros de sécurité sociale des employés dans AD. Si l'on a installé Exchange 2000, on peut utiliser un attribut d'extension pour cette tâche, mais la syntaxe de l'attribut - une chaîne unicode - risque de poser un problème pour une entrée numérique comme un numéro de sécurité sociale.

Pour résoudre de tels dilemmes, Win2K permet d'étendre le schéma. Mais il ne faut pas aborder cette extension sans préparation préalable. En effet, des manipulations de schéma incorrectes pourraient obliger à réinstaller toute la forêt AD - une perspective à éviter à tout prix. Comme les modifications de schéma sont irréversibles, il faut comprendre les objets que le schéma contient et leurs relations réciproques, avant de se lancer.

Les nouveautés de la semaine 17 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 22 au 28 Avril 2002

Lire l'article

Analyse pour client serveur

Bsafe Software Solutions présente Bsafe/400 e Analyzer, outil client/serveur dédié au contrôle et à la surveillance du trafic des communications iSeries à partir d'une console centrale.

Analyzer fonctionne avec l'application Bsafe/400 e security-policy qui permet de superviser TCP/IP, Telnet, ODBC, FTP, SNA, et le trafic d'autres communications au moyen des serveurs iSeries du réseau.

Lire l'article

Solutions de connectivité

siness Computer Design (BCD) annonce la nouvelle version du produit Catapult.

Catapult 2.5 est un produit client/serveur qui sélectionne automatiquement et télécharge et/ou envoie par mail des fichiers spool iSeries ou AS/400 à n'importe quel client sur le réseau. Catapult crée et envoie par mail des factures, des états, des ordres d'achats et tout autre for

Lire l'article

Les nouveautés de la semaine 10 – Windows 2000 & .Net – 2002

Tous les nouveaux produits du 4 au 10 mars 2002

Lire l'article

Outils de sauvegarde et de reprise de l’iSeries

par John Ghrist

Ces produits iSeries offrent la protection des archives et d'autres fonctions de sauvegarde et de reprise pour données et applications ...

Comme les événements récents l'ont tragiquement illustré, toute entreprise qui ne peut pas recréer ses enregistrements critiques à tout moment est en danger de mort face à une grande catastrophe. Et, pour les entreprises qui travaillent en 24/7 et ne peuvent même pas tolérer une courte interruption de l'exploitation, il est vital de conserver un enregistrement de chaque transaction.

Bien que la plupart des sociétés n'entrent pas dans ces cas extrêmes, la routine apparemment banale qui consiste à sauvegarder et archiver données et applications est plus importante aujourd'hui que jamais. Si vous songez à muscler vos possibilités de sauvegarde et de reprise, le recensement suivant devrait vous indiquer quels sont les produits à examiner en premier. Chaque liste contient un URL ou une adresse e-mail pour chaque société, afin de vous informer davantage sur chaque produit.

Les produits de la liste sont toutes les solutions logicielles qui aident les utilisateurs de l'iSeries à automatiser l'archivage des rapports et autres documents, données, bases de données, applications et même le contenu de tout un système. Votre choix variera probablement en fonction de la taille de l'entreprise. On trouvera ici non seulement de classiques utilitaires de sauvegarde sur bande, mais également des outils de réplication de base de données, des systèmes haute disponibilité, et des produits de reprise après sinistre.

Lire l'article

ISA Server : le gardien de votre réseau

par Jeff Fellinge

L'accès à Internet pose un problème de sécurité aigu aux entreprises de toutes tailles. Alors que l'entreprise dépend de plus en plus d'Internet, il importe de savoir comment les employés l'utilisent. Le courrier électronique et le surfing sur le Web des employés, les attaques d'intrus et les applications dévoreuses de bande passante imposent une lourde charge aux passerelles qui mènent au Web.

ISA (Internet Security and Acceleration) Server de Microsoft - le successeur de Proxy Server 2.0 - résoud admirablement bon nombre de ces problèmes avec son pare-feu double fonction et son cache qui permet de publier des services s'exécutant sur des serveurs internes. La maîtrise complète d'ISA Server est longue et fastidieuse. C'est pourquoi Microsoft a, avec bonheur, simplifié la configuration de base d'un produit relativement complexe et exhaustif. Le laboratoire de sécurité indépendant ICSA (International Computer Society Association) a récemment certifié ISA Server : de quoi attirer encore plus l'attention sur ce produit amélioré. (Pour plus d'informations sur ISA Server et Proxy Server, voir l'encadré « Articles associés des numéros précédents ») Un peu de planification et une bonne connaissance de base d'Internet permettent de configurer rapidement ISA Server pour contrôler l'accès au réseau et réduire l'utilisation de la bande passante. On peut en profiter pour mettre en oeuvre d'autres fonctions : détection d'intrusion dans le réseau, journalisation, reporting et alertes.

Lire l'article

Les fournisseurs de matériels se préparent à conquérir le marché du middleware

par Cheryl Ross

Selon les experts, la bataille qui se livre sur le marché des serveurs applicatifs Web se résume rapidement à la possession ou non du matériel.