La gestion de la sécurité d’Active Directory dans Windows 2000 et Windows Server 2003

par Catherine China - Mis en ligne le 14/05/2003

Véritable pierre angulaire de Windows 2000 et plus encore de Windows Server 2003,

Active Directory est un annuaire unifié des utilisateurs, des groupes et des éléments

actifs du réseau lorsque celui-ci est totalement déployé dans l'entreprise. Par

conséquent, l'intégrité des données stockées dans cet annuaire est cruciale car

elle détermine en fait sa valeur réelle. Maintenir ces données exige une attention

permanente, notamment en ce qui concerne la gestion des sécurités.

Les nouveautés de la semaine 18 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 28 Avril au 3 Mai 2003

Lire l'article

Défense par mots de passe

par Kathy Ivens - Mis en ligne le 07/04/2003

Chaque compte utilisateur de votre

réseau a besoin d'un mot de passe,

même s'il est vrai que Windows 2000

autorise des connexions d'utilisateurs

avec des mots de passe nuls. Après

avoir établi le principe de l'utilisation

des mots de passe, il faut déterminer

les règles en la matière. On peut fixer

les règles de mots de passe pour un

domaine ou pour un ordinateur individuel

: ce dernier choix est utile quand

des machines se trouvent dans des endroits

vulnérables ou contiennent des données sensibles. Malheureusement,

Win2K ne permet pas de définir des

règles pour un groupe, mais seulement

pour un domaine ou une machine.

Reprise antisinistre en Win2K

par Ed Roth - Mis en ligne le 25/03/2003

De nombreuses méthodes améliorent

la disponibilité des données des

systèmes sous Windows 2000 Server.

On y trouve le clustering, la réplication,

et diverses implémentations de RAID.

Toutefois, une stratégie de sauvegarde

blindée reste le véritable filet de sécurité

pour récupérer les données après

un événement catastrophique.

On ne compte plus les livres et les articles expliquant en long et en large la programmation des sauvegardes, la rotation des médias, et le stockage hors site. Mais peut-être ne savez-vous pas utiliser les données sauvegardées pour récupérer votre serveur Win2K. Avec une orientation claire et des aménagements mineurs à votre routine de sauvegarde, ce sera relativement simple.

Lire l'article

Quoi de neuf ? Semaine 09 – iSeries – 2003

Tous les nouveaux produits de la semaine du 24 Février au 2 Mars 2003.

Lire l'article

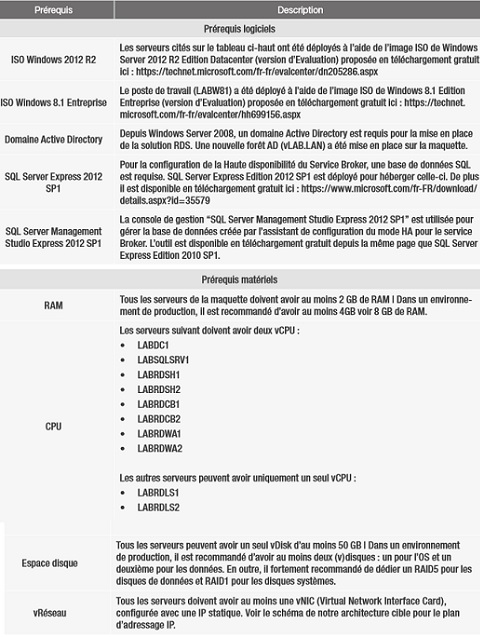

Architecture système haute disponibilité

par Spyros Sakellariadis - Mis en ligne le 04/03/2003

Il existe une foule d'articles sur

les concepts et stratégies de haute disponibilité,

et tout autant sur l'ingénierie

des composants des solutions

haute disponibilité. Vous attendez probablement

un article qui montre enfin

comment appliquer ces composants

dans votre environnement informatique.

Peut-être avez-vous promis un

SLA (service level agreement) ambitieux

à vos clients, et le moment est

venu de savoir comment tenir cette

promesse. Si vous devez configurer un serveur de fichiers, un serveur Web ou

un serveur DNS Windows 2000 haute

disponibilité, vous apprécierez sûrement

la palette de modèles de base

que propose cet article.

Les nouveautés de la semaine 07 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 10 au 16 Février 2003

Lire l'article

Actualités Windows NT / 2000 – Semaine 20 – 2003

Toutes les Actualités du 12 au 18 Mai 2003

Lire l'article

Windows Server 2003 : Evolution ou Révolution ?

En matière de logiciels serveurs, les entreprises ont de nouvelles attentes : capacité à s'intégrer à d'autres plate-formes, consolidation de serveurs, simplification de l'administration, maîtrise et réduction des coûts ...

Lire l'article

Microsoft Operations Manager : Supervisez vos serveurs avec efficacité

Rien ne peut davantage gâcher votre journée que de vous retrouver devant une défaillance inopinée de votre système. Pour éviter un tel cauchemar, il est nécessaire de surveiller de près vos serveurs.

Microsoft propose une large gamme de solutions d'administration de systèmes, pouvant vous aider à assurer une étroite surveillance de vos systèmes notamment : Systems Management Server (SMS), Application Center 2000, et Microsoft Operations Manager 2000 (MOM).Tandis que SMS est dédié à la gestion des configurations des postes de travail et des serveurs Windows et qu'Application Center est conçu pour la gestion des fermes de serveurs applicatifs, MOM permet de surveiller l'ensemble du parc informatique et de générer des rapports de façon proactive et centralisée.

Utiliser IAS de Windows 2000 pour des solutions d’accès distant

par Carol Bailey - Mis en ligne le 26/02/2002

Microsoft et de nombreux utilisateurs

de Windows 2000 semblent

considérer qu'IAS (Internet Authentication

Service) de Win2K convient à

des ISP (Internet Software Providers)

mais pas à des réseaux d'entreprise.

Pourtant, vous pouvez utiliser IAS sur

votre réseau d'entreprise comme

point de configuration central pour de

multiples serveurs RAS Win2K, au sein

d'un système dans lequel les serveurs

RAS Windows NT 4.0 utilisent les politiques

d'accès à distance Win2K, et

dans votre solution d'outsourcing ...

IAS est l'implémentation par Microsoft d'un serveur RADIUS (Remote Authentication Dial-In User Service). RADIUS est un protocole standard (fondé sur Internet Engineering Task Force - IETF - et RFC - Request for Components - 2138 et RFC 2139) pour authentifier, autoriser, et fournir une information de comptabilité pour des connexions distantes. L'information de comptabilité est souvent superflue pour des réseaux d'entreprise parce que les administrateurs de réseaux n'ont généralement pas besoin d'informations détaillées sur les utilisateurs qui se connectent au système, la durée de connexion ou les services demandés. Si vous ne voulez pas de telles informations, vous n'avez pas besoin d'utiliser l'aspect comptabilité d'IAS.

Les serveurs RAS Win2K et RAS NT 4.0 peuvent effectuer leur propre authentification et autorisation, ou bien confier cette tâche à un serveur RADIUS. Ce peut être un serveur RADIUS non Microsoft (ce qui est le plus probable pour des ISP) ou un serveur utilisant IAS Win2K. Vous pouvez utiliser IAS Win2K sur votre réseau d'entreprise pour authentifier et autoriser les clients pratiquant l'accès à distance.

Lire l'article

Au travers des plates-formes avec Java RMI

par Liam McMahon - Mis en ligne le 19/05/2003

Comment faites-vous pour qu'un

ancien programme RPG/400 puisse extraire

des informations en temps réel d'une base de données Microsoft SQL

Server fonctionnant sur un serveur NT

à distance ? C'est exactement le problème

que m'a posé l'un de mes clients

désireux de remplacer sa vieille suite financière

AS/400 par un système NT

tournant sur un serveur à distance.

Malgré la disparition de l'ancienne

suite financière, bon nombre des applications

AS/400 du client subsistaient et

certaines d'entre elles devaient même

communiquer avec le nouveau système

financier en temps réel. De plus,

je devais apporter un minimum de modifications

aux applications AS/400.

Heureusement, Java et l'API Java RMI

(Remote Method Invocation) sont venus

à mon secours.

Les nouveautés de la semaine 20 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 12 au 18 Mai 2003

Lire l'article

La performance interactive d’IBM trop chère

Je suis un modeste développeur dans un site iSeries moyen. Depuis 15 ans, j’ai écrit des applications en RPG, VARPG, CL, SQL, Visual Basic et Net.Data. Comme beaucoup de partisans de l’iSeries, je pense qu’IBM a pris quelques mauvaises décisions techniques et marketing à propos de la machine que j’aime – pourtant je continue à pencher pour IBM. Peut-être par faiblesse de caractère ?Le changement le plus contrariant qu’IBM a apporté à l’iSeries est la tarification de la performance interactive. Quand je rencontre certains de mes pairs, je suis étonné de voir que bien peu d’entre eux remarquent la manière dont IBM a structuré son tarif interactif sur les nouvelles machines iSeries. Quand on examine le CPW total et les mesures interactives pour un iSeries, les mesures indiquent le pourcentage de la CPU utilisable pour le traitement interactif. Ainsi, une machine avec un CPW total de 560 et une mesure interactive de 70 signifie que l’on ne peut utiliser que 12,5 % de la CPU pour le traitement interactif.

Lire l'article

Les nouveautés de la semaine 15 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 07 au 13 Avril 2003

Lire l'article

Des outil de développement d’ applications

Jacada présente Jacada Studio for iSeries, outil de développement d' applications destiné à la mise en place d' applications graphiques thin-client et à la conversion d' applications héritées aux formats graphiques.

Fonctionnant avec et générant du code source RPG et Cobol, Jacada Studio for iSeries mène les présentations à partir des hôtes.

Lire l'article

Les nouveautés de la semaine 09 – Windows 2000 & .Net – 2003

Tous les nouveaux produits du 24 Février au 2 Mars 2003

Lire l'article