Gestion des patchs avancée

par Mark Burnett - Mis en ligne le 15/06/2005 - Publié en Juin 2004

Gardez vos serveurs cruciaux à jour

L'interminable cortège de vers

transmis par Internet, les scripts de

scanning et les attaques d'intrus, a fait

de la gestion des patches l'une des

principales préoccupations des administrateurs

réseau. Un guide de sécurité,

une liste de contrôle, ou un document

de mise en garde ne seraient pas

complets sans quelques recommandations

sur la manière de se tenir au niveau

des correctifs et des packs de service ...Mais se tenir à jour des patches ne

se limite pas à visiter Windows Update

et à installer les mises à jour recommandées.

Je recommande des solutions

de gestion des patches automatisées

pour mettre à jour les stations de

travail et les serveurs non cruciaux,

mais vous pouvez vous tourner vers

des techniques de gestion des patches

plus avancées pour protéger les serveurs

de haute visibilité et haute sécurité.

Il se peut que les stratégies que

j'expose dans cet article ne vaillent pas

pour toutes les entreprises, mais ceux

qui s'en donneront la peine, bénéficieront

de la stabilité et de la sécurité obtenues

par une bonne gestion des

patches.

![[V4-V5]Certification Microsoft : Spécialisation en messagerie](https://www.itpro.fr/wp-content/uploads/2014/03/3833bd921073cecda223cc5fde1e9c5b.jpg)

[V4-V5]Certification Microsoft : Spécialisation en messagerie

par Orin Thomas - Mis en ligne le 06/04/2005 - Publié en Avril 2004

Apprenez Exchange et mettez à niveau votre certification

L'une des désignations de spécialisations

que Microsoft a récemment

ajoutées aux certifications MCSE (Microsoft

Certified Systems Engineer) et

MCSA (Microsoft Certified Systems

Administrator) se concentre sur la

messagerie ...Les désignations MCSA :

Messaging et MCSE : Messaging reconnaissent

les candidats qui ont démontré

leurs connaissances dans la mise en

oeuvre, l'administration et la conception

de solutions pour les produits

Microsoft Exchange Server 2003 ou

Exchange 2000 Server.

Les nouveautés de la semaine 7 – Windows IT Pro – 2005

Tous les nouveaux produits du 14 au 20 Février 2005

Lire l'article

MapForm, création de documents

Symtrax, éditeur de logiciels dans le domaine du reporting décisionnel et de l'Output Management annonce le lancement de MapForm.

MapForm crée à partir de vos spools iSeries, des documents dotés d'un design professionnel et supprime vos coûts en fournitures papier, en pré-imprimés et imprimantes dédiées.

Lire l'article

Actualités de la semaine 20 – Windows IT Pro – 2005

Toutes les Actualités du 16 au 22 Mai 2005

Lire l'article

Personnaliser les applications mises sur le web

par Michael Sansoterra - Mis en ligne le 04/05/2005 - Publié en Juillet / Aout 2004

Exploitez une interface navigateur :

c'est bien mieux qu'un écran vert

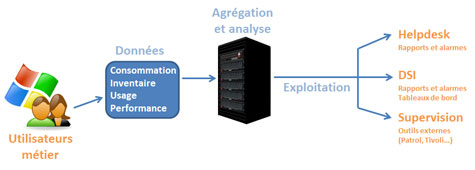

Si vous souhaitez présenter votre application écran

vert (ou écran passif) iSeries sur Internet ou dans un intranet,

sachez que l'utilitaire WebFacing d'IBM est l'un des

moyens les plus rapides, les plus faciles et les moins coûteux.

WebFacing est un générateur d'interface Web qui utilise les

fichiers écran 5250 iSeries comme entrée pour créer une interface

utilisateur navigateur (BUI, browser user interface) ...Si vous développez du logiciel pour l'iSeries, vous accédez

déjà à l'outil WebFacing, lequel est inclus dans le WDT

(WebSphere Development Toolset), programme 5722WDS

sous licence. Plus précisément, WebFacing fait partie des outils

pour station de travail WDT connus sous le nom de WDSc

(WebSphere Development Studio client) for

iSeries.

WebFacing offre une version BUI complète

de votre interface d'application 5250.

Initialement, le contenu et la fonctionnalité

de l'application « Webfaced » sont pratiquement

les mêmes que la version 5250, à l'exception

d'une poignée d'aides d'interface

fournies par le navigateur (comme : boîtes de

listes déroulantes, boutons de souris, cases à

cocher, boutons radio). Il n'y a rien de vraiment

nouveau en fonctionnalités primaires mais, pour

davantage d'utilisateurs, elle a un aspect plus agréable (couleurs,

polices et formatage améliorés).

L'intéressant est de pouvoir personnaliser et améliorer

une application Webfaced. Cet article vous aide à comprendre

le principe du WebFacing,

l'architecture de l'outil, et ses composants.

Vous apprendrez aussi ce

que vous pouvez modifier, comment,

et comment exploiter une

interface navigateur pour la rendre

plus utile qu'un écran vert.

![[V4-V5]6 Trucs & Astuces concernant l’analyse décisionnelle (2/2)](https://www.itpro.fr/wp-content/themes/iTPro/assets/img/placeholders/placeholder.jpg)

[V4-V5]6 Trucs & Astuces concernant l’analyse décisionnelle (2/2)

Mis en ligne le 13/04/2005 - Publié en Juin 2004

Création de cubes, écriture de requêtes MDX, optimisation de DTS et plus encore...

Strut : un bon truc

par Don Denoncourt - Mis en ligne le 16/03/2005 - Publié en Mai 2004

Simplifiez l'utilisation de l'architecture MVC avec des

fichiers XML et des composants Java de Struts

Vous avez probablement entendu parler de Struts, un framework applicatif

Web open-source issu du projet Jakarta de l'Apache Foundation. IBM

a intégré Struts dans son WDSc (WebSphere Development Studio client).

IBM génère aussi, en option, des applications WebFacing et des applications

WebSphere Portal Express basées sur Struts ...Il est certes possible de développer

quelques applications préliminaires sans le framework Struts mais,

quand vous commencerez à affiner et à étendre l'application, vous en perdrez

rapidement la maîtrise. Pour reprendre l'application en main, une méthode

consiste à mettre en oeuvre le modèle de conception MVC

(Model/View/Controller). MVC est une architecture orientée objet qui permet

aux développeurs de séparer les éléments de présentation des JSP (Java

Server Pages) de la logique de gestion des classes Java en utilisant des servlets

pour contrôler le flux applicatif.

Struts simplifie l'utilisation de MVC grâce à une architecture MVC sophistiquée

avec des composants Java et des fichiers de configuration XML.

WDSc facilite encore davantage l'utilisation de Struts en offrant une suite

complète de wizards et de GUI Struts. Cet article présente une vue générale

de Struts et aborde son intégration à WDSc.

Tester les patchs

Automatiser le processus d’assurance de qualité des patches

Avant de déployer des patches, vous devez les tester pour voir s’ils n’ont pas d’effet négatif sur vos systèmes. Mais il existe tellement de patches pour tellement de produits et de versions qu’il faut automatiser les test au maximum.Voici quelques conseils pour scripter le test des patches afin d’éliminer rapidement les bogues avec le moins de travail manuel possible.

Services superflus dans Windows XP

par Michael Otey - Mis en ligne le 06/04/2005 - Publié en Avril 2004

Désactivez les services superflus pour améliorer la performance sans sacrifier

les fonctionnalités

L'inflation de code semble empirer

avec chaque release de Windows :

chaque nouvelle release semble fonctionner

plus lentement que la précédente.

Le plus souvent, le problème ne

vient pas du code OS de base mais du

fait que chaque nouvelle release ajoute

des fonctionnalités ...Un secteur clé qui

continue à s'étendre est celui des services

: Windows XP démarre automatiquement

36 services. A l'évidence, peu

d'utilisateurs ont besoin de tous ces

services et en éliminant ceux qui ne

servent pas, vous pouvez rendre le système

plus efficace.

Pour désactiver un service, ouvrez

l'applet Control Panel Services et

double-cliquez sur le service pour ouvrir

sa feuille Properties. Sur l'onglet

General, cliquez sur la boîte déroulante

Startup type et sélectionnez

Disabled. Si vous avez perdu une fonctionnalité

importante, redémarrez le

service en remettant son Startup Type

à Automatic ou Manual. Voici 10 services

XP dont vous pouvez vous passer.

Déployer des applications avec des stratégies de groupe

Installez de nouveaux systèmes et récupérez des documents utilisateur perdus

Récemment, un client a demandé s’il était possible de réduire le temps que l’équipe IT consacrait à installer des systèmes et des applications. La solution a été vite trouvée : le ticket gagnant était RIS (Remote Installation Services) et les stratégies de groupe (Group Policy) ...Moyennant un peu de travail préalable, cette combinaison peut alléger le fardeau administratif lié à l’installation de Windows et des applications. Plus important peut-être, le déploiement automatisé de l’OS et des applications peut s’avérer précieux quand le disque dur du DG rend l’âme.

Les API de l’IFS

par Julian Monypenny - Mis en ligne le 26/01/2005 - Publié en Mars 2004

Accéder aux répertoires et lire et écrire dans des fichiers stream en utilisant des API

dans un programme ILE RPG

Les API de l'IFS (integrated file system)

permettent de manipuler des répertoires

et des fichiers stream dans

l'IFS. Ces API font partie des API de

style Unix pour l'iSeries. Elles ont été

conçues pour des programmes C, mais

ont aussi leur place dans des programmes

ILE RPG ...Nous verrons ici

comment utiliser les API pour accéder

aux répertoires et pour lire et écrire

des fichiers stream. Mais commençons

par l'examen de quelques concepts C

qui sous-tendent les API.

Les nouveautés de la semaine 20 – Windows IT Pro – 2005

Tous les nouveaux produits du 16 au 22 Mai 2005

Lire l'article

UDTF SQL, deuxième partie

par Michael Sansoterra - Mis en ligne le 04/05/2005 - Publié en Juin 2004

Introduites dans la V5R2, les

UDTF (User-Defined Table Functions)

permettent aux programmeurs

SQL de définir et de stocker

des routines chargées de renvoyer

une table entière. De plus, les développeurs

peuvent utiliser ces fonctions

de table dans la clause FROM

d'une instruction SELECT comme

une table ou vue normale ...Dans

UDTF (User-Defined Table Functions)

: 1ère partie , (iSeries News

avril 2004), nous avons examiné

comment les UDTF SQL peuvent servir

de mécanisme d'extraction de

données de diverses tables dans la

base de données relationnelle. Mais

les UDTF présentent une seconde

dimension digne d'intérêt : l'UDTF

externe, capable d'accéder aux données

à l'extérieur de la base de données

relationnelle et de les renvoyer

comme une table qui est référencée

dans une requête SQL.

Rappelons qu'il existe deux catégories

d'UDTF : SQL et externes.

Comme on la vu dans la 1ère partie,

les UDTF SQL sont écrites en SPL

(SQL procedure language). Voici un

exemple de coding d'une UDTF SQL

simple

Create Function Sales(parmDate Date) Returns Table (OrderID Integer, CustomerID Integer, SalesAmt Dec(11,2) Language SQL Disallow Parallel Begin Return Select OrderID,CustomerID,SalesAmt From Orders Where OrderDate=parmDate; EndSQL extrait l'information de l'UDTF via l'instruction SELECT avec l'UDTF incluse dans le mot-clé TABLE, par exemple:

Select * From Table(Sales(Current)_Date)) As CurrentSalesN'oubliez pas de fournir un nom de corrélation (CurrentSales, par exemple) quand vous référencez une UDTF dans une requête.

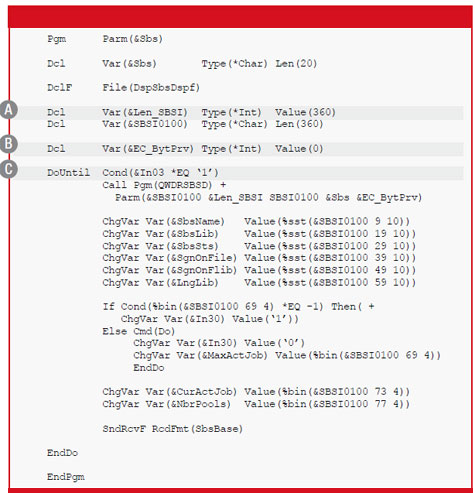

Par comparaison avec les UDTF SQL, les programmeurs peuvent écrire des UDTF externes en langage évolué (HLL, high-level language) comme RPG, C ou COBOL. Généralement Les UDTF SQL utilisent une instruction SELECT pour extraire les données et conviennent donc parfaitement pour tirer des données de la base de données. Alors que l'UDTF externe peut aussi extraire des données de la base de données, l'UDTF SQL est généralement mieux adaptée à cette tâche. Cette règle souffre quelques exceptions : un nombre limité de situations où SQL est inefficace (par exemple, pour des auto-jointures récursives ou l'accès à des numéros d'enregistrements relatifs). Mais alors à quoi servent les UDTF externes ? Une réponse à cette question est qu'elles permettent à SQL d'avoir un accès en lecture à des sources de données non relationnelles (comme des données non stockées dans des tables de base de données) même si les données sont en réalité stockées dans une table. Tout type de données accessible à un programme HLL entre dans le cadre d'une UDTF externe. Voici quelques exemples de données qu'elles peuvent extraire :

- Contenu de fichier spoule

- Contenu de connexion socket

- Contenu d'espace utilisateur

- Contenu de fichier IFS

- Liste de fichiers spoules

- Liste de fichiers IFS

- Données renvoyées par une API système

C'est exactement ce que font les programmeurs d'UDTF externes : traiter des données non relationnelles comme si elles étaient dans une table. Le fait de coder les API de job dans une UDTF donnera à SQL l'accès à une « table virtuelle » contenant tous les jobs sur le système. Cette façon de faire présente deux avantages : elle permet aux programmeurs débutants de consulter l'information sur les jobs sans se soucier de la technique utilisée, et elle fait des compétences SQL de base la seule exigence pour une bonne utilisation d'UDTF. En mettant un habillage (« wrapper ») UDTF autour d'A Lire l'article

Trucs & Astuces iSeries : Access, programme CL

Les trucs & astuces de la semaine du 4 au 10 Avril 2005

Lire l'article

Utiliser WebSphere HATS sur l’iSeries

par Phil Coulthard, George Farr et Danny Mace - Mis en ligne le 30/03/2005 - Publié en Mai 2004

Amenez vos fichiers écran source sur le Web, le plus rapidement possible

Dans l'article « L'IBM WebFacing

Tool : une meilleure interface utilisateur

» ,

nous présentions la première des deux

technologies IBM pour porter rapidement

sur le Web une application 5250

existante. L'outil IBM WebFacing transforme

vos membres source DDS de fichiers

écran en une page Web source

au moment du développement, puis

intercepte les données d'I/O de votre

application à l'exécution ...Ici, nous présentons

la seconde offre IBM dans ce

domaine: HATS (Host Access Transformation

Server), qui est basée sur la

transformation à l'exécution du flux de

données 5250.

Si WebFacing fonctionne bien

quand on possède la source du fichier

écran, HATS convient mieux quand on

ne possède pas cette source ou quand

on veut la porter sur le Web le plus vite

possible. La transformation par défaut

de HATS est en fait une solution clé en

mains pour la validation instantanée

sur le Web, et sa personnalisation est

facile et sans programmation.

Des attentes déraisonnables

Le processus de patching est plein de trous

Je crois exprimer l’opinion de la plupart des administrateurs réseau en déclarant que nous avons besoin de l’aide de Microsoft pour régler le problème du patching. Au cours des dernières années, nous avons eu de la chance parce que des avertissements précédaient la plupart des événements et nous nous attendions donc à leur survenue ...Néanmoins, tenir des systèmes à jour prend beaucoup trop de temps.

Sécuriser le compte Administrateur

Empêchez les intrus d’usurper cette puissante identité

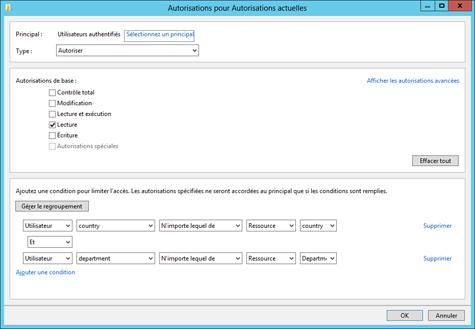

Vos ordinateurs et domaines ont un compte Administrator intégré par défaut et il est probable que vous avez créé de nombreux comptes dotés de droits Administrator pour votre personnel IT. En raison même de ses permissions et de sa puissance, le compte Administrator intégré est à la fois le compte le plus utile et le plus dangereux de votre système ...Le risque est, évidemment, qu’un intrus utilise le compte Administrator pour compromettre votre réseau. Les intrus essaient d’accéder au compte Administrator et de l’utiliser parce qu’il leur est ainsi plus facile de deviner les noms des autres comptes possédant des permissions égales à celles du compte Administrator.

Il existe plusieurs moyens de rendre le compte Administrator plus sûr. En même temps, il faut veiller à ce que les comptes munis de droits administratifs aient les permissions nécessaires pour mener à bien leurs tâches.

ADS, les nouveaux services de déploiement automatisés

Pour faciliter le déploiement massif des serveurs

Les nouveaux services de déploiement automatisés (ADS, Automated Deployment Services) de Windows Server 2003 permettent de déployer et de gérer à distance de nouvelles installations Windows 2003 ou Windows 2000 Server au moyen d’un snap-in Microsoft Management Console (MMC) central ou des scripts WMI (Windows Management Instrumentation) ...Dans le cadre de la DSI (Dynamic Systems Initiative) de Microsoft, ADS est conçu pour des centres informatiques à large bande passante et combine plusieurs technologies : un serveur PXE (Preboot Execution Environment), des outils d’imagerie de volume, des agents Deployment and Administration, une interface WMI, et des outils ligne de commande. Tout cela se prête au déploiement massif de serveurs et à leur administration. Par imagerie de volume, j’entends une technique qui capture le contenu d’un volume sur disque dur pour le placer dans un fichier que vous pourrez ensuite copier sur du matériel similaire. ADS est la première technologie d’imagerie de volume de Microsoft et vient compléter d’autres procédés de déploiement Microsoft tels que RIS (Remote Installation Services). Examinons l’architecture et le fonctionnement d’ADS ainsi qu’un déploiement piloté par ADS.