Groupes d’activation : premier aperçu

Le terme « groupes d’activation » est peu évocateur, a une résonance technique, et est un peu intimidant ! IBM aurait peut-être dû parler de « troupeaux de programmes ». On aurait alors imaginé des programmes informatiques parcourant les plaines herbeuses, se regroupant pour survivre, vivant ensemble et mourant ensemble. Mais peut-être suis-je un peu trop amateur de westerns. Plus prosaïquement, dans cet article, j’explique ce que sont les groupes d’activation et leur mérite pour un programmeur RPG.

Lire l'article

Les nouveautés de la semaine 25 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 19 au 25 Juin 2006

Lire l'article

Les nouveautés de la semaine 23 – Windows IT Pro – 2006

Tous les nouveaux produits de la semaine du 5 au 11 Juin 2006

Lire l'article

Les actualités de la semaine 20 – Windows IT Pro – 2006

Toutes les actualités du 15 au 21 Mai 2006

Lire l'article

Trucs & Astuces : PathPing va plus loin que Tracert

Les trucs & astuces de la semaine du 24 au 29 Avril 2006

Lire l'article

Quelques conseils pour sécuriser IIS

Donner du sens aux matrices d’éxécution en RPG

Au cours de ces dernières années, le traitement des matrices RPG a beaucoup changé. Les nouveautés affectent surtout la manière de les définir et de les traiter. Il existe beaucoup de variantes de l’ancienne matrice d’exécution. Outre les simples matrices de champs, on peut définir des matrices de structures de données, des matrices qualifiées, des matrices superposées, des matrices multidimensionnelles, des matrices allouées dynamiquement, et des structures de données à occurrences multiples. Chaque genre de matrice a ses forces et ses faiblesses : quelque-unes peuvent être grandes, d’autres ne peuvent être que petites. Certaines ont besoin d’une initialisation explicite, d’autres pas. Telles peuvent être triées, telles autres ne le peuvent pas.Cet article donne du sens aux matrices d’exécution. J’explique comment définir et initialiser chaque type de matrice, accéder aux éléments, trier des matrices et consulter les éléments. Pour approfondir certaines techniques de coding spécifiques, voir l’encadré « 7 conseils principaux sur les matrices »). Mais, commençons par revoir quelques principes de base sur les matrices.

Lire l'article

Les actualités de la semaine 25 – Windows IT Pro – 2006

Toutes les actualités du 19 au 25 Juin 2006

Lire l'article

DSREVOKE

L’un des points forts d’AD par rapport aux domaines de Windows NT 4.0, est la délégation : la possibilité de créer un utilisateur ou un groupe avec des pouvoirs définis de façon très détaillée. Sous NT 4.0, les utilisateurs sont soit tous puissants (membres du groupe Domain Admins, par exemple) soit relativement impuissants (membres du groupe Domain Users, par exemple). En revanche, AD permet de créer des « sous-administrateurs », c’est-à-dire des gens qui ont un pouvoir administratif, mais inférieur à celui d’un administrateur de domaine. AD permet aussi d’octroyer à certaines personnes le contrôle complet sur uniquement un sous-ensemble de domaine (c’est-à-dire, une OU – organizational unit). Mieux encore, avec son Delegation of Control Wizard, Microsoft a simplifié la tâche plutôt complexe que constitue la délégation.Cependant, la délégation d’AD n’a jamais été parfaite, et ce pour deux raisons. Premièrement, bien qu’un wizard aide à pratiquer la délégation, il n’en est pas qui permette d’annuler cette même délégation. Or, il est toujours difficile de retirer un pouvoir que l’on a accordé.

Il faut pour cela creuser au travers de plusieurs couches de la GUI de sécurité. Deuxièmement, AD ne permet pas de déterminer facilement quelles délégations vous avez instaurées. Avec son superbe outil ligne de commande Dsrevoke, Microsoft a simplifié les deux processus : celui de la documentation et celui de l’annulation des délégations existantes. Vous trouverez Dsrevoke au Microsoft Download Center (http://www.microsoft.com/downloads).

News iSeries – Semaine 20 – 2006

Toutes les actualités de la semaine du 15 au 21 Mai 2006

Lire l'article

Transférer des données de l’iSeries à SQL Server

par Michael Otey, Mis en ligne le 26/04/2006 - Publié en Décembre 2005

En novembre, Microsoft a présenté SQL Server 2005. Cette release modifie totalement le mode de transfert de données entre SQL Server et d’autres plates-formes base de données (pour plus d’informations sur la release, voir l’encadré « Les nouveautés de SQL Server 2005 »). L’outil DTS (Data Transformation Services) qui faisait partie de SQL Server 7 et de SQL Server 2000, a disparu. Il cède la place au nouveau SSIS (SQL Server Integration Services). SSIS et DTS sont complètement différents, au point que toutes les techniques qui servaient à transférer des données entre l’iSeries et SQL Server avec DTS ont été profondément modifiées. Dans cet article, j’explique comment utiliser SSIS pour transférer des informations base de données de l’iSeries sur SQL Server 2005.

Network Access Protection sur Windows Server 2003 R2

La gestion simultanée des environnements Windows et UNIX coûte-t-elle cher à votre entreprise ?

Réduisez vos coûts et utilisez la puissance d'UNIX - avec Secure Shell, scp, sftp, secure X, Kornshell, CShell, awk. telnet server, xterm, rsh, rlogin et plus de 400 commandes et utilitaires additionnels pour gérer votre environnement Windows avec la puissance des outils UNIX. Tous les produits MKS Toolkit sont entièrement supportés et disponibles aussi bien pour les systèmes Windows 64-bit que les systèmes Windows 32-bit. Utilisez l'expertise de vos Développeurs et vos Administarteurs Système à la fois sur Windows et UNIX.

Lire l'article

Trucs & Astuces : Commande ARP sur iSeries

Les trucs & astuces de la semaine du 19 au 25 Juin 2006

Lire l'article

Ouvrir les connexions à distance

Si, comme beaucoup de vos homologues, vous êtes chargés de l’administration et du support du poste et si vous êtes aussi débordés qu’eux, vous avez probablement relégué certaines fonctions utilisateur de Windows XP sur le pourtour de l’écran radar, pour vous concentrer sur des sujets plus importants. Remote Desktop est une de ces fonctions jugées de faible priorité dans la plupart des sites IT, et ce pour plusieurs raisons. La principale est peut-être la suivante : l’idée de laisser des utilisateurs se connecter à leurs postes à partir du domicile, de l’hôtel ou de tout autre endroit, suscite toujours de grandes craintes pour la sécurité.Si votre entreprise ne permet pas une telle connectivité, vous pouvez mettre en avant la politique maison pour repousser les utilisateurs désireux de se connecter à partir d’un lieu distant. Mais beaucoup d’entre nous devront satisfaire la frange d’utilisateurs dont les demandes ont l’onction la haute direction, et devront bon gré mal gré mettre en oeuvre des fonctions délicates. Dans cet article, je vais essayer d’atténuer vos craintes à propos de la connectivité à distance, en expliquant ce qui fait fonctionner Remote Desktop et comment configurer sa sécurité. Vous pourriez même trouver dans Remote Desktop d’excellentes prestations pour le support à distance des systèmes utilisateur.

Lire l'article

Mettez-vous en conformité : éliminez les risques majeurs !

par Dan Riehl, Mis en ligne le 10/05/2006 - Publié en Janvier 2006

Jouons à Jeopardy ! « La catégorie est le calendrier IT ».

Pour 400 euros, la réponse est SOX, ISO19977, COBIT, COSO, GLBA, HIPAA, et autres ».

Bip, bip. « Alex, la question est : pour quelles lois, réglementations, standards et structures d’audit, mon entreprise consacrera beaucoup de temps de travail et d’argent en 2005, 2006 et au-delà ? »

« Correct ! Pour 400 euros ! »

Mais est-ce inéluctable ? Nous pouvons et devons réduire le coût et l’effort de pratiquer la conformité et de la démontrer par rapport à la sécurité de notre iSeries. Si nous sommes capables de percevoir les principaux risques et de mettre en oeuvre et d’utiliser des outils intelligents (conjointement aux facultés natives du système d’exploitation) pour identifier et atténuer ces préoccupations, nous pourrons réduire les coûts et démontrer notre conformité, beaucoup plus facilement.

Améliorer et ajuster la performance de l’IFS, 1ère partie

par Richard Theis, Mis en ligne le 26/04/2006 - Publié en Novembre 2005

L’IFS i5/OS est solide, évolutif, fiable et hautement disponible. Peut-il aussi être très performant ? Si vous répondez négativement à cette question, lisez ce qui suit car vous pourriez bien trouver quelques conseils de performance IFS qui changeront votre opinion. Et même si vous répondez oui, il se pourrait bien que quelques-uns des conseils, pas tellement connus, de cet article soient capables de le rendre encore plus performant.Cet article est le premier d’une série de deux contenant des conseils et des astuces visant à améliorer et à régler finement les performances de l’IFS. Cet article donne des conseils sur les performances générales et de répertoires, tandis que le second s’intéressera aux performances des fichiers stream. D’une manière générale, les conseils des deux articles vont du général au spécifique et devraient améliorer le fonctionnement de l’IFS tant sur le plan global que sur celui des applications. Cependant, pour tenir compte des écueils habituels quant aux données de performances, veuillez lire l’avertissement à la fin de cet article.

On sait que l’IFS comprend dix systèmes de fichiers uniques. Mais, en matière de performances générales de l’IFS, les systèmes de fichiers racine (/), QopenSys, et définis par l’utilisateur (UDFS, user-defined file systems) sont généralement impliqués. Par conséquent, dans cet article et dans le suivant, les conseils et le terme « système de fichiers » s’appliquent à ces trois systèmes.

News iSeries – Semaine 38 – 2006

Les actualités de la semaine du 18 au 24 Septembre 2006

Trucs & Astuces : API SET GID

Les trucs & astuces de la semaine du 10 au 16 Juillet 2006

Lire l'article

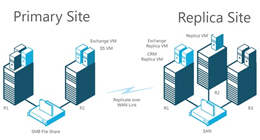

Journal à distance

Dans les entrailles d’i5/OS se cache une technologie qui commence à susciter de l’intérêt. A en croire le volume de questions posées au lab Rochester d’IBM sur ce thème, on mesure une extrême sensibilisation au cours de la dernière année. Il s’agit du journal à distance, un petit aspect du support peu connu jusque-là.

Introduit voilà quelques années, le journal à distance est passé presque inaperçu pendant un certain temps. Mais, récemment, les projecteurs se sont braqués sur lui et il est le moyen privilégié de transporter efficacement les changements de données récents d’un iSeries sur un autre.Mon premier contact avec le journal à distance remonte à quelques années, quand la V4R2 de l’OS/400 était encore en chantier.

On m’a invité alors à rejoindre l’équipe de développement du journal IBM, à participer à la conception du journal à distance, et à l’amener sur le marché. Mes prédécesseurs d’alors voyaient le journal à distance comme un simple mécanisme de transport amélioré et très efficace grâce auquel nos Business Partners haute disponibilité pourraient construire les versions améliorées de leurs produits.

Ils n’ont pas pressenti que d’autres fournisseurs le considèreraient comme un moyen facile d’atteindre le marché de la haute disponibilité. Et peu d’entre eux ont perçu que ce serait aussi un moyen intéressant d’établir un environnement coffre-fort à distance. Pendant un temps, nous avons simplement cru fabriquer une meilleure tuyauterie pour les produits existants.