AccessEnum

La prolifération des logiciels malveillants et la popularité des systèmes Windows Terminal Services à utilisateurs partagés, rend la sécurité Windows plus importante que jamais. Mais le modèle de sécurité Windows, avec ses DACL (discretionary ACL) souples est parfois difficile à gérer. En effet, Windows ne possède aucun outil intégré permettant de déterminer rapidement à quels fichiers, répertoires et sous-clés de registres les utilisateurs particuliers peuvent accéder.Et il n’est pas non plus facile de savoir si les utilisateurs ont des accès non autorisés à des répertoires sensibles ou à des sous-clés de registres profondément enfouies dans le système. Et c’est là qu’intervient AccessEnum de Sysinternals. Cet outil gratuit scrute un volume, un sous-répertoire ou une clé de registre spécifié pour déceler les maillons faibles potentiels dans vos paramètres de sécurité.

Lire l'article

Microsoft Identity Lifecycle Manager 2007 / Ipswitch WS_FTP Professional

Depuis cinq ans, Microsoft s'est engagé dans la construction d’une « Informatique de Confiance » visant à renforcer la confiance des utilisateurs face à l'informatique.

Cette initiative repose sur une plateforme fondamentalement sécurisée renforcée par des produits de sécurité, des services et des conseils.

Lire l'article

Les API à l’oeuvre – avec des JOBS

Il n’est pas si facile de mettre les API au travail. En effet, elles renvoient des données en différents formats, par diverses méthodes, et certaines API ont des listes de paramètres complexes. En outre, il n’est pas toujours facile de percevoir immédiatement le sens d’un message d’erreur. Cependant, au fur et à mesure que vous gagnerez en expérience, vous saurez où commencer à chercher l’information et comment régler les difficultés en cours de route.En particulier, les API Open List offrent de riches fonctions et des paramètres de filtrage nombreux et efficaces, qui vous permettent de braquer le projecteur sur le sous-ensemble exact d’entrées de liste que votre programme ou utilitaire vise. Ces API ont aussi un paramètre d’information de tri, permettant de trier la liste obtenue d’après tous les critères imaginables. Mieux encore, vous pouvez spécifier quels champs l’API devrait renvoyer dans ces paramètres de données de renvoi, pour lui éviter de gaspiller des cycles de CPU à extraire des informations sans intérêt. Finalement, les API Open List peuvent construire la liste ouverte de manière asynchrone en arrièreplan. Vous pouvez donc démarrer le traitement de la liste avant qu’elle soit terminée, afin que la construction et le traitement de la liste aient lieu en parallèle, pour accélérer l’ensemble du processus.

A l’origine, IBM a créé les API Open List pour supporter des applications client/serveur et elle s’est efforcée de les rendre aussi souples et fonctionnelles que possible. System i Navigator est un exemple d’application client qui bénéficie des API Open List. (Il est important de noter que, avant la release V5R3, les API Open List faisaient toutes partie de Host Server (5722-SS1 option 12) du système d’exploitation et étaient situées dans la bibliothèque QGY. A partir de la V5R3, les API Open List ont été intégrées dans l’OS de base. Si vous travaillez sur une version V5R2 ou antérieure, vous pouvez utiliser la commande Display Software Resources (DSPSFWRSC) pour vérifier que l’option 12 est installée.)

Autre exemple, la commande Work with Jobs (WRKJOBS), que j’utilise ici pour vous faire couvrir les étapes nécessaires pour mettre l’API Open List of Jobs (QGYOLJOB) au travail. (Pour une liste des sources utilisées pour créer la commande WRKJOBS, voir l’encadré « Spécification des sources »).

Audit par utilisateur

L’audit Windows est tellement complet qu’il peut être une arme à double tranchant : les messages non critiques (ou parasites) submergent souvent les messages vraiment dignes d’attention. On ne saurait critiquer Microsoft pour le plupart des parasites d’audit. Le standard d’évaluation de sécurité Common Criteria, très réputé, exige des OS qu’ils soient capables d’auditer toute action constatée, et les administrateurs pousseraient les hauts cris si le journal d’audit ratait un seul événement qu’ils jugent important.Nul besoin, néanmoins, de capturer tous les événements. Vous pouvez réduire les parasites en réglant finement la structure d’audit pour les besoins particuliers de votre environnement. Le nouvel auditing par utilisateur de Windows peut vous aider dans cette tâche.

Lire l'article

SQL SERVER 101 : Principes fondamentaux de gestion

Si vous êtes chargés de gérer, ou d’administrer, un environnement Windows qui inclut Microsoft SQL Server – sans être DBA (administrateur de base de données) – vous risquez de vous sentir perdus au milieu de tables, d’index, de procédures stockées, de requêtes et de sauvegardes de base de données.Dans l’article « SQL Server 101: Concepts essentiels pour administrateurs Windows », je vous ai aidés à aborder SQL Server en expliquant ses concepts fondamentaux.Ici, je continue votre apprentissage de SQL Server en parlant des outils nécessaires pour gérer un système SQL Server 2000, des principes essentiels de sécurité de SQL Server et de la sauvegarde et restauration d’une base de données. Forts de ces deux articles, vous en saurez assez sur SQL Server pour assumer les tâches administratives d’un système SQL Server 2000.

Lire l'article

Nouveaux logiciels et de nouvelles versions EMC

EMC Corporation annonce de nouveaux logiciels et de nouvelles versions permettant aux entreprises d’accéder à une nouvelle génération de fonctionnalités de sauvegarde, de récupération et d’archivage pour faire évoluer leurs infrastructures et mieux gérer et protéger leurs informations.

Associées aux nouveaux systèmes EMC Disk Library 6000 et à la version 3.7 du logiciel EMC Avamar, ces nouvelles offres étendent le portefeuille de solutions de protection de données.

Lire l'article

Les actualités System iNEWS de la semaine du 14 au 20 Mai 2007.

Les conférences utilisateurs de COMMON France, en partenariat avec IBM et les Business Partenaires apportent aux utilisateurs des moments privilégiés d’échanges d’expériences. COMMON France regroupe les utilisateurs d’architecture IBM (historiquement orienté AS400), c’ est une fédération de différents clubs régionaux français, dédiée aux architectures System i. Très bien implantés en région, ces clubs d’utilisateurs répondent […]

Lire l'article

Actu semaine 06

Dell a annoncé l’acquisition d’EquaLogic, fournisseur de solutions de stockage de type SAN, pour la somme de 1.4 milliard de dollars. Les solutions d’EquaLogic sont spécialisées dans la virtualisation, qui avec iSCSI, « sont les deux clés pour simplifier l’IT », selon le PDG de Dell, Michael Dell. « Les entreprises créent des données et […]

Lire l'article

Actu semaine 03 – nvll actus à rajouter ICI !!!

A l’occasion du salon TechDays2008 organisé par Microsoft du 11 au 13 février 2008, au Palais des Congrès de Paris, Microsoft vous donne la possibilité de passer votre examen de certification à des conditions préférentielles. Le nombre de places étant limité, nous vous invitons sans plus tarder à prendre connaissance des deux offres qui vous […]

Lire l'article

actualités Windows sem 50

Pour mieux lutter contre les émetteurs de spam utilisant frauduleusement le nom de Microsoft, la firme de Redmond a signé un accord de partenariat avec Signal Spam (une association créée en 2005, dont le but est de lutter contre ce type de courriel). Cet accord vise à garantir et promouvoir la confiance des utilisateurs vis-à-vis […]

Lire l'article

Synerway annonce la disponibilité d’un agent iSeries.

Synerway, annonce une nouvelle classe d’agent pour la protection des serveurs iSeries, disponible avant la fin de l’année 2007. La Synerbox, offre le même type de protection que pour les environnements Windows, Linux, Unix ou Netware. « Il était primordial pour [notre entreprise] que notre appliance puisse proposer la protection simple et économique des AS400 […]

Lire l'article

Superviser et gérer les serveurs intégrés

L’un des principaux avantages d’un System i est la manière dont de multiples systèmes d’exploitation s’y intègrent. Mieux encore, la façon dont ces multiples environnements d’exploitation utilisent les ressources i5/OS (comme le stockage sur disque). A tel point, qu’un seul outil de sauvegarde est capable de gérer toutes vos données, même quand Windows ou Linux sont nécessaires.Question banale : comment cet environnement peut être géré et supervisé. Comme ces serveurs intégrés utilisent Windows ou Linux, les outils i5/OS ne suffisent pas. Bien sûr, System i Navigator possède des fonctions qui aident à gérer les utilisateurs et le stockage sur les serveurs intégrés, mais beaucoup d’autres fonctions ne sont pas présentes. Ainsi, les moniteurs système ne peuvent pas superviser la performance de la CPU sur les serveurs intégrés. Cet article présente d’intéressantes méthodes pour gérer et superviser cet environnement en utilisant System i Navigator et IBM Director. Vous avez d’ailleurs acheté les deux en même temps que la V5R3 ou V5R4.Les serveurs intégrés procurent beaucoup d’avantages

Lire l'article

SteelEye fait progresser la protection continue / Hands on labs Microsoft SQL Server 2005

SteelEye Technology, Partenaire Gold Certified de Microsoft et lauréat de nombreux prix en solutions de protection de données et de haute disponibilité sous Linux et Windows, annonce la disponibilité de SteelEye Data Replication for Windows V6.

SteelEye Data Replication for Windows V6 permettra une replication sécurisée dans votre environnement.

Lire l'article

Conseils pour sécuriser les portables

Il est fort probable que les portables de votre entreprise contiennent des informations sensibles que vous ne pouvez pas vous permettre de perdre. Trop souvent pourtant, les pros des technologies de l’information ne ferment la porte de l’écurie qu’après que le cheval se soit échappé. Vous devez donc prendre les mesures nécessaires pour protéger les portables et l’information qu’ils contiennent avant de la perdre. Voici les 10 étapes les plus importantes de sécurisation des portables.

Lire l'article

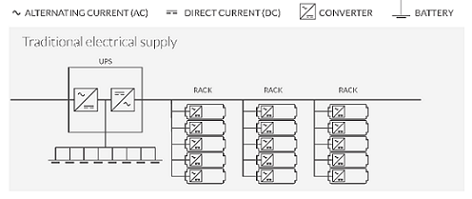

Boîte à outils System iNEWS : Installation physique d’un System i

Nous sommes en train d’installer un System i modèle 520 dans un immeuble informatique en copropriété et nous avons quelques soucis d’installation physique pendant la phase de planification. Le 520 est monté en rack, mais le rack fourni par IBM est un cabinet 25U mi-hauteur. Le responsable de l’installation collective exige un rack de pleine […]

Lire l'article

Stratégie de configuration de Windows Firewall

Windows Server 2003 Service Pack 1 (SP1) et Windows XP SP2 incluent le Windows Firewall basé sur l’hôte, nettement meilleur que son prédécesseur, Internet Connection Firewall (ICF). Contrairement à ICF, livré avec Windows 2003 et XP, Windows Firewall se prête à un déploiement généralisé dans l’entreprise, parce qu’il permet de configurer et d’administrer les statistiques de pare-feu à partir d’un point central, qu’il a des interfaces de configuration multiples, qu’il comporte beaucoup de nouvelles fonctions qui renforcent la sécurité du pare-feu.Pour que vous partiez du bon pied avec Windows Firewall, je donne quelques conseils sur sa planification, sa configuration et son emploi dans un environnement d’entreprise.

Lire l'article

Les Microsoft TechDays 2008: focus sur les parcours Secteur Public, Enseignement et Recherche, Administration et Supervision

Découvrez en exclusivité, trois témoignages détaillants les parcours des Microsoft TechDays 2008: Secteur Public, Enseignement et Recherche, Administration et Supervision.

Lire l'article

NAC : aspects techniques

Nul ne savait depuis quand l’appareil traînait dans la salle de conférence. Déguisé en magnétoscope, il ressemblait à un banal équipement obsolète et tout le monde l’ignorait. Jusqu’à ce qu’un visiteur demande s’il pouvait débrancher son câble Ethernet pour brancher son ordinateur portable.Les magnétoscopes n’ont pas de câbles Ethernet !

Le responsable de la sécurité informatique ouvrit aussitôt l’engin et découvrit le pot aux roses. À l’intérieur, un micro et un circuit imprimé avec une prise Ethernet qui, il y a quelques instants encore, était connectée à un port Ethernet de la salle de conférence. En définitive, le circuit imprimé n’était rien d’autre qu’un micro espion, rapportant à un serveur éloigné tous les propos de la salle de conférence. La piste s’arrêta là et il fut impossible de démasquer le coupable. De l’avis général, ce truc-là était présent depuis plusieurs mois.

Ce récit décrit un événement réel, mais – on le comprendra – la société concernée souhaite garder l’anonymat. Il illustre l’un des nombreux dangers que présente un port Ethernet non protégé. Il y en a beaucoup d’autres : des visiteurs qui se branchent pour scruter votre réseau ou pour utiliser abusivement la connexion Internet, des ordinateurs contaminés se connectant et infectant votre LAN, des appareils sans fil sauvages ouvrant votre réseau à l’intrusion à distance. Pourtant, à moins de verrouiller physiquement chaque port Ethernet, un administrateur de réseau était peu armé pour protéger cette ressource essentielle.

Heureusement une solution a pris la forme d’un nouvel ensemble technologique collectivement appelé NAC (Network Access Control). NAC vous aidera à sécuriser le port Ethernet omniprésent, de telle sorte que seuls les utilisateurs autorisés puissent se connecter, et qu’ils soient soumis à un minimum d’inspection en matière de logiciel malveillant, virus et failles de sécurité. NAC est utilisable dès à présent, mais pour bien le choisir, vous devez connaître les principes de base de son fonctionnement et l’étendue de ses options.

DNS

Récemment, mon réseau a souffert d’un problème intermittent de résolution de noms DNS. Franchement, traquer des bogues de résolution de noms n’est pas ce que je préfère. Et, malheureusement, mes compétences en dépannage DNS se sont rouillées au fil du temps. Il est vrai que DNS sait se faire oublier quand il fonctionne selon les normes: tout fonctionne : navigateur, client e-mail, serveur de courrier électronique, DC (domain controller). Comme je n’avais pas eu à dépanner DNS depuis des années, j’ai vu mon problème actuel comme une excellente occasion de rafraîchir mes compétences.Comme DNS est devenu la pierre angulaire d’un environnement AD (Active Directory) satisfaisant et parce que DNS est le liant des éléments d’Internet, il est essentiel de pouvoir détecter et résoudre rapidement les problèmes DNS du réseau. Voyons d’abord les subtilités du dépannage DNS en dehors de l’AD (Active Directory) puis voyons quelles complexités cet AD ajoute à l’ensemble.

Lire l'article

Visualiser les données à partir de WDSC

En pensant « WDSc », beaucoup pensent aussi « Ah oui, c’est ce qui me permet de coder mes programmes RPG au lieu d’utiliser PDM/SEU ». Bien vu ! Mais WDSc (WebSphere Development Studio client), ou peut-être plus précisément la RAD (Rational Software Development) plate-forme animée par Eclipse, va bien au-delà d’un coding sympa en RPG. Du développement de programmes RPG et d’applications Web à l’utilisation d’un générateur d’applications (comme Enterprise Generation Language ou EGL) et à l’exploration des bases de données où qu’elles se trouvent, les outils dont dispose WDSc peuvent remplir la mission.Cet article se concentre sur Data perspective de WDSc. Cependant, si vous faites tout le travail de base de données sur l’i5 avec des fichiers physiques et logiques provenant de DDS, il n’y a peutêtre pas là pour vous grand-chose de substantiel. Mais si vous utilisez SQL pour construire et maintenir des bases de données, ou si vous envisagez d’utiliser WDSc pour d’autres genres de développement applicatif que RPG (par exemple, applications Java, EGL d’IBM), alors la Data perspective deviendra rapidement votre amie.

Lire l'articleLes plus consultés sur iTPro.fr

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024

- La France en retard en matière d’automatisation dans l’industrie

- IA et ransomwares : au-delà de l’engouement médiatique