Retour en images sur les Microsoft TechDays 2008

Après le bilan des Microsoft TechDays 2008 dressé en fin de semaine dernière, découvrez dès maintenant notre panorama de photos réalisées à l'occasion des Microsoft TechDays 2008 qui se sont déroulés du 11 au 13 Février au Palais des Congrès de Paris.

Lire l'article

Actu System i : sem 03

L’éditeur de solution pour les structures IBM System Ii Vision Solutions, vient d’annoncer l’extension de son partenariat avec IBM sur ses solutions. “Nos offres intégrées représentent l’avenir pour les utilisateurs de System i” a déclaré le Vice-président Exécutif de Vision, Alan Arnold. La prochaine génération de solutions combinera les capacités de services du groupe IBM […]

Lire l'article

Actualités System iNEWS sem 51

L’éditeur de solutions NetManage, spécialisé dans l’édition de logiciels d’accès, de mise sur le web et d’intégration des systèmes d’information des entreprises, a annoncé la sortie de sa nouvelle Suite intégrant les solutions OnWeb iSeries, OnWeb Web-to-Host, Rumba, Rumba FTP ainsi que ViewNow X Server. Cette nouvelle suite (excepté iSeries) est maintenant compatible avec les […]

Lire l'article

Les entrants et sortants de Windows Vista

Précédemment connu sous le nom de code de Longhorn, Windows Vista est sorti en février 2007. Entre la présentation des premières beta version à la fin de l’année 2005 et le jour de sa sortie officiel, l’OS de Microsoft s’est largement étoffé. Voici ma liste des mises à jour les plus marquantes apportées à Vista par Microsoft.

Lire l'article

Actu Windows : collaboration numérique / Etude sur la sécurité et le Web 2.0 / Windows Server 2008

Une étude, réalisée par le cabinet Coleman Parkes Research pour le compte d’Avanade, a permis de définir la Collaboration Numérique et son impact pour les entreprises mondiales. À travers plus de 400 entretiens, Avanade a pu mettre en avant les différentes tendances internationales et en tirer une analyse fine et complète. En France et en […]

Lire l'article

Actu Windows : séminaires TechNet / stockage iSCSI / Panda Security

De septembre à décembre 2007, la nouvelle saison des séminaires TechNet se déroulent partout en France. Ces séminaires représentent une occasion exceptionnelle de mettre à jour ses compétences en bénéficiant gratuitement d’une formation adaptée aux besoins des IT pros. En une demi-journée, les IT pros participent à des sessions animées de manière interactive par nos […]

Lire l'article

Des merveilles en une ligne

Imaginez qu’une seule ligne de code suffise pour créer un outil d’administration système. Et bien c’est possible avec les scripts WMI (Windows Management Instrumentation). Comme le montre le renvoi A du listing 1, vous pouvez écrire une ligne de code qui affichera l’état du service Windows Alerter. (Bien que le renvoi A mette en évidence deux lignes, VBScript les interprète comme une seule ligne de code, en raison du trait de soulignement qui termine la première ligne. Nous sommes obligés d’étaler le code sur deux lignes en raison des largeurs de colonnes à l’impression.) Le renvoi B montre un script d’une ligne qui permet d’arrêter ou de démarrer le service Alerter.

Lire l'article

10 outils d’évaluation de la sécurité du réseau à posséder absolument !

Les professionnels qui veulent évaluer la sécurité de leur réseau disposent de nombreux outils - littéralement, des milliers à la fois commerciaux et open-source. La difficulté est d’avoir le bon outil pour le bon travail, au bon moment, et de pouvoir lui faire confiance. Pour réduire l’éventail du choix, je décris mes dix outils gratuits favoris pour l’évaluation de la sécurité du réseau.L’évaluation de la sécurité du réseau passe par quatre phases fondamentales : reconnaissance, énumération, évaluation et exploitation. La phase de reconnaissance concerne la détection des appareils du réseau par un scanning en direct via ICMP (Internet Control Message Protocol) ou TCP. Pendant les phases d’énumération et d’évaluation, l’évaluateur de sécurité détermine si un service ou une application tourne sur un hôte particulier et analyse ses éventuelles faiblesses. Dans la phase d’exploitation, l’évaluateur utilise une ou plusieurs vulnérabilités pour obtenir un certain niveau d’accès privilégié à l’hôte et utilise cet accès pour mieux exploiter l’hôte ou pour élever le privilège sur l’hôte ou le réseau, ou le domaine.

Lire l'article

Tous les actualités Windows Server de la semaine du 04 au 10 Juin 2007

Cet ouvrage « Administration Windows Vista » (écrit par Sylvain Caicoya et Jean-Georges Saury – Micro Applications) s’adresse à tous ceux qui auront à administrer des postes Windows Vista et qui n’ont pas le temps ou les moyens d’aller en formation pour apprendre à le faire. Après un rappel sur les bases indispensables de l’administration […]

Lire l'article

Cachez bien vos secrets

Le cryptage, ou chiffrement, est une science fascinante qui mêle les mathématiques, l’intrigue et, de nos jours, l’informatique. Bien que le cryptage consiste à rendre l’information secrète, il n’y a rien de secret dans le processus de cryptage. En fait, plus un algorithme de cryptage est soumis à l’examen public, plus il est jugé sûr. Si le cryptage est exécuté correctement, la seule chose à garder secrète est la clé de cryptage.Permettez-moi donc de vous présenter cette technique et de montrer l’importante différence qui existe entre le cryptage par clé symétrique et le cryptage par clé publique/privée. Nous conclurons par une brève discussion sur les protocoles de cryptage courants en usage aujourd’hui et comment les diverses composantes Windows utilisent le cryptage.

Lire l'article

Quels besoins pour le stockage en PME ?

Selon une étude de IDC*, les besoins en capacité de stockage des PME doublent en moyenne tous les deux ans.

Les PME, y compris les filiales de grandes entreprises privées ou administrations publiques, doivent, avec un budget limité, faire face et gérer au quotidien l’accroissement de leurs données.

Lire l'article

HP Automated Operations 1.0

Automatiser le cycle de vie des services métiers.

HP à annoncé le lancement de la suite logicielle HP Automated Operations 1.0, destinée à automatiser tout le cycle de vie des services métier et à aider les entreprises dans la transformation de leurs opérations IT.

Lire l'article

AccessEnum

La prolifération des logiciels malveillants et la popularité des systèmes Windows Terminal Services à utilisateurs partagés, rend la sécurité Windows plus importante que jamais. Mais le modèle de sécurité Windows, avec ses DACL (discretionary ACL) souples est parfois difficile à gérer. En effet, Windows ne possède aucun outil intégré permettant de déterminer rapidement à quels fichiers, répertoires et sous-clés de registres les utilisateurs particuliers peuvent accéder.Et il n’est pas non plus facile de savoir si les utilisateurs ont des accès non autorisés à des répertoires sensibles ou à des sous-clés de registres profondément enfouies dans le système. Et c’est là qu’intervient AccessEnum de Sysinternals. Cet outil gratuit scrute un volume, un sous-répertoire ou une clé de registre spécifié pour déceler les maillons faibles potentiels dans vos paramètres de sécurité.

Lire l'article

Microsoft Identity Lifecycle Manager 2007 / Ipswitch WS_FTP Professional

Depuis cinq ans, Microsoft s'est engagé dans la construction d’une « Informatique de Confiance » visant à renforcer la confiance des utilisateurs face à l'informatique.

Cette initiative repose sur une plateforme fondamentalement sécurisée renforcée par des produits de sécurité, des services et des conseils.

Lire l'article

Les API à l’oeuvre – avec des JOBS

Il n’est pas si facile de mettre les API au travail. En effet, elles renvoient des données en différents formats, par diverses méthodes, et certaines API ont des listes de paramètres complexes. En outre, il n’est pas toujours facile de percevoir immédiatement le sens d’un message d’erreur. Cependant, au fur et à mesure que vous gagnerez en expérience, vous saurez où commencer à chercher l’information et comment régler les difficultés en cours de route.En particulier, les API Open List offrent de riches fonctions et des paramètres de filtrage nombreux et efficaces, qui vous permettent de braquer le projecteur sur le sous-ensemble exact d’entrées de liste que votre programme ou utilitaire vise. Ces API ont aussi un paramètre d’information de tri, permettant de trier la liste obtenue d’après tous les critères imaginables. Mieux encore, vous pouvez spécifier quels champs l’API devrait renvoyer dans ces paramètres de données de renvoi, pour lui éviter de gaspiller des cycles de CPU à extraire des informations sans intérêt. Finalement, les API Open List peuvent construire la liste ouverte de manière asynchrone en arrièreplan. Vous pouvez donc démarrer le traitement de la liste avant qu’elle soit terminée, afin que la construction et le traitement de la liste aient lieu en parallèle, pour accélérer l’ensemble du processus.

A l’origine, IBM a créé les API Open List pour supporter des applications client/serveur et elle s’est efforcée de les rendre aussi souples et fonctionnelles que possible. System i Navigator est un exemple d’application client qui bénéficie des API Open List. (Il est important de noter que, avant la release V5R3, les API Open List faisaient toutes partie de Host Server (5722-SS1 option 12) du système d’exploitation et étaient situées dans la bibliothèque QGY. A partir de la V5R3, les API Open List ont été intégrées dans l’OS de base. Si vous travaillez sur une version V5R2 ou antérieure, vous pouvez utiliser la commande Display Software Resources (DSPSFWRSC) pour vérifier que l’option 12 est installée.)

Autre exemple, la commande Work with Jobs (WRKJOBS), que j’utilise ici pour vous faire couvrir les étapes nécessaires pour mettre l’API Open List of Jobs (QGYOLJOB) au travail. (Pour une liste des sources utilisées pour créer la commande WRKJOBS, voir l’encadré « Spécification des sources »).

Audit par utilisateur

L’audit Windows est tellement complet qu’il peut être une arme à double tranchant : les messages non critiques (ou parasites) submergent souvent les messages vraiment dignes d’attention. On ne saurait critiquer Microsoft pour le plupart des parasites d’audit. Le standard d’évaluation de sécurité Common Criteria, très réputé, exige des OS qu’ils soient capables d’auditer toute action constatée, et les administrateurs pousseraient les hauts cris si le journal d’audit ratait un seul événement qu’ils jugent important.Nul besoin, néanmoins, de capturer tous les événements. Vous pouvez réduire les parasites en réglant finement la structure d’audit pour les besoins particuliers de votre environnement. Le nouvel auditing par utilisateur de Windows peut vous aider dans cette tâche.

Lire l'article

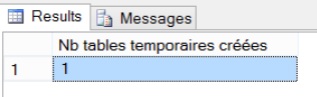

SQL SERVER 101 : Principes fondamentaux de gestion

Si vous êtes chargés de gérer, ou d’administrer, un environnement Windows qui inclut Microsoft SQL Server – sans être DBA (administrateur de base de données) – vous risquez de vous sentir perdus au milieu de tables, d’index, de procédures stockées, de requêtes et de sauvegardes de base de données.Dans l’article « SQL Server 101: Concepts essentiels pour administrateurs Windows », je vous ai aidés à aborder SQL Server en expliquant ses concepts fondamentaux.Ici, je continue votre apprentissage de SQL Server en parlant des outils nécessaires pour gérer un système SQL Server 2000, des principes essentiels de sécurité de SQL Server et de la sauvegarde et restauration d’une base de données. Forts de ces deux articles, vous en saurez assez sur SQL Server pour assumer les tâches administratives d’un système SQL Server 2000.

Lire l'article

Nouveaux logiciels et de nouvelles versions EMC

EMC Corporation annonce de nouveaux logiciels et de nouvelles versions permettant aux entreprises d’accéder à une nouvelle génération de fonctionnalités de sauvegarde, de récupération et d’archivage pour faire évoluer leurs infrastructures et mieux gérer et protéger leurs informations.

Associées aux nouveaux systèmes EMC Disk Library 6000 et à la version 3.7 du logiciel EMC Avamar, ces nouvelles offres étendent le portefeuille de solutions de protection de données.

Lire l'article

Les actualités System iNEWS de la semaine du 14 au 20 Mai 2007.

Les conférences utilisateurs de COMMON France, en partenariat avec IBM et les Business Partenaires apportent aux utilisateurs des moments privilégiés d’échanges d’expériences. COMMON France regroupe les utilisateurs d’architecture IBM (historiquement orienté AS400), c’ est une fédération de différents clubs régionaux français, dédiée aux architectures System i. Très bien implantés en région, ces clubs d’utilisateurs répondent […]

Lire l'article

Actu semaine 06

Dell a annoncé l’acquisition d’EquaLogic, fournisseur de solutions de stockage de type SAN, pour la somme de 1.4 milliard de dollars. Les solutions d’EquaLogic sont spécialisées dans la virtualisation, qui avec iSCSI, « sont les deux clés pour simplifier l’IT », selon le PDG de Dell, Michael Dell. « Les entreprises créent des données et […]

Lire l'articleLes plus consultés sur iTPro.fr

- CyberArk sécurise les identités humaines et machines avec CORA AI

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024

- La France en retard en matière d’automatisation dans l’industrie