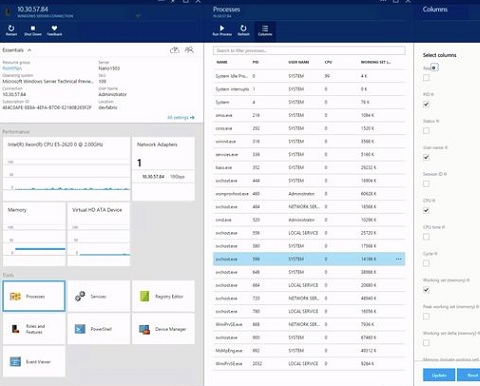

Windows Vista : Gestion des périphériques – partie 1

En 2001, Windows XP avait apporté un bouleversement radical avec une nouvelle gestion des périphériques :

• Redémarrages moins fréquents,

• Une bibliothèque forte de plus de 10.000 pilotes matériels,

• Possibilité de revenir à la version précédente du dernier pilote installé. C’était une avancée majeure…

Aujourd’hui, Windows Vista, reprend un concept qui a fait ses preuves - avec un magasin de pilotes (également appelé Driver Store) de plus de 20.000 pilotes de périphériques - aidé d’une architecture système complètement nouvelle et supporte une très grande majorité de produits qui étaient compatibles avec Windows XP.

Le principal avantage de ce magasin de pilotes, situé sur la machine cliente, est qu’à partir du moment où un pilote y a été ajouté par un Administrateur, le pilote présent peut-être installé par n’importe quel utilisateur indépendamment des permissions qu’il possède. Intéressant, non ?

Rappelons un instant qu’un pilote de périphérique est un ensemble logiciel qui assure les communications entre le matériel relié à la carte-mère de l’ordinateur et le système d’exploitation. Si un périphérique ne fonctionne pas correctement ou que l'ordinateur ne reconnaît pas un périphérique, le problème peut être lié au pilote de périphérique.

Dans ce cas, le système peut devenir instable jusqu’à provoquer un arrêt brutal du système1. Vous voyez donc que la stabilité de Windows repose sur la fiabilité de ces composants logiciels2. C’est la raison pour laquelle nous allons découvrir ensemble comment faire en sorte que ce « petit monde » ne soit pour vous qu’une lointaine préoccupation… avec l’aide de Windows Vista quand même.

| Contenu complémentaire : Déployer Windows Vista |

Lire l'article

Libérez la puissance de la bibliothèque de support QSPTLIB

Bienvenue dans le dernier article de la série Dépanner TCP/IP. Vous savez déjà utiliser des outils largement disponibles comme PING, NETSTAT, les problèmes TCP/IP. Le moment est venu de dévoiler l’arme secrète de l’équipe d’assistance logicielle : QSPTLIB ou Software Support Tools Library.

QSPTLIB est plein de puissants outils grâce auxquels l’équipe d’assistance peut rapidement inspecter et identifier les problèmes des réseaux et logiciels. Presque tous les outils sont écrits, maintenus et mis à jour par l’IBM Rochester Support Team. Après un aperçu de la bibliothèque, vous apprendrez à installer QSPTLIB, à utiliser certains des outils et comment l’équipe d’assistance s’en sert pour résoudre à distance vos problèmes de réseaux.

Avant de vous plonger dans QSPTLIB, vous voudrez peut-être vous rafraîchir la mémoire sur les différents types de traces expliquées dans les articles précédents (voir l’encadré Autres articles dans cette série). En ne collectant que les données les plus pertinentes pour l’analyse d’IBM, vous faciliterez la tâche du centre d’assistance d’IBM.

| Contenu complémentaire : Suivre à la trace le fonctionnement interne des applications réseau |

Lire l'article

Déployer Windows Internet Explorer 7 dans votre entreprise

La nouvelle version d’Internet Explorer désormais disponible depuis quelques mois sous le nom de Windows Internet Explorer 7, est une mise à jour importante. Elle consolide la sécurité de navigation du browser Microsoft, mais surtout elle apporte de nouvelles fonctionnalités longtemps attendues par les utilisateurs (onglets, gestion de l’impression, zoom sur les pages….). Avant d’entreprendre le déploiement d'E7, il vous faudra vérifier que cette nouvelle version n’a pas d’effet de bord sur les applications Web utilisées dans votre entreprise.

Pour déployer des applications dans un environnement Active Directory, la méthode la plus classique est l’utilisation de fichier MSI au travers de stratégies de groupe. Pour Windows Internet Explorer 7, ce n’est pas si simple car Microsoft ne fournit pas de version distribuable de ce produit (package MSI). Pour vous faciliter les choses, cet article vous détaillera 2 méthodes afin que vous meniez à bien le déploiement d’IE7 sur l’ensemble de vos clients. Dans la première partie, IE7 sera déployé au travers de Windows Server Update Services 3. Si vous ne souhaitez pas mettre en place WSUS, la deuxième partie de l’article vous détaillera l’empaquetage des fichiers d’installation de IE7 dans un fichier MSI afin de le déployer via une stratégie de groupe.

Réunion du GUSS : Sécurité, PowerShell et langages de scripts font leur show !

Début octobre s’est tenue la dernière réunion du GUSS (Groupe des utilisateurs de SQL Server) à Paris. Cette rencontre trimestrielle, qui est toujours l’occasion d’échange d’informations techniques, a rencontré un vif succès. D’autant que le GUSS a aujourd’hui bien d’autres projets en tête comme la tenue de tables rondes et la diffusion de webcasts. A suivre donc de très près …

Cette réunion a débuté par un exposé sur les solutions d’audit de sécurité pour SQL Server, animé par Christian Robert, MVP SQL Server et secrétaire du GUSS.

Aujourd’hui, les défis de la sécurité sont nombreux et il convient de bien les identifier et de composer avec eux : restreindre les accès au serveur, maîtriser l’identité des utilisateurs connectés, appliquer une stratégie de sécurité globale, identifier les accès aux données, gérer les données mobiles, déterminer la confidentialité des données, sensibiliser les utilisateurs.

Quel comportement faut-il réellement adopter ?

Côté matériel ! Il s’agit de mettre en place des contrôle d’accès au serveur (salle blanche sécurisée), contrôler les données mobiles, et sécuriser les sauvegardes, export de données.

Côté logiciel ! il faut sécuriser Windows (appliquer des correctifs, donner des privilèges minimaux SQL Server), installer un firewall sur le serveur de base de données, sans oublier un antivirus.

Et côté utilisateur, sensibiliser reste le maître mot ! Il convient également de s’assurer de l’identité de l’utilisateur, d’identifier les accès aux données et de séparer les rôles.

Les niveaux de sécurité sous Windows sont privilégiés à savoir les firewall, antivirus, Ipsec, authentification via Kerberos, comptes de services et Group Policy Object.

La sécurité optimale SQL Server se réalise d’abord au niveau du serveur et se compose de plusieurs éléments qu’il ne faut pas négliger. Du type de connexion (TCP/IP, canaux nommés…) aux comptes de connexion au serveur en passant pas le rôle, les permissions de niveau serveur jusqu’aux credentials/ proxy, et la Surface Area Configuration (SAC), le programme est vaste.

Qu’en est-il au niveau base de données ? Des utilisateurs de base de données aux rôles de bases de données en passant par le chiffrage transparent de bases de données et le chiffrage via EFS (Encrypted File System), tout y est.

Au niveau des objets, la réponse est simple. Il faut prendre en compte les droits d’accès ou d’exécution, le chaînage de propriétés, la signature de code ou de données, le chiffrage des données.

Si l’audit s’installe en force, pourquoi auditer ? En raison d’impératifs légaux (loi Sarbanes-Oxley…) du suivi des comptes membres des rôles sysadmin, de la prévention plutôt que de la restriction ! Mais comment auditer ? Les données d’audit doivent être situées hors du serveur audité et le processus doit être le plus transparent possible pour le serveur de bases de données. Les avantages s’appliquent ainsi à tous les comptes.

Revenons un instant sur les principales méthodes. Quelles sont-elles ? L’utilisation de Trigger DMC, la mise en place de trace avec SQL Trace, l’outil de lecture du journal de transaction

Claude Smutko : En 2009, encore des efforts sur la virtualisation et le content Managment

Claude Smutko revient sur le partenariat existant entre EMC et Microsoft.

Claude Smutko est Channel Manager Distribution & Alliances chez EMC.

Dans le même thème, retrouvez aussi les vidéos suivantes :

Partenaires des Microsoft TechDays 2009

Nicolas Mahé, Chef Produit System x BladeCenterchez IBM Nicolas Mahé, Chef Produit System x BladeCenterchez IBM |

Antoine Driard, Microsoft Alliance Manager chez Dell Antoine Driard, Microsoft Alliance Manager chez Dell |

Christine Boskov, EMEA Strategic Alliance Manager chez Brocade Christine Boskov, EMEA Strategic Alliance Manager chez Brocade |

Lire l'article

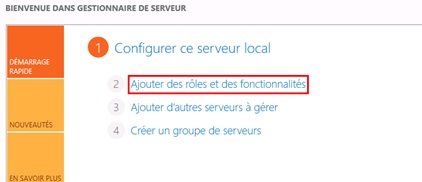

Principes de base des serveurs de fichiers

Alors qu’un serveur de fichiers est l’un des éléments phares dans la salle des serveurs, il est étonnant de voir combien ces serveurs sont désorganisés dans de nombreuses entreprises.

Après en avoir aidé plusieurs à réorganiser leurs serveurs de fichiers, j’ai décidé de partager certains problèmes courants rencontrés et de vous présenter quelques remèdes en utilisant les fonctions intégrées de Windows 2003, des add-ons gratuits et de nouveaux processus de gestion. Vous l’aurez compris, il faut s’organiser !

| Contenu complémentaire : Collecter les données des systemes de fichiers |

Lire l'article

Nicolas Mahé : Agility Center d’IBM s’installe partout !

Nicolas Mahé revient sur la solution de virtualisation Agility Center d'IBM qui est à l'honneur sur le salon des Microsoft TechDays 2009.

Nicolas Mahé est chef Produit System x BladeCenterchez IBM.

Dans le même thème retrouvez aussi ces vidéos :

Partenaires des Microsoft TechDays 2009

Claude Smutko, Channel Manager Distribution & Alliances chez EMC Claude Smutko, Channel Manager Distribution & Alliances chez EMC |

Antoine Driard, Microsoft Alliance Manager chez Dell Antoine Driard, Microsoft Alliance Manager chez Dell |

Christine Boskov, EMEA Strategic Alliance Manager chez Brocade Christine Boskov, EMEA Strategic Alliance Manager chez Brocade |

Lire l'article

Démystifier l’objet AdminSDHolder

Vous est-il déjà arrivé de définir des permissions sur des objets AD (Active Directory) pour les voir disparaître mystérieusement peu après ? La plupart des administrateurs qui gèrent des AD ont un jour ou l’autre constaté cet étrange comportement.

Quelle pourrait en être la cause ? Des gremlins dans le réseau ? Un administrateur voyou ? Plus prosaïquement, c’est probablement l’objet AdminSDHolder, une fonction d’AD peu connue chargée de protéger certains objets de groupes et utilisateurs privilégiés contre toute interférence.

Nous allons donc examiner le rôle de AdminSDHolder et diverses techniques permettant de modifier son comportement afin d’éviter cette contrariété.

| Contenu complémentaire : Diagnostiquer les problèmes de performance d'AD Site de la CADIM (groupe utilisateur d'Active Directory) |

Lire l'article

Faire monter d’un cran votre solution ADS mobile

Dans l’article « un réseau.

Jusqu’ici, nous avons vu comment créer la solution ADS mobile en assemblant le matériel nécessaire sur un chariot mobile et en installant le logiciel basique, constitué de Windows Server 2003 Enterprise Edition, DHCP et ADS (Automated Deployment Services) 1.1. Pour étendre cette solution dans le but d’effectuer des migrations de machines physiques à machines virtuelles, cinq étapes sont nécessaires :

1. Installer Microsoft IIS.

2. Installer Virtual Server 2005 Release (R2).

3. Installer Virtual Server Migration Toolkit (VSMT) 1.1.

4. Créer le réseau virtuel par défaut.

5. Charger Virtual Machine Additions.

| Contenu complémentaire : RESSOURCES MICROSOFT Pour des informations générales sur Virtual Server 2005 R2 : Microsoft Virtual Server 2005 home page Pour des informations générales sur la manière d’installer VSMT : HOW TO : Guideline for use Virtual Server Migration Toolkit Pour des informations sur la manière d’utiliser VSMT : Server Consolidation and Migration with VSMT |

Lire l'article

Antoine Driard : on attend Windows 7 de pied ferme

Antoine Driard revient sur le partenariat entre Dell et Microsoft et sur les annonces faites lors des Microsoft TechDays 2009.

Antoine Driard est Microsoft Alliance Manager chez Dell

Dans le même thème, retrouvez aussi les vidéos suivantes :

Partenaires des Microsoft TechDays 2009

Nicolas Mahé, Chef Produit System x BladeCenterchez IBM Nicolas Mahé, Chef Produit System x BladeCenterchez IBM |

Claude Smutko, Channel Manager Distribution & Alliances chez EMC Claude Smutko, Channel Manager Distribution & Alliances chez EMC |

Christine Boskov, EMEA Strategic Alliance Manager chez Brocade Christine Boskov, EMEA Strategic Alliance Manager chez Brocade |

Lire l'article

Citrix Access Essentials 3.0 et ses applications

Citrix, la firme spécialisée dans les infrastructures de mise à disposition d’applications, vient de sortir Citrix Access Essentials 3.0.

Destiné aux PME, ce nouveau produit offre un accès sécurisé à toutes les applications (client/serveur, Windows et Web) depuis n'importe quel poste de travail et permet aux administrateurs de contrôler l’accès à ces ressources.

Lire l'article

Thèmes et parcours de l’édition 2009 des Microsoft TechDays

Cette année, les Microsoft TechDays 2009 vont se diviser en 25 parcours thématiques dont 22 sont déjà connus. Ces parcours sont divisés en 5 grandes thématiques que voici :

Windows Vista aux éditions ENI

Windows Vista professionnel est un livre d’Anne Guillon, édité par ENI.

Destiné à un public d’informaticiens ou d’utilisateurs initiés possédant déjà des connaissances générales sur l’utilisation des postes de travail, cet ouvrage vous propose des exercices pratiques comme l’installation et la mise à jour de l’OS.

Lire l'article

Le cache de plan SQL dévoilé

DB2 for i5/OS simplifie la vie des administrateurs et programmeurs System i. En particulier, par la gestion automatique des plans d’accès que produit l’optimiseur de requêtes. Au fur et à mesure que l’environnement système et la base de données changent, DB2 for i5/OS détecte ces changements et met à jour le plan d’accès.

Sur beaucoup d’autres serveurs de bases de données, l’administrateur doit effectuer ces tâches manuellement et régulièrement. Bien au contraire, DB2 a été chargé de la gestion du plan de requêtes depuis que SQL a été introduit sur l’AS/400.

| Contenu complémentaire : Article iTPro.fr : ASP.NET 2.0 :Investissez dans les performances Groupe Utilisateur : Groupe des Utilisateurs francophones de Microsoft SQL Server – GUSS |

Lire l'article

Eric Mittelette : d’excellents feedback sur les trois plénières

En charge du contenu des Microsoft TechDays 2009, Eric Mittelette dresse un premier bilan de l'événement et revient sur les moments forts de ces trois jours.

Eric Mittelette, responsable de l'équipe relation technique avec les développeurs et du contenu des Microsoft TechDays 2009.

Dans le même thème, retrouvez aussi la vidéo suivante :

Microsoft France

|

Lionel Billon, Chef de produit SQL Server, chez Microsoft France |

Les plus consultés sur iTPro.fr

- Menace cyber lors des Jeux Olympiques et Paralympiques 2024

- CyberArk sécurise les identités humaines et machines avec CORA AI

- La généralisation de l’authentification par QR codes et les cyber-risques associés

- Intégrer l’IA dans son service client : les écueils à éviter pour l’IT et les métiers

- Microsoft Patch Tuesday Juillet 2024