Les fondations de la sécurité

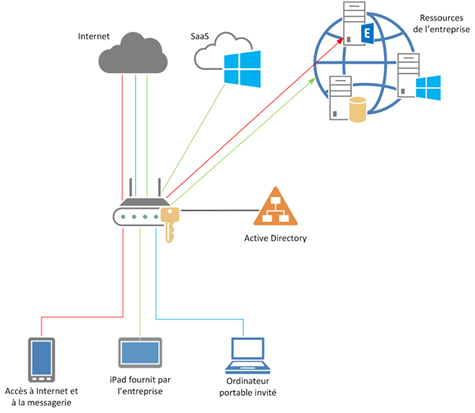

Kerberos et Active Directory (AD) sont les fondations sur lesquelles reposent

la plupart des paramètres de sécurité de Windows 2000. IIS 5.0 peut donc les utiliser

pour améliorer la sécurité.

La sécurité est une épée à double tranchant. Insuffisante, elle accorde à tort

l'accès à des informations importantes aux mauvais

Sécurité avancée

L'architecture de sécurité de Windows 2000 est une entreprise de technologie et

d'intégration impressionnante. Des concepts éprouvés grâce aux protocoles standards,

de la modularité, l'abstraction et le support omniprésent de la PKI soutiennent

les objectifs de sécurité, d'ouverture, de réduction du coût de développement

des applications.

Au total, la

Pooling des threads

Une autre nouvelle fonction de la R5, les IOCP (Asynchronous I/O Completion Ports),

appelés parfois " thread pools " permet à Domino d'utiliser moins de threads pour

supporter les utilisateurs sous le job SERVER. Les threads sont des processus

légers qui traitent le travail du système.

Un certain nombre de

4. Notre entreprise est trop unique en son genre pour utiliser des processus ERP.

Quelques-uns des aspects les plus bénéfiques des solutions ERP (au-delà de l'intégration des règles de l'entreprise et de ses données) ont trait aux règles d'or de l'entreprise et à l'intégration de ses processus. Généralement, les fournisseurs de solutions ERP ont des centaines ou des milliers de

Lire l'article

Les ISV parient-ils leur chemise sur Java ?

Java est au coeur de la stratégie AS/400 d'IBM. Big Blue a désigné Java comme le successeur du RPG et comme principal moyen de mettre en oeuvre des interfaces graphiques (Web compris) pour des applications AS/400. Java constitue aussi les fondations de l'initiative SanFrancisco

Lire l'article

La protection de LMCompatibilityLevel

La valeur du Registre LMCompatibilityLevel contrôle quelles réponses de logon les clients envoient au serveur et quelles réponses les serveurs acceptent. LMCompatibilityLevel se trouve dans la clé HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa (écran 4). Dans le SP4 ou ultérieur, il existe deux versions possibles de la réponse NT (NTLM et NTLMv2), et deux pour

Lire l'article

Paramètres de sécurité automatiques

De nouvelles fonctions dans Windows 2000 et d'autres applications Microsoft aident à définir les nouveaux paramètres de sécurité d'IIS 5.0 sans vous obliger à parcourir des pages de propriétés pour faire un tri. Au cours de deux dernières années Microsoft a ajouté des assistants aux applications et aux OS pour

Lire l'article

Chiffrement

Les deux zones permettant de protéger les données stratégiques uniquement avec le chiffrement sont le disque et le réseau. Dans NT 4.0, les pirates peuvent facilement espionner les données circulant sur le réseau au moyen de renifleurs ou peuvent copier des données se trouvant sur des disques avec des outils

Lire l'article

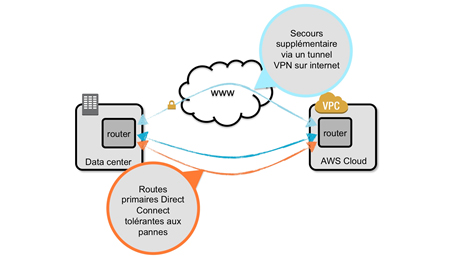

Regroupement de serveurs partitionnés en clusters

En R5, la licence Domino Enterprise Server permet de créer plusieurs serveurs Domino sur un système. De plus, la licence Enterprise Service permet de regrouper jusqu'à six serveurs Domino afin d'assurer le failover (délestage) et l'équilibrage de charge. Le failover est le basculement de la charge de travail d'un serveur

Lire l'article

3. L’ERP, c’est juste un projet informatique.

Un projet ERP affecte pratiquement tous les employés d'une entreprise. Aussi plusieurs facteurs garantissant la réussite d'un tel projet sont plus psychologiques que techniques. Gérer efficacement les attentes des futurs utilisateurs, en leurs faisant comprendre ce à quoi ils doivent s'attendre et quand, est souvent plus important que gérer les

Lire l'article

Elargissement du domaine des applications

De

nombreux ISV ne se contenteront pas de mettre à jour leur code serveur et

d'ajouter une interface graphique. Voici quelques autres initiatives qu'ils

ont déjà lancées ou envisagent de lancer d'ici à trois ans :

-

42% ajoutent

Lire l'article

L0phtCrack menace l’authentification NTLM

Examinons à présent l'autre dimension de la sécurité, les outils d'intrusion. L0phtCrack 2.0 ne peut percer que des authentifications saisies contenant la combinaison standard de la réponse LM et NT. Le renifleur d'authentification SMB (Server Message Block) de L0phtCrack, READSMB, met l'authentification dans un fichier texte qu'il donne à percer

Lire l'article

Autres options de sécurité

La page de propriétés Sécurité du répertoire d'IIS 5.0 permet de définir ou de modifier les paramètres de sécurité de l'adresse IP et des restrictions de nom de domaine, qui fonctionnent de la même façon que ceux d'IIS 4.0. Les dialogues et les paramètres sont aussi les mêmes.IIS 5.0 modifie

Lire l'article

Services d’authentification

SSPI assure les services d'authentification grâce à une autre API. Les applications client-serveur doivent authentifier le client vis-à -vis du serveur et parfois le serveur vis-à -vis du client. SSPI procure des avantages d'abstraction, analogues à l'interface CSP, aux applications client-serveur. La Figure 4 montre comment SSPI isole les applications des détails

Lire l'article

Davantage d’utilisateurs par partition

La R5 augmente sensiblement le nombre d'utilisateurs par partition. Une partition est un groupage logique de travaux correspondant à un serveur Domino. Il peut exister plusieurs serveurs sur un AS/400, chacun s'exécutant dans un sous-système distinct. Chaque serveur est alors désigné sous le nom de partition. (Domino pour AS/400 4.6.2

Lire l'article

2. Le fournisseur ou les consultants peuvent gérer le projet

Sans le leadership et les encouragements sans ambiguïté des autorités les plus respectées et les plus influentes de l'entreprise, un projet ERP court à la catastrophe. Les consultants ne peuvent pas piloter le projet, et l'entreprise ne peut pas abdiquer de ses responsabilités en la matière. Même si le projet

Lire l'article

Les applications AS/400 deviennent graphiques

De nombreux ISV ont découvert qu'une interface d'écran passif ne peut pas lutter à armes égales avec les produits de type Windows et Web. Il n'est donc pas étonnant que 80% d'entre eux intègrent une forme quelconque d'interface graphique dans leurs applications. Pour les 109 plus

Lire l'article

Vision d’avenir

Microsoft a amélioré le processus d'authentification de Windows 2000 grâce à la mise en oeuvre de Kerberos. Grâce à ses bases de cryptographie symétrique, Kerberos est un protocole d'authentification orienté LAN et intranet typique. Toutefois l'introduction de PKINIT est une première étape vers une augmentation de l'authentification basée sur clé

Lire l'article

Mettre à niveau le serveur d’administration

Il faut aussi mettre le serveur d'administration au niveau R5 afin de pouvoir

bénéficier des nouvelles fonctionnalités d' adminp (processus d'administration),

comme par exemple la possibilité de transférer automatiquement le fichier mail

d'un utilisateur sur un autre serveur.

Avant de mettre à niveau le modèle pour la base de

Certificate Server

Certificate Server existe déjà depuis NT 4.0, où il assure les fonctions de base d'une CA, à savoir la demande, l'émission, la publication et la gestion des certificats. Certificate Server prend également en charge l'authentification Authenticode et l'intégration de S/MIME (Secure MIME) dans Exchange, mais Microsoft l'a surtout axé sur

Lire l'article