Les acteurs du marché de l’ADC

Les principaux acteurs proposant des solutions d’ADC sont bien connus.

Lire l'article

Avantages réels d’un ADC

Lorsqu’ils envisagent d’ajouter un ADC pour leurs solutions de centre de données, les acheteurs se posent la question suivante : « puis-je me débrouiller avec l’existant ? ».

Lire l'article

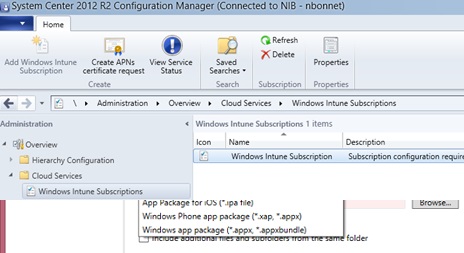

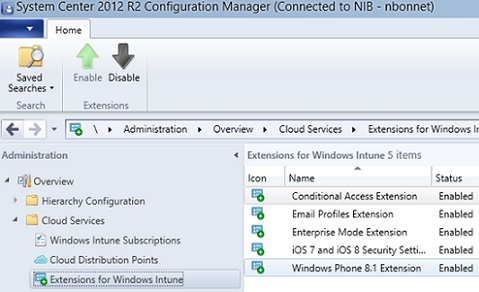

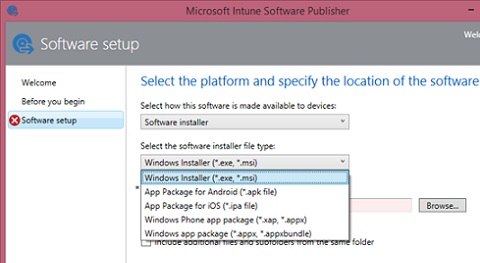

Déploiement d’applications sur les périphériques mobiles

La console System Center Mobile Device Manager Software Distribution permet de distribuer des applications aux périphériques mobiles.

Lire l'article

Inscription d’un périphérique dans System Center MDM

Une fois MDM 2008 installé et opérationnel, l’inscription de périphériques mobiles est relativement aisée.

Lire l'article

Guide de déploiement System Center Mobile Device Manager

Lors de la sortie initiale de MDM 2008, le processus d’installation était extrêmement simple. Une fois le domaine préparé, il suffisait d’exécuter le Setup Wizard.

Lire l'article

Architecture de System Center Mobile Device Manager – SCMDM

MDM 2008 SP1 propose trois rôles de serveur : serveur de passerelle (Gateway Server), serveur d’inscription (Enrollment Server) et serveur de gestion (Management Server).

Lire l'article

Déploiement de votre application App-V

Cette configuration réalisée, votre infrastructure est prête à recevoir vos applications virtuelles.

Lire l'article

RDi – Déployer notre application

La dernière étape (c’est promis) consiste à réaliser une composante déployable que vous pourrez installer dans tout RDi 7.5.

Lire l'article

RDi : Finir notre application

Après avoir mis en place tout le nécessaire pour notre application, le moment est venu de finir.

Lire l'article

Théorie : comment savoir quels plug-in utiliser

Pour trouver des plug-ins que vous pourriez utiliser dans vos propres applications, il faut trois ingrédients : le raisonnement, la documentation, et l'espion plug-in.

Lire l'article

Lier avec le RSE

Dans l'article précédent, nous avons créé une nouvelle vue avec un contenu SWT. Nous avons instauré un mécanisme qui nous informe chaque fois qu'un utilisateur sélectionne quelque chose dans le RDi.

Lire l'article

Étendre RDi : créer un outil pour superviser les files d’attente de messages

Apporter les dernières touches à un outil de supervision des messages.

Lire l'article

SQL Server 2012 – Éditions et tarification

Le tableau des différentes éditions de SQL Server et les coûts associés selon les licences.

Lire l'article

Attention à la migration vers SQL Server 2012

Les licences de l’édition Enterprise de SQL Server 2012 passeront d’un modèle basé sur les processeurs à une modèle basé sur les cœurs.

Lire l'article

SQL Server 2012 : Des changements côté licences

Le plus gros changement concernant SQL Server 2012 concerne le changement de modèle

Lire l'article

SQL Server 2012 : Des changements côté éditions

SQL Server 2012 se déclinera en trois éditions : Enterprise, Business Intelligence et Standard.

Lire l'article

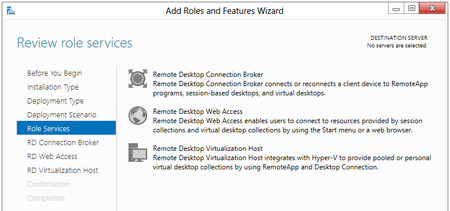

Nouvelle gestion des Scénarios de type VDI et RDS avec Windows Server 2012

Les choses évoluent aussi côté « scénarios » : Le déploiement d’un environnement centralisé de type poste de travail offre de multiples avantages dans de nombreux cas.

Lire l'article

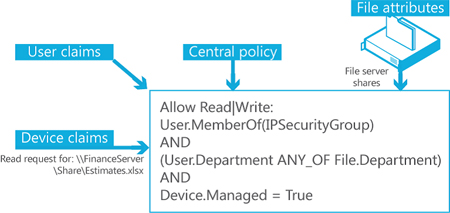

Accès aux données : Contrôle des accès, Audit et Conformité

Les accès aux données sont traditionnellement sécurisés à l’aide d’ACL et, lorsque cela est nécessaire, par une couche de cryptage du disque telle que, par exemple, BitLocker.

Lire l'article

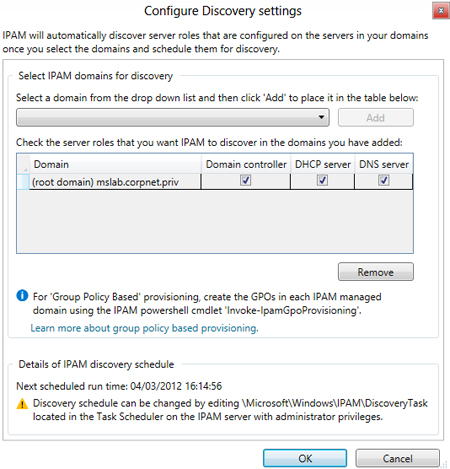

Gestion des adresses IP avec IPAM

La distribution des adresses IP dans les réseaux d’entreprise est bien souvent gérée à l’aide d’un simple tableau Excel, pas toujours actualisé au moment où on en a le plus besoin !

Lire l'article

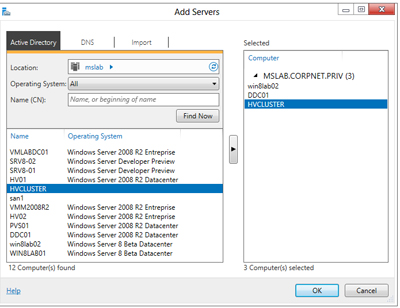

Windows Server 2012 : Administration des environnements multiserveurs

La nouvelle version de Server Manager a fait l’objet d’un lifting complet basé sur l’interface Metro.

Lire l'article