Boîte à outils IBMi – Déboguer avec *Source

Toutes les réponses aux questions des administrateurs d'environnements IBM i.

Lire l'article

SQL Server Analysis Services (SSAS)

SQL Server Analysis Services (SSAS) constitue la brique principale d’analyse décisionnelle de la suite SQL Server 2008 R2.

Lire l'article

SQL Server Parallel Data Warehouse (PDW)

SQL Server 2008 R2 Parallel Data Warehouse (PDW) est une appliance pour Data Warehouse évolutive, très performante et à faible coût, basée sur une architecture MPP (Massive Parallel Processing).

Lire l'article

SQL Server Fast Track

En association avec ses partenaires constructeurs et/ou intégrateurs (Bull, HP, Dell, IBM, Cisco, EMC, Hitachi, NetApp…), Microsoft a défini une Architecture de Référence appelée SQL Server Fast Track, spécifiquement adaptée à son moteur de bases de données SQL Server, conçue pour fournir des performances optimisées dans un contexte d’activité décisionnelle avec des débits disque garantis.

Lire l'article

Mises à jour de sécurité sur Windows Phone

La version Windows Phone 7 originale présentait quelques lacunes en matière de sécurité.

Lire l'article

La messagerie avec Mango

Mango, qui deviendra officiellement Windows Phone 7.5, ajoutera plus de 500 nouvelles fonctionnalités à la plate-forme Windows Phone.

Lire l'article

Stratégie de sauvegarde pour Exchange 2010

La sauvegarde dépend directement de la stratégie de restauration voulue. En effet, en fonction de ce qui est souhaité comme condition de restauration on implémentera une sauvegarde qui répond aux besoins.

Lire l'article

Exchange Server 2010, Mise en place des boîtes aux lettres d’archive

Historiquement, le client Outlook a toujours limité la taille des boites aux lettres d’Exchange à 2 Go puis 4 Go et maintenant 20Go pour pouvoir stocker le contenu de celles-ci dans son cache (fichier .ost).

Lire l'article

Les 4 V du Big Data

Les entreprises se trouvent aujourd’hui confrontées à de nouveaux défis, celui de devoir gérer et analyser des Volumes de données en croissance exponentielle (l’échelle du téraoctet (1012) a vécu, voici venir l’ère du pétaoctet (1015) et de nature Variée (disponibles dans des formats structurés, semi-structurés voire non structurés).

Lire l'article

Migration vers Windows 7 : le casse-tête des profils utilisateurs

D’après une étude publiée par RES Software, la principale difficulté des DSI en matière de migration est de restituer l’environnement de travail propre à chaque utilisateur.

Lire l'article

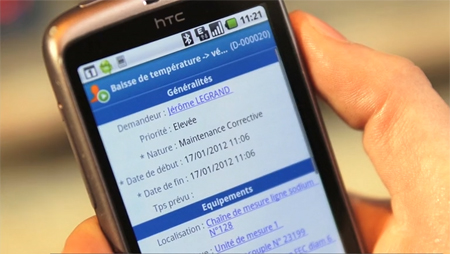

GMAO : La maintenance des ports pétroliers avec Carl Source

Née en mai 2011 suite à la réforme portuaire de 2011 qui a obligé le Grand Port Maritime de Marseille (GPMM) de se séparer de ses activités d'exploitation portuaire, Fluxel est aujourd'hui une PME de 220 salariés qui a repris la gestion des deux terminaux pétroliers de Fos-sur-Mer et Lavéra.

Lire l'article

Les registres spéciaux

Vos propres programmes applicatifs peuvent attribuer des valeurs à des registres client spéciaux.

Lire l'article

DB2 for i 6.1, Les filtres de moniteur de base de données

Les filtres de moniteur de base de données remontent à la version V5R3.

Lire l'article

Auditer et suivre l’usage de STRSQL

Avec l'IBM i 6.1 vous pouvez désormais suivre les changements de STRSQL tout en satisfaisant les auditeurs.

Lire l'article

Dell EqualLogic et vStart 1000

Dell organisait à Boston du 11 au 13 juin la deuxième édition de son Forum dédié au stockage. De nombreuses nouveautés font donc leur apparition au catalogue.

Lire l'article

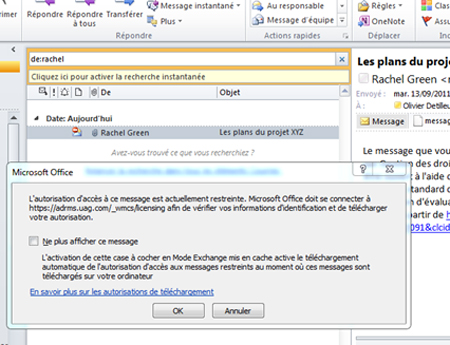

Laisser à l’utilisateur la possibilité de protéger ses échanges

La définition de règles automatiques est une bonne chose, pour se protéger efficacement, mais ne suffit souvent pas.

Lire l'article

Protection systématique des échanges électroniques

Une première solution pour s’affranchir de fuites d’informations peut être de systématiquement protéger les échanges internes.

Lire l'article

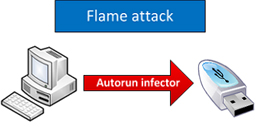

Flame/Stuxnet : Le chaînon manquant

Le virus Flame, découvert en mai dernier, aurait des origines communes avec Stuxnet et Duqu.

Lire l'article

ADC : La fin des anciennes frontières

Les anciennes frontières entre les matériels, les logiciels et les réseaux tendent à disparaître rapidement avec l’évolution des solutions client-serveur vers les services Web.

Lire l'article

Lieu de déploiement d’un ADC

Lorsque vous proposez des solutions d’ADC à la direction, il est essentiel de pouvoir justifier leur coût.

Lire l'article