Quel serveur utilisez-vous ?

En réalité, il est difficile de savoir si c'est votre HTTP Server qui a servi un fichier particulier ou si c'est FRCA. Pour le client Web, le résultat final sera bien entendu le même. Savoir quel serveur est en action est cependant important : vous avez ainsi la certitude d'obtenir

Lire l'article

Il est temps d’y aller

Au début, les solutions de formulaires électroniques se concentraient sur l'impression. Depuis, elles sont devenues de solides applications qui aident les entreprises à mieux stocker et distribuer les documents. Dans l'univers iSeries, les fournisseurs de GED affichent une belle croissance due à plusieurs facteurs : un marché GED en pleine

Lire l'article

Préparez-vous pour le voyage

Nous n'affirmons pas que tout le monde doit suivre cet itinéraire directement ou aller au bout de la route jusqu'aux EJB. Le point de départ et d'arrivée, et même la succession des étapes, dépendent de la situation. Nous ne suggérons ce plan de marche qu'à titre de guide et comme

Lire l'article

Support de S/MIME

Quand la sécurité est de grande importance, on demande généralement aux utilisateurs de signer numériquement ou de crypter les messages de l'OWA. Celui-ci utilise un contrôle ActiveX signé que les utilisateurs peuvent transférer à partir de la page Options, pour prendre en charge la signature et le cryptage. Une fois

Lire l'article

Définir les Operations Masters

AD utilise un modèle maître multiple. Par conséquent, vous pouvez apporter des modifications au répertoire sur n'importe quel DC. (En revanche, avec NT 4.0, vous devez faire les changements sur le PDC.) Cependant, certains changements, comme la création d'un nouveau domaine enfant, doivent être gérés par un serveur pour empêcher

Lire l'article

Un audit sans effort

GetAccess.cmd apporte une solution peu coûteuse au problème d'audit que rencontrent de nombreux administrateurs de réseau. Bien que le script présente quelques limitations, l'autre solution, qui consiste à vérifier manuellement les permissions de chaque fichier et dossier, est beaucoup moins séduisante.

Lire l'article

Solution d’administration dédiée aux terminaux mobiles

LANDesk Software, spécialiste en solutions d'administration et de gestion de parc informatique, présente une nouvelle version optimisée de LANDesk Handheld Manager. LANDesk Handheld Manager 8, version 8.15, offre une solution de gestion pour les Pocket PC et Palm. La majorité des dispositifs mobiles s'intègrent aux environnements informatiques existants et ne

Lire l'article

Sécurité à valeur ajoutée dans IIS 6.0

Comme son prédécesseur, Exchange 2003 a besoin d'IIS. Il en a besoin non seulement pour OWA mais aussi parce que les moteurs de routage et d'accès de messages Exchange s'appuient beaucoup sur les protocoles de transport IIS : SMTP, NNTP, POP3 et HTTP. Quand on installe Windows 2003, IIS est

Lire l'article

Une opération simple et sans douleur

Si vous avez déjà l'expérience de migrations Exchange, le passage à Exchange 2003 vous paraîtra simple parce que peu de choses ont changé : ce sont les mêmes procédures et outils de base. Il est un autre aspect qui n'a pas changé : l'obligation d'une bonne planification et d'un bon

Lire l'article

Comment configurer FRCA pour le cache local

Ce premier scénario couvre l'utilisation du cache local FRCA pour cacher tous les fichiers présents dans un sousrépertoire SiteMap/*. Le tableau de la figure 1 montre les principales caractéristiques de cette application Web. Notre exemple d'application Web fonctionne dans un environnement partagé dans l'ITSO, ce qui explique les numéros de

Lire l'article

Le retour sur investissement (ROI)

Le remplacement de formulaires pré-imprimés et d'imprimantes à impact par une solution GED exhaustive présente de nombreux avantages, dont la réduction des coûts. Le papier pour photocopieur est moins cher que les formulaires pré-imprimés, par exemple, et une imprimante laser coûte moins cher qu'une imprimante à impact. On peut aussi

Lire l'article

Une voie vers le développement Web

Les développeurs iSeries ont les outils

dont ils ont besoin, mais il leur faut

maintenant savoir les utiliser. Et il leur

faut aussi de bonnes raisons pour cela.

Ces raisons deviendront évidentes dès

que nous commencerons à explorer

ces outils et à montrer les merveilles

qu'ils permettent d'accomplir.

La figure

Prévention du e-mail indésirable

Outlook a toujours permis aux utilisateurs de créer des règles de détection du pourriel. Dans les versions Outlook antérieures, les critères de ces règles se fondaient sur les listes d'envoyeurs de pourriel, listes établies par l'utilisateur final. Il s'agit de règles côté serveur, signifiant que le serveur Exchange identifie et

Lire l'article

Créer des serveurs GC supplémentaires

S'il y a plus d'un domaine AD dans votre forêt, il vous faudra probablement configurer certains de vos DC comme serveurs GC. Le GC contient un sous-ensemble des données provenant de tous les domaines dans la forêt, tandis qu'un DC ordinaire n'a des informations que sur son propre domaine -

Lire l'article

Limitations connues

J'ai exécuté GetAccess.cmd dans les deux environnements Win2K et NT. Vous pouvez télécharger le script sur le site Web (http://www.itpro.fr Club Abonnés). Pour pouvoir utiliser ce script, showacls.exe doit être installé dans le même dossier à partir duquel vous lancez le script ou dans un dossier qui fait partie de

Lire l'article

Surveillance des périphériques de stockage amovibles

GFI Software a annoncé le lancement de GFI LANguard Portable Storage Control (P.S.C.), nouveau produit de sécurisation de réseau qui empêche des utilisateurs non autorisés de s'emparer des informations du réseau ou d'introduire des malware au moyen de clefs USB (Universal Serial Bus) et autres média amovibles (disquette, CD). Il

Lire l'article

Sécurisation par défaut dans Exchange 2003

On trouve dans Exchange 2003 de nombreuses traces de la sécurisation par défaut de Microsoft. Ainsi, seuls des membres des groupes Domain Administrators, Enterprise Administrators et Exchange Domain Servers peuvent créer des dossiers publics de haut niveau. Dans Exchange 2000, cette autorisation était accordée au groupe Everyone. De plus, Exchange

Lire l'article

Migrations dans des environnements hybrides

Si votre environnement comporte à la fois des serveurs Exchange 2000 et Exchange 5.5, le passage à Exchange 2003 fait intervenir une combinaison des techniques de migration que nous venons de voir. Dans cet environnement hybride, l'Exchange 2000 ADC devrait déjà être en place pour assurer la synchronisation de répertoires

Lire l'article

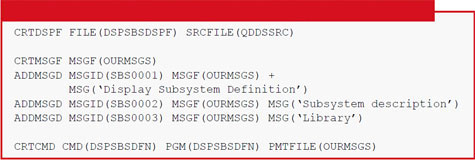

Démarrer un sous-système

Une définition de sous-système n'est que cela : une définition.

Pour démarrer un sous-système, utilisez la commande

StrSbs (Start Subsystem). Une fois cette commande exécutée,

le système se livre aux actions suivantes pour activer un

sous-système.

Premièrement, le système utilise les définitions de pools

de stockage pour allouer la mémoire

La puissance du script

Pour relever ce défi, les solutions GED possèdent de puissantes commandes script qui font appel à une logique conditionnelle et booléenne, assortie de fonctions mathématiques et de chaînes, pour définir des champs dans les fichiers spoule. Supposons que le montant dû d'une facture apparaisse dans une plage spécifique de lignes

Lire l'articleLes plus consultés sur iTPro.fr

- Le LLMjacking : quand les cyberattaques utilisent illicitement des comptes LLM

- Les identités des développeurs doivent être prises en compte !

- Architecture de données ouverte : un levier essentiel pour maximiser les bénéfices de l’IA générative

- Les DRH repensent leurs priorités en 4 étapes

- Patch Tuesday Septembre 2024