Migration des mots de passe

intéressantes d'ADMT 2.0 est sa capacité à faire migrer des mots de passe. La migration des mots de passe d'ADMT mérite une attention spéciale parce qu'elle demande un paramétrage supplémentaire sur les DC source et cible et un service fonctionnant sur le domaine source. Le service s'appuie sur une clé

Lire l'article

Testez votre serveur

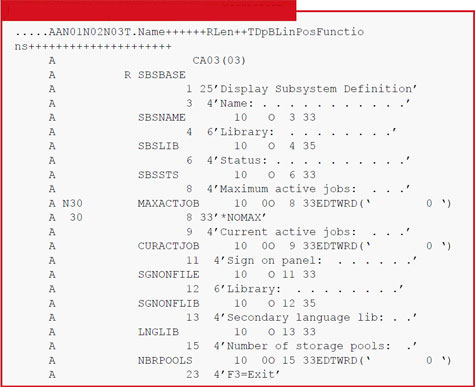

Dans ce cas, nous avons deux instances du HTTP Server en action. Pour savoir si FRCA est en train de cacher les pages de résultat HTML provenant de notre serveur de contenu, il nous suffit de consulter le thread iSeries qui traite l'invocation de macro Net.Data dans le serveur PBABASIC00.

Lire l'article

Améliorer la sortie imprimée

A l'heure actuelle, votre application n'imprime peut-être qu'un bordereau de livraison indiquant simplement le contenu du carton. Votre client obtient donc un simple bordereau de livraison. En ajoutant un cadre, vous pouvez ajouter du texte et des cadres aux données actuelles et obtenir quelque chose de plus élégant. Vous pouvez

Lire l'article

Options de développement

Vous allez écrire SQL comme une suite d'instructions individuelles que vous pourrez exécuter interactivement, combiner dans des scripts SQL, ou inclure dans un programme écrit dans un langage tel que RPG, Java, Cobol, ou même CL. Voyons d'abord les deux moyens de créer du SQL autonome : des instructions ad

Lire l'article

La compression Gzip

La compression Gzip est intégrée dans Microsoft IIS 6.0. Par conséquent, Exchange 2003 OWA ne peut bénéficier de Gzip que quand Exchange 2003 tourne sur un Windows Server 2003 et que l'on utilise un navigateur approprié, comme IE 6.0. La compression Gzip requiert également l'authentification de formulaires, afin que le

Lire l'article

Vérifier

AD est gros, nouveau et complexe. Vous aurez déjà beaucoup de travail simplement pour faire fonctionner les comptes utilisateur. Vous n'avez vraiment pas besoin d'un problème étrange avec un nouveau DC susceptible de ralentir, voire d'arrêter, votre déploiement d'AD. En dressant une liste de contrôle simple pour vérifier que vos

Lire l'article

Solsoft et Micromuse fournissent une solution intégrée de sécurité réseau

Solsoft, fournisseur de solutions de gestion des politiques de sécurité réseau et membre du programme de partenariat de Micromuse (Micromuse Alliance Program), annonce l'intégration de Netcool for Security Management de Micromuse avec Solsoft Policy Server. Grâce à Solsoft Policy Server, les équipes réseaux et sécurité collaborent pour mieux concevoir, mettre

Lire l'article

Gestion du cycle de vie de l’information

Engenio Information Technologies, Inc., précédemment LSI Logic Storage Systems, Inc., a annoncé de nouvelles technologies matérielles et logicielles permettant à ses partenaires de fournir des solutions ILM. Les points forts de ce lancement sont notamment la version 9.1 du logiciel SANtricity Storage Manager, doté de la fonction Remote Volume Mirror

Lire l'article

Fonctions de sécurité de OWA

Bien que OWA soit souvent utilisé pour accéder aux boîtes à lettres Exchange, de nombreuses entreprises ne l'utilisent pas à cause du manque de paramètres de sécurité appropriés. C'est pourquoi Microsoft a inclus quelques nouvelles fonctions de sécurité OWA importantes dans Exchange 2003, dont le support du cryptage et la

Lire l'article

Migration des comptes utilisateur

Continuez en utilisant le User Account Migration Wizard qui fait migrer les comptes utilisateur. (La migration des mots de passe est une activité distincte.) Dès que vous avez démarré le User Account Migration Wizard, un écran de titre apparaît. L'écran suivant propose d'exécuter le User Account Migration Wizard en mode

Lire l'article

Comment configurer FRCA pour un cache reverse-proxy

Vous pouvez cacher le contenu dynamique (par exemple, le résultat d'une requête HTTP adressée à un serveur de contenu) en indiquant un URI (Universal Resource Indicator) (la portion chemin de l'URL entrante) pour identifier la requête puis l'associer à une URL entièrement qualifiée. C'est ce que l'on appelle le support

Lire l'article

Quand la sortie est précédée d’un « e »

Si vous voulez que les applications ne se contentent pas de produire une sortie imprimée, incluez Designer dans votre stratégie globale pour passer à la création d'une sortie électronique (e-sortie). Si vous n'envisagez pas une telle stratégie, peut-être avez-vous tort. En utilisant Infoprint Designer pour formater et imprimer dynamiquement des

Lire l'article

Définition de la base de données

La partie la plus simple de la coexistence avec SQL est celle de la description des données. Dès la V3R1, IBM a évité d'apporter des améliorations à DDS et a préféré améliorer SQL ; à tel point que de nouvelles fonctions de base de données iSeries, comme les déclencheurs de

Lire l'article

Authentification des formulaires

Les utilisateurs doivent entrer leurs références de connexion (nom d'utilisateur, mot de passe, domaine) pour accéder à leurs boîtes à lettres et aux autres ressources du Web. Un navigateur met en cache ces références et les envoie au serveur Web avec chaque requête http. Si tel n'était pas le cas,

Lire l'article

Configurer le Time Service

Vous devez configurer vos DC afin qu'ils synchronisent leurs horloges entre eux. Le wizard d'installation AD nen fait pas mention, mais c'est une tâche de post-installation vitale. La bonne nouvelle est que vous ne devez effectuer cette étape qu'une fois par forêt d'AD ; la mauvaise nouvelle est que si

Lire l'article

Aide à la décision

eTemptation, suite logicielle intégrée disponible sur Intranet, est un outil de gestion et d'aide à la décision décentralisé permettant d'optimiser la disponibilité des ressources humaines dans l'entreprise. Elle est combinée avec une gamme de services complémentaires : sécurisation des accès physiques et logiques, carte multi-applications permettant d'accéder à des ressources

Lire l'article

Améliore la livraison des applications

F5 Networks, fournisseur de produits de gestion du trafic applicatif, annonce la nouvelle génération de son produit BIG-IP doté du système d'exploitation de gestion de trafic révolutionnaire TM/OS (Traffic Management/Operating System) de F5. Avec son architecture TM/OS, la nouvelle version de BIG-IP apporte un niveau d'intelligence au réseau. Cette solution

Lire l'article

Protection antispam

Au cours des dernières années, le spam (ou courrier électronique non sollicité ; UBE, unsolicited bulk email, ou UCE, unsolicited commercial email) est devenu l'un des principaux fléaux l'administrateur Exchange soucieux de sécurité. Pour avoir un aperçu des dangers liés au spam, lisez le rapport de l'Internet Mail Consortium «

Lire l'article

Préparer la migration

Windows 2003 offre deux modes de fonctionnement pour AD: natif et mixte. Windows 2003 possède certaines fonctions de sécurité que les version antérieures ne prennent pas en charge. Si votre environnement est sous le contrôle exclusif de Windows 2003, vous pouvez configurer AD pour fonctionner en mode natif, qui est

Lire l'article

Quel serveur utilisez-vous ?

En réalité, il est difficile de savoir si c'est votre HTTP Server qui a servi un fichier particulier ou si c'est FRCA. Pour le client Web, le résultat final sera bien entendu le même. Savoir quel serveur est en action est cependant important : vous avez ainsi la certitude d'obtenir

Lire l'articleLes plus consultés sur iTPro.fr

- Le LLMjacking : quand les cyberattaques utilisent illicitement des comptes LLM

- Les identités des développeurs doivent être prises en compte !

- Architecture de données ouverte : un levier essentiel pour maximiser les bénéfices de l’IA générative

- Les DRH repensent leurs priorités en 4 étapes

- Patch Tuesday Septembre 2024