Conclusion

Si l'on prend en considération les importantes améliorations apportées à Windows 2003, que ce soit en terme de stabilité ou de montée en charge, associées à des fonctionnalités avancées telles que le MPIO (Multiple IO Path) permettant sur un Cluster relié à un SAN d'avoir plusieurs chemins d'accès physiques aux

Lire l'article

Déléguer dans l’AD

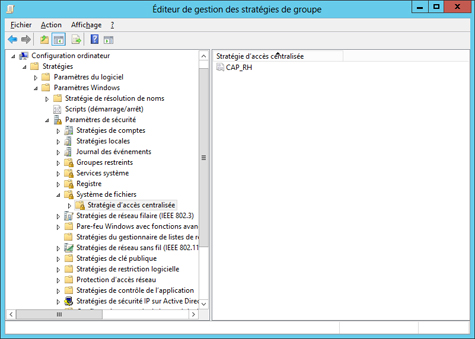

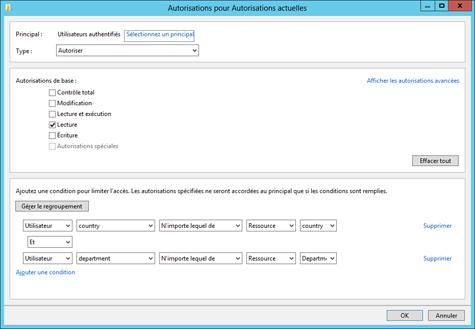

Pour déléguer les tâches administratives dans l'AD, vous devez gérer les ACL des objets AD. A chaque tâche est associée une permission. Ainsi, la tâche qui consiste à redéfinir un mot de passe a la permission Reset Password que vous pouvez accorder ou refuser (explicitement ou par héritage), à l'instar

Lire l'article

Prenez vos DC en main

Une topologie de sites AD de base présente de nombreux avantages. Mais le choix homogène et prévisible d'un DC secondaire par le client n'est pas l'un d'eux. En attendant que l'OS serveur Windows ait un processus de localisation DC qui utilise le coût des sites pour aider à la sélection

Lire l'article

Connaître son système

Il est important, lors de toute mise en

place d'un système à haute disponibilité,

donc probablement critique pour

l'entreprise, de comprendre quels sont

les tenants et aboutissants des options

de configurations du cluster, notamment

en ce qui concerne les tests

Heartbeat et les actions qu'ils entraînent.

Considérez en effet le

Groupes de sécurité

Après avoir établi une structure d'OU qui supporte des domaines d'administration, vous devez créer des groupes de sécurité pour chaque rôle. Ces groupes de sécurité contiennent les comptes utilisateur du personnel qui peut jouer ce rôle particulier. Chaque fois que vous avez divisé des rôles entre des domaines, il faut

Lire l'article

Prendre en compte d’autres considérations

Outre les méthodes décrites plus haut, il est d'autres facteurs

susceptibles d'influencer le choix des DC intervenant dans le

basculement. Les entrées de registre AutoSiteCoverage et

GcSiteCoverage ainsi que le poids DNS de l'enregistrement

SRV d'un DC influencent tous la performance des DC sélectionnés.

AutoSiteCoverage. Si vous créez des sites

Windows 2003 Cluster services

Si vous êtes encore à lire cet article,

vous vous posez donc logiquement la

question « est-ce que Windows 2003

fourni une réponse à ce problème ? ».

La réponse marketing est « Windows

2003 est le système le plus stable

fourni jusqu'à aujourd'hui par

Microsoft ». Nous aborderons plutôt

Points à apprendre

L'introduction de la publication des imprimantes dans AD procure aux utilisateurs un moyen commode de localiser rapidement les imprimantes proches. Les nombreux attributs d'imprimantes stockés dans AD permettent à vos utilisateurs de conduire des recherches détaillées d'imprimantes présentant des fonctions particulières. Pour que le service Find Printer soit efficace, il

Lire l'article

Offrir la fonction de basculement des DC

Certains croient, à tort, que la couverture de site automatique (AutoSiteCoverage), qui fait partie intégrante du service de répertoires Windows 2003 et Win2K, prendra en compte le basculement si aucun DC n'est disponible dans le site du client. Quand on utilise AutoSiteCoverage, les DC présents dans le site le plus

Lire l'article

Le problème

Dans le principe, Windows NT4 et

Windows 2000 sont assez similaire au

niveau du Cluster et, justement, ils partagent

tout deux le même problème

qui fait que la solution de Clustering

n'est pas toujours stable.

Pour en comprendre la raison, il

faut se pencher sur la manière dont

Cluster Server

Gérer la publication et le nettoyage d’imprimantes au moyen des stratégies de groupe

Les stratégies associées à la publication et au nettoyage des imprimantes sont bien documentées ailleurs. En particulier, le white paper Microsoft « Integration of Windows 2000 Printing with Active Directory » (http://www.microsoft. com/windows2000/docs/printad.doc) et l'article Microsoft « Using Group Policies to Control Printers in Active Directory » (http://support.microsoft. com/?kbid=234270) sont

Lire l'article

Comprendre le basculement des DC

Si un site a deux DC ou plus, le basculement ne pose généralement pas de gros problèmes parce qu'un client choisira toujours un DC dans son site, dès lors qu'un est disponible. Mais il peut arriver que deux DC ou plus d'un site soient indisponibles alors que les clients continuent

Lire l'article

Fonctionnement du Cluster

Le principe de fonctionnement d'un cluster est le suivant.

Un Cluster est avant tout un ensemble de noeuds (serveurs

physiques participant dans le même cluster).

Sur un noeud, il est possible d'installer une ou plusieurs

applications « Cluster aware » (compatible avec le système de

Cluster). Lorsqu'une application devient indisponible,

Nettoyage des imprimantes

Quand une file d'attente d'impression est supprimée d'un serveur d'impression, AD enlève automatiquement l'information sur les imprimantes. Mais qu'advient-il quand un serveur d'impression est ôté soudainement et définitivement du réseau ? Dans ce cas, AD n'enlève pas automatiquement l'information sur les imprimantes parce que cette action relève du serveur d'impression

Lire l'article

Partager quelques conseils de dépannage

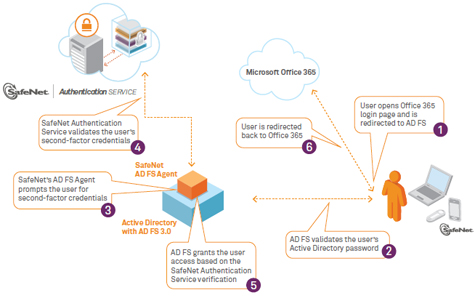

Quand vous apportez un changement de configuration à Routing and Remote Access ou IAS, je conseille de redémarrer le service pour être certain que votre changement entre en vigueur immédiatement. Vous pouvez utiliser les journaux Security and System sur votre client et sur le serveur VPN ainsi que le journal

Lire l'article

Dépanner la publication des imprimantes

Win2K Server et les serveurs d'impression ultérieurs utilisent LDAP (Lightweight Directory Access Protocol) pour publier automatiquement l'information d'imprimantes dans AD. Comme on le voit figure 4, les enregistrements DNS SRV présentent les services LDAP qui fonctionnent sur les DC (domain controllers). Pour publier l'information d'imprimantes, le serveur d'impression utilise les

Lire l'article

Mettre en oeuvre la sécurité des domaines et des ordinateurs locaux

Grâce aux opérations précédentes, votre serveur est étroitement verrouillé contre des attaques en provenance d'Internet : votre serveur VPN ne devrait répondre qu'au trafic de type IPSec. Vous pouvez en avoir la preuve en effectuant un balayage de ports tel que Nmap de Insecure.org. Vous êtes presque prêt à connecter

Lire l'article

Rechercher des imprimantes

Du point de vue de l'utilisateur, la publication d'information sur les imprimantes dans AD a pour principal avantage d'offrir un large choix de possibilités de recherche. En effet, les utilisateurs peuvent rechercher toutes les imprimantes présentes dans la forêt, mais aussi effectuer des recherches granulaires sur la base de caractéristiques

Lire l'article

Configurer le pare-feu de base de Windows 2003

Pour renforcer la protection contre des attaques venant d'Internet, vous voulez peut-être activer le pare-feu de base de Windows 2003. Quand vous aurez validé Routing and Remote Access, Internet Connection Firewall (ICF) et Internet Connection Sharing (ICS) seront indisponibles. Pour l'inspection des paquets et la fonctionnalité NAT, Routing and Remote

Lire l'article

La suite …

6.WMI

WMI est la principale bibliothèque d'objets administratifs que Microsoft Windows 2000 Scripting Guide explique. Cette section donne une vue d'ensemble de l'architecture de WMI suivie d'exemples de scripts qui montrent comment extraire des ressources gérées, travailler avec la date et l'heure du système et même utiliser des notifications.7.Fichiers Lire l'article

Les plus consultés sur iTPro.fr

- Les identités des développeurs doivent être prises en compte !

- Architecture de données ouverte : un levier essentiel pour maximiser les bénéfices de l’IA générative

- Les DRH repensent leurs priorités en 4 étapes

- Patch Tuesday Septembre 2024

- L’ambivalence des plateformes d’observabilités : entre similitudes et divergences