Page Designer et exemples

Pour créer votre propre page, vous pouvez faire un clic droit sur le dossier WebContent dans le Project Navigator et sélectionner New et JSP File. Donnez simplement au fichier un nouveau nom, cliquez sur Entrée et vous vous trouvez dans Page Designer, lequel accepte à la fois l'édition WYSIWYG comme

Lire l'article

Parachever la création

Après avoir tapé votre plage de ports WebSphere, cliquez sur le bouton Next : le panneau Select Business and Sample Applications (figure 8) apparaîtra. Acceptez la case à cocher de Express- Samples et cliquez sur Next. Prenez le temps de bien examiner la page Summary (figure 9) parce que, dès

Lire l'article

Limitation des droits des comptes

Configurez des comptes spéciaux, tels que MSSQLServer et SQL Agent, de sorte qu'ils s'exécutent comme des utilisateurs du domaine Windows avec des privilèges normaux et non avec des privilèges d'administrateur. De nombreux exploits ciblant ces comptes, votre réseau court un risque si ces services ont plus d'autorité que nécessaire. Lorsque

Lire l'article

Gérer les autorités

Voyons les outils qui facilitent la gestion des autorités IFS. Les commandes PRTPVTAUT (Print Private Authority) et PRTPUBAUT (Print Public Authority) ont été améliorées pour inclure des objets répertoire et fichier stream. Ces commandes sont le moyen le plus simple d'avoir une vue globale de la structure d'autorité IFS. Sachez

Lire l'article

XML au coeur de SQL Server 2005

Comme l'a expliqué Shankar Pal, responsable programmation des produits SQL Server, le cru 2005 de SQL Server sera avant tout axé sur plus de sécurité, de disponibilité (mise en place simplifiée des services de clusters), d'évolutivité. Un système encore plus facilement administrable et simple d'exploitation, qui offrira des fonctions avancées

Lire l'article

Un tutoriel rapide

Ces deux wizards et la palette de parties UI constituent les extensions iSeries primaires vers les outils Web et Struts dans WDSc. Un petit tutoriel va nous permettre de les voir à l'oeuvre. Pour bien suivre, procurez-vous la bibliothèque iSeries contenant la logique de gestion RPG que nous utiliserons. Allez

Lire l'article

Créer un WebSphere Server

Sur la page IBM Web Administration for iSeries, sélectionnez l'onglet Setup placé en haut et à gauche, puis cliquez sur l'option de menu Create Application Server qui apparaît dans le cadre le plus à gauche (figure 3). Puis cliquez sur Next. Dans le panneau Specify Application Server - Express Name,

Lire l'article

Activation de l’authentification

Cette approche garantit une sécurité réseau plus élevée que le modèle de sécurité combiné de SQL Server. L'authentification Windows rend inutile l'incorporation de noms de connexion et mots de passe accessibles aux pirates dans le code de l'application. Elle contribue aussi à empêcher les intrusions via Internet en autorisant exclusivement

Lire l'article

Valider l’authentification par formulaires

La validation de l'authentification par formulaires s'effectue au moyen du snap-in MMC Exchange System Manager (ESM). Ouvrez ESM puis naviguez jusqu'à votre serveur et ouvrez-le. Cliquez sur Protocols, HTTP, puis faites un clic droit sur Exchange Virtual Server pour visualiser ses propriétés. Sélectionnez l'onglet Settings, qui vous permet de valider

Lire l'article

Equilibrage des processeurs

L'une des fonctions LPAR que le POWER Hypervisor permet est l'équilibrage automatique des processeurs découverts. Cette possibilité découle de la présente réallocation dynamique des ressources LPAR, basée sur un calendrier prédéfini, par exemple. Dès la V5R3 pour le nouveau matériel i5, i5/OS réallouera automatiquement les processeurs découverts en réaction aux

Lire l'article

La procédure de contrôle des touches de fonction

Le segment de code de la figure 5 représente

la sous-procédure complète

permettant de déterminer la touche

actionnée et si elle est disponible. Si

elle ne l'est pas, il envoie un message

d'erreur. Si elle l'est, il exécute la sousprocédure

de la touche de fonction

correspondante.

La figure 6 montre

Sous-routine GetSpcDtl

En L, nous calculons la position de départ de chaque entrée provenant du décalage et le compteur d'index multiplié par la longueur d'enregistrement. Le « +1 » nous amène d'un décalage à une position de départ. Nous appelons ensuite l'API en utilisant le prototype UsrSpcEnt (section E) pour obtenir l'enregistrement

Lire l'article

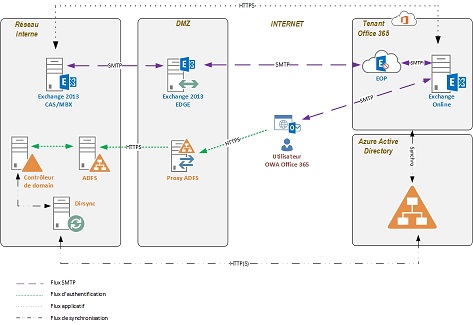

Architecture mise en place

Dans le cadre de ce dossier, ISA Server 2004 est installé sur un serveur disposant de deux pattes réseau, une sur le réseau local et l'autre sur un extérieur de type DMZ ou directement sur un réseau public. Ce serveur dispose donc d' interfaces réseau avec chacune 1 adresse IP

Lire l'article

Mettre en place

L'authentification par formulaires donne de meilleurs résultats dans une architecture frontale/d'arrière plan traditionnelle. On le sait, l'OWA est une application Web qui fonctionne sur IIS et permet aux utilisateurs d'accéder à leurs boîtes à lettres et dossiers publics Exchange par l'intermédiaire d'un navigateur Web. L'OWA est installé par défaut quand

Lire l'article

LPAR

A première vue, cette annonce apporte des améliorations notables à LPAR (logical partitioning). Cette première impression est justifiée, mais l'on voit moins que les améliorations que la V5R3 apporte à LPAR ne valent que pour le nouveau matériel i5. Si vous envisagez de conserver l'iSeries existant, la fonction LPAR ne

Lire l'article

Définir les configurations binaires des touches de fonction

Quand l'utilisateur actionne la touche, nous devons identifier celle-ci aux yeux du programme. Le code de la figure 4 montre la structure de données ds_ keys, qui définit les configurations binaires des 29 touches (en format hexadécimal). Le programme peut scruter ds_keys avec la valeur de renvoi p$_key à partir

Lire l'article

Sous-routine Main1

Dans la sous-routine Main1 en J, nous obtenons l'en-tête au début de l'espace utilisateur : cela nous renseigne sur les données chargées dans l'espace. J'ai séparé cela dans une sous-routine différente, GetSpcHdr, pour faciliter le couper/coller du code dans d'autres programmes. Je me prémunis aussi contre le renvoi d'entrées (c'est-à -dire,

Lire l'article

Des requêtes plus rapides, des mises à jour plus lente

Toutes les actions effectuées dans un environnement de base de données nécessitent des compromis. Lorsque vous envisagez de créer des vues indexées pour accélérer le traitement des requêtes, vous devez tenir compte de l'incidence des insertions, mises à jour et suppressions de données sur les performances. La seule solution consiste

Lire l'article

Filtres et extensions ISAPI

L'authentification par formulaires repose pour beaucoup sur sa capacité à utiliser des DLL ISAPI pour étendre la fonctionnalité IIS. Il existe deux types de DLL ISAPI : filtres et extensions. Un filtre peut examiner et changer le flux requête-réponse HTTP entrant ou sortant d'un serveur Web ou de sites Web

Lire l'article

De nouveaux outils à l’horizon

Le milieu de l'été verra arriver la prochaine release de WDSc for iSeries, riche de nouvelles fonctions à la fois dans le produit de base (WebSphere Studio 5.1.2) et dans les fonctionnalités propres à l'iSeries. Nous couvrirons WSDc plus en détail dans les prochains numéros d'iSeries NEWS. En attendant, voici

Lire l'article