Qu’est-ce qu’un module ?

La figure 1 illustre la structure conceptuelle d'un objet programme ILE (type *PGM). Un programme comporte un ou plusieurs modules, dont l'un est le module d'entrée contenant le point d'entrée (c'est-à -dire de démarrage) du programme. Un objet module (type *MODULE) - la brique de base pour créer un programme -

Lire l'article

Tester

Ce qui suit s'annonce plus amusant. Sur la station de travail, connectez-vous au domaine et copiez le fichier MP3 sur le lecteur SCSI attaché au serveur haute disponibilité. Commencez à lire le fichier et débranchez le câble réseau de l'un des noeuds. Y a-t-il eu une pause momentanée, ou la

Lire l'article

Créer un nouveau projet Web

Pour créer un projet Web, utilisez les rubriques de menu File, New et Other, et choisissez la catégorie Web à gauche et le type Dynamic Web Project à droite. Cela lance le wizard du projet Web. Entrez un nom de projet, comme Mon Projet Web sur la première page du

Lire l'article

Destinataires sûrs

On comprend les raisons de la Blocked Senders List et de la Safe Senders List. En revanche, la justification de la Safe Recipients List (liste des destinataires sûrs) est moins évidente. Pour l'essentiel, un destinataire sûr est une DL (distribution list) ou un newsgroup de qui vous voulez recevoir des

Lire l'article

Variations sur un thème

Dans de nombreux cas, on peut atteindre les mêmes objectifs de programmation en choisissant un déclencheur, une procédure stockée, ou une UDF. Tous trois amélioreront la modularité et la réutilisation du code. Vous pouvez même considérer le même programme à la fois comme une UDF et une procédure stockée. Mais

Lire l'article

N’oubliez pas de restreindre l’accès

Vous l'avez sûrement deviné, avec les bonnes autorités, il est facile de gérer vos partitions à l'aide d'iSeries Navigator. Les administrateurs chevronnés peuvent utiliser iSeries Navigator pour commencer à « jouer » avec le partitionnement, mais veillez à restreindre l'accès avec Application Administration. Faute de quoi, n'importe qui détenant l'autorité

Lire l'article

Créer une ressource cluster

Le cluster étant créé, l'opération suivante consiste à lui associer une ressource. Ce peut être un file share, un spooler d'impression, DHCP, Wins, ou une application telle que Exchange ou SQL Server. Pour créer une ressource file share haute disponibilité sur le disque SCSI, nous devons créer un groupe, une

Lire l'article

DBCC LOG

La commande DBCC LOG affiche le journal des transactions

pour la base de données spécifiée. Le premier paramètre

précise le nom de la base de données et le deuxième indique

le niveau d'information à afficher pour l'utilisateur.

DBCC LOG('pubs', 3)

Principe de fonctionnement de Junk E-mail Filter

Si vous optez pour une certaine protection antipourriel, Outlook 2003 commence à traiter les nouveaux messages arrivant dans votre boîte de réception dès qu'il démarre, et il vérifie les messages entrants dès leur arrivée. Si vous ne voulez pas qu'Outlook recherche le pourriel, sélectionnez Options dans le menu Tools, cliquez

Lire l'article

Quelques détails concernant l’iSeries

Au stade de la V5R1, l'OS/400 accepte deux types de déclencheurs : les déclencheurs SQL écrits en SQL et les déclencheurs externes écrits en d'autres langages que SQL, comme RPG, Cobol, CL et autres. Les événements de base de données intéressant les déclencheurs externes sont liés à l'insertion, à la

Lire l'article

Un tuyau en prime : Automatiser la configuration des partitions

Si vous envisagez d'automatiser le déplacement des ressources d'après certains événements surveillés, voici un bon conseil : utilisez les moniteurs d'iSeries Navigator pour trouver les seuils qui vous intéressent : utilisation de la CPU, utilisation de la mémoire, jobs actifs, etc. Ensuite, quand un seuil est dépassé, appelez un programme

Lire l'article

Créer un cluster et ajouter

Pour créer un cluster haute disponibilité, commencez par créer, ou nommer, le cluster. Puis ajoutez-lui des serveurs ou des noeuds. Troisièmement, associez-lui une ressource du genre application ou service. Toute l'opération devrait durer environ une heure.

- Commencez avec l'un des serveurs haute disponibilité hors tension, et l'autre sous tension. Sur Lire l'article

DBCC PAGE

La commande DBCC PAGE affiche la structure de pages de

données utilisée par une base de données donnée. Le premier

paramètre précise le nom de la base de données, le

deuxième indique le nombre de pages et le troisième, l'option

d'impression.

DBCC PAGE('pubs', 1, 1)

Détecter le pourriel

Le logiciel de détection de spam mêle plusieurs techniques pour reconnaître les messages indésirables. Les combinaisons diffèrent selon les logiciels. Une technique consiste à examiner les adresses d'origine pour bloquer les messages de spammers bien connus qui figurent sur les RBL (Realtime Backhole Lists) ; une autre pratique l'examen des

Lire l'article

L’intégration des applications de gestion

A ce jour, ADP est dans la phase de mise en place et d'exploitation de sa nouvelle version du portail d'entreprise. « C'était un beau challenge technique car nous avons travaillé sur des versions bêtas du produit. Je dois dire aussi que l'équipe des consultants de la division services de

Lire l'article

Autres tâches d’iSeries Navigator pour la gestion des partitions

Outre la fonction partition d'iSeries

Navigator, il existe beaucoup d'autres

fonctions qui vous aideront à gérer le

système partitionné. (J'ai parlé de la

plupart de ces fonctions auparavant,

aussi consultez les précédents articles

dans cette rubrique ou visitez le site

Web iSeries Navigator à ibm.com/ eserver/

iseries/navigator.)

La supervision est

Créer un environnement de test

Si vous ressemblez à la plupart des administrateurs de serveurs, il est probable que vous allez mettre le manuel de côté et commencer les exercices pratiques. A cet effet, je fournis l'information nécessaire pour créer votre propre cluster de test, en y ajoutant quelques astuces et pointeurs pas très bien

Lire l'article

DBCC SHOWFILESTATS

La commande DBCC SHOWFILESTATS renvoie des informations

d'utilisation de l'espace sur l'ensemble des fichiers de

données dans la base de données active. La commande retourne

un enregistrement pour chaque fichier de données

utilisé dans la base de données.

DBCC SHOWFILESTATS

Pas parfait, mais meilleur

Les profils utilisateur d'aujourd'hui sont bien meilleurs que ceux de l'époque NT 4.0. Une bonne compréhension de leur fonctionnement sous le capot peut vous aider à résoudre des problèmes de votre environnement. Quand de tels problèmes surviennent, la réponse par défaut consiste à supprimer le profil et à recommencer, mais

Lire l'article

Une architecture évolutive

Pour répondre aux besoins d'évolutivité et de montée en

charge, l'architecture retenue est de type « middle farm ».

« Cette architecture permet de supporter les évolutions attendues.

Elle peut effectivement évoluer pour inclure le projet

de gestion électronique de documents », précise Carine

Vesnat.

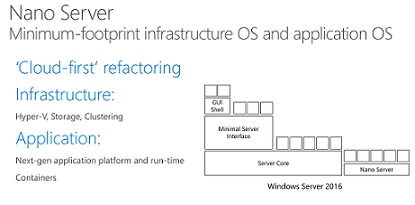

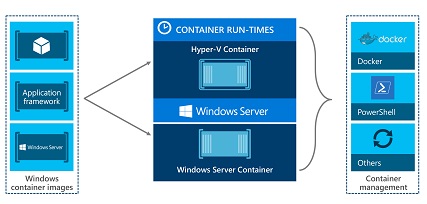

Web sous Windows Server 2003