Utiliser Telnet 5250

Un autre moyen de se connecter à un second système iSeries dans le réseau consiste à exécuter une session iSeries Access for Web 5250 et à utiliser Telnet. Comme vous connaissez probablement Telnet, je vais simplement rappeler les diverses méthodes de démarrage d’une session Telnet.

- Session de démarrage Lire l'article

Le Database Server

Examinons de plus près les fonctions qu'offre chaque Optimized Host Server, en commençant par le Database Server. Le Database Server, illustré figure 3, permet l'accès ODBC et OLE DB à l'iSeries, ainsi que l'API Remote SQL qui est mise en oeuvre à l'aide de l'API cwbDB. Le Database Server traite

Lire l'article

Plus que simplement des champs capables d’entrée dans les structures de données décrites en externe (V5R2)

Dans les releases pré-V5R2 (et encore à ce jour par défaut), une structure de données décrite en externe ne contient que les champs qui apparaissent dans le buffer d’entrée. Donc, pour une structure de données décrite en externe dérivée d’un fichier écran, les éventuels champs en sortie seulement n’apparaîtront pas

Lire l'article

Gestion des courriers électroniques

Maintenant que vous savez récupérer des informations sur les files d’attente et les liaisons et gérer lesdites files d’attente et liaisons, vous pouvez passer à la gestion des courriers électroniques. Il faut commencer par localiser les courriers concernés. Il est de nouveau possible de recourir au script GetCollectionOfInstances.wsf, mais cette

Lire l'article

Syntaxe étendue et format libre

On peut désormais écrire pratiquement toute sorte de code exécutable en utilisant une syntaxe en format libre, plus lisible et plus souple. D’accord, le bel aspect de votre programme sera un peu gâché par les P et D-specs, plutôt pataudes, servant à définir les sous-procédures. Pourtant, l’heure est venue de

Lire l'article

Principes de fonctionnement du codage base64

Un fichier stream binaire, par définition, peut être constitué de valeurs d’octets quelconques, et pas seulement de caractères texte lisibles en clair. Problème : chaque octet peut avoir 256 valeurs possibles, et moins de la moitié de caractères texte. Pour coder un fichier binaire comme un fichier texte, il faut

Lire l'article

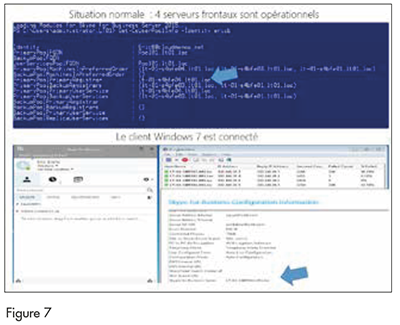

Terminer la configuration du réseau et se connecter au Target Server

Une fois l’environnement de service Web configuré, il faut mettre en place le pare-feu entre le serveur Web et les serveurs d’arrière-plan, pour protéger leurs ressources (figure 6). Une fois ce pare-feu établi, iSeries Access for Web vous demandera d’ouvrir les ports Host Server dans le pare-feu puisque le produit

Lire l'article

Démarrer les Host Servers

Avec le protocole SNA, il n'est jamais nécessaire de démarrer manuellement les serveurs hôtes. Pourvu que le sous-système approprié soit actif (en principe, QSERVER et soit QBASE soit QCMN, selon le Work Management de votre système), les entrées de routage contenues dans la description du sous-système établissent le lien entre

Lire l'article

Mot-clé LIKEDS (V5R1)

Le mot-clé LIKEDS permet de créer une structure de données avec les mêmes sous-champs qu’une autre, afin de pouvoir l’utiliser pour définir une structure de données semblable à une autre. Même si la première structure de données n’était pas qualifiée au moment de sa création, la nouvelle est qualifiée. Ainsi,

Lire l'article

Activation ou désactivation du trafic SMTP

Si vous souhaitez activer ou désactiver l’ensemble du trafic SMTP sortant, utilisez la classe Exchange_Queue- SMTPVirtualServer. Cette classe, qui représente un serveur virtuel SMTP, expose deux méthodes : DisableAll et EnableAll. (La classe Exchange_QueueX400VirtualServer n’expose pas de méthodes d’activation ou de désactivation du trafic sortant car les communications X400 fonctionnent

Lire l'article

Information sur l’exécution et traitement des erreurs

Un programmeur doit connaître les fonctions d’ILE RPG permettant d’obtenir des renseignements sur l’exécution, y compris la détection et le traitement des erreurs à l’exécution. Un mélange d’anciennes et de nouvelles fonctions constitue le socle de cet aspect de la programmation RPG professionnelle.

Notez votre connaissance à propos des

E-mail avec pièces jointes

Parfois, les messages e-mail en texte clair ne suffisent pas. Et il est nécessaire d’envoyer des fichiers PDF, des documents Word et des fichiers image et son par courriel. Ces documents ne sont généralement pas des fichiers texte, mais ils contiennent des données binaires. Quand les concepteurs des standards TCP/IP

Lire l'article

Configurer Target Server pour V5R2 iSeries Access for Web

V5R2 iSeries Access for Web peut être installé sur les serveurs OS/400 V5R1 et V5R2, mais, on l’a vu, le paramètre Target Server (TGTSVR) a été ajouté en V5R3 et n’est pas disponible sur la commande script ou CL V5R2 iSeries Access for Web CFGACCWEB2. De ce fait, pour la

Lire l'article

Services Web – le prochain grand évènement

Tout l'intérêt de XML réside dans le fait qu'il n'est pas limité à une plate-forme, à un modèle de gestion, à un langage ou à un fournisseur. Dans l'univers logiciel contemporain, cela le rend incroyablement souple et séduisant. Pour commencer, il vous suffit d'avoir un langage que vous connaissez bien

Lire l'article

A vous de jouer

La compilation conditionnelle est facile à utiliser. Des techniques de coding simples permettent d’inclure ou d’exclure du code pendant la compilation. Les principaux bénéficiaires sont le développement de programmes et le ciblage de plates-formes différentes. Néanmoins, la compilation conditionnelle donne toute sa mesure dans le développement modulaire, par des effets

Lire l'article

Déblocage, blocage et connexion forcée

Lorsque vous cliquez avec le bouton droit de la souris sur une file d’attente dans ESM, vous pouvez effectuer plusieurs opérations qui se déroulent au niveau liaison du sous-système de file d’attente d’Exchange. Vous pouvez effectuer ces mêmes opérations avec les classes Exchange_SMTPLink et Exchange_ X400Link. Les deux classes exposent

Lire l'article

Spécifications de définitions (D-specs) : fonctions générales

Un jour, RPG aura peut-être une syntaxe en format libre pour déclarer des variables, comme n’importe quel autre langage moderne. Entre temps, un grand nombre de mots-clés et de fonctions ont été ajoutés aux D-specs, contribuant à corriger certaines des faiblesses chroniques de RPG dans ce domaine. Si vous programmez

Lire l'article

Messages e-mail en texte clair

Les messages de courrier électronique sont des fichiers texte. Bien entendu, si un message e-mail contient des images, du son ou des pièces jointes, ces fichiers doivent être convertis sous une forme qui respecte les règles d’un fichier texte avant d’être envoyés. Ma démonstration est la suivante : j’envoie des

Lire l'article

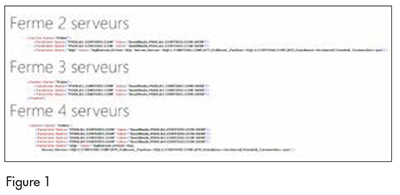

Configurer Target Server pour V5R3 iSeries Access for Web

V5R3 iSeries Access for Web s’installe sur les serveurs V5R2 OS/400 ou V5R3 i5/OS. Si vous avez V5R3 iSeries Access for Web, un nouveau paramètre a été ajouté sur la commande CFGACCWEB2 CL ou script appelée Target Server (TGTSVR). La commande TGTSVR spécifie le serveur iSeries auquel iSeries Access for

Lire l'article

Organiser votre travail (WSDL et UDDI)

Supposons que vous perceviez l'intérêt du transport XML et que vous estimiez que les XSD sont le bon moyen pour décrire l'architecture des documents XML. Vous écrivez 10 services Web et le programmeur, quelques mètres plus loin, en écrit huit de plus. Vous constatez alors qu'une partie du travail a

Lire l'articleLes plus consultés sur iTPro.fr

- Découverte de 5 services IA Microsoft

- Les entreprises, victimes des coûts cachés des attaques de ransomwares

- Tendances des budgets des DSI en 2025

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?