Une méthode fiable ?

Vous vous interrogez peut-être sur la fiabilité de la publication de votre serveur SQL Server et de ses bases de données dans AD. En fait, cette méthode est plus sûre que l'approche existante consistant à localiser les serveurs SQL Server sur le réseau, par des diffusions de canaux nommés (Name

Lire l'article

I/O de structure de données LIKERED pour des formats d’enregistrement décrits en externe (V5R2)

En V5R2, on peut spécifier une structure de données dans le champ résultat pour les opérations d’I/O vers des formats d’enregistrement décrits en externe. Pour les opérations d’entrée, la structure de données est remplie avec les valeurs provenant de l’enregistrement ; les champs I-spec du fichier ne changent pas. Pour

Lire l'article

Journées Solutions Sécurité 2006

Les 2 et 3 mars 2006, se tiendra la 3ème édition des journées Microsoft de la sécurité informatique, en présence de Mike Nash, Vice-président de la division Sécurité de Microsoft, et d’experts internationaux reconnus.

Lire l'article

Fonctions d’inclusion du code source

La réutilisation du code est l’une des techniques les plus simples et les plus efficaces pour gagner du temps et améliorer l’homogénéité.

Notez votre connaissance à propos des fonctions d’inclusion de code source suivantes :

86. Mot-clé Option(*NoShowCpy ) sur H-spec

87. Directive de compilateur /Copy

88. Directive

Centraliser les déclarations

Avec RPG IV, nous avons finalement une zone du programme source dans laquelle déclarer toutes les variables et constantes associées au programme. Utilisez les D-specs pour organiser vos déclarations dans un endroit. A l’intérieur des D-specs, organisez vos définitions dans un ordre prévisible, par type de définition :

- prototype Lire l'article

Scénario 2 : Se relier à Access for Web à partir d’une autre page HTML

De la même manière que j’ai pu marquer une fonction Access for Web, je peux copier la chaîne URL et la coller dans une autre page Web.

Par exemple, j’ai une home page d’équipe que je mets à jour avec l’état du projet et les liens utiles pour les

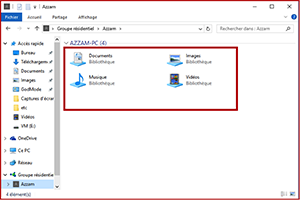

Le File Server

La figure 6 montre les composants de l'OS/400 File Server. Celui-ci donne accès à l'IFS, lequel permet de stocker des fichiers stream et utilise une structure de répertoires hiérarchique. Le système de fichiers IFS est organisé en plusieurs unités logiques : « root », QFilerSvr.400, QOpenSys, QOPT, QSYS.LIB, QDLS, QNTC,

Lire l'article

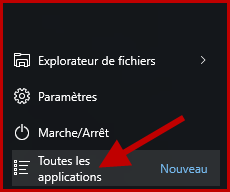

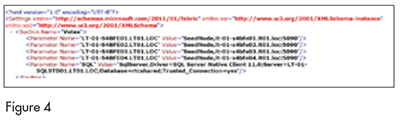

Enumération d’une base de données SQL Server dans AD

Pour effectuer cette tâche, vous pouvez soit recourir à

l'Analyseur de requêtes (Query Analyzer) et aux procédures

stockées systèmes sp_ActiveDirectory_SCP et sp_Active-

Directory_Obj, soit utiliser la console Enterprise Manager.

Pour ajouter SQL Server à partir de l'Analyseur de requêtes,

exécutez

EXEC sp_ActiveDirectory_SCP

Pour ajouter SQL Server à partir de la console

Des champs qui sont euxmêmes des structures de données (V5R2)

On peut utiliser les mots-clés LIKEDS et LIKEREC pour définir des souschamps comme des structures de données. Ainsi défini, le sous-champ est aussi une structure de données qualifiée. On spécifie les sous-champs du sous-champ DS.subf. de la structures de données comme DS.subf.name, DS.subf.id_no et ainsi de suite. On peut aussi

Lire l'article

9ème réunion du Groupe des Utilisateurs Francophones de Microsoft Exchange Server

Venez assister au 9ème Briefing qui sera l’occasion d’aborder le sujet de la conformité, autant dans l’échange des messages électroniques que la législation en matière d’archivage. Cette réunion aura lieu le 9 Mars 2006 au 148 rue de l’Université, 75007 Paris. Pour vous y inscrire dès à présent.

Procédures et fonctions définies par l’utilisateur

Les procédures et les fonctions sont les briques fondamentales de la programmation modulaire : une pratique essentielle pour gérer le développement et la modification d’un logiciel complexe. Si vous n’écrivez pas de procédures dans votre nouveau code ILE RPG, vous avez 20 ans de retard sur les pratiques de programmation

Lire l'article

Adopter ILE

Le deuxième commandement du style RPG IV est, « RPG IV et ILE sont inextricablement liés entre eux et ne doivent jamais être séparés ».

Je grogne en silence chaque fois qu’un programmeur RPG (ou pis encore, un manager ou un consultant), me dit « J’utilise RPG IV, mais

Scénario 1 : Marqueurs

Le plus souvent, vous pouvez marquer une fonction Access for Web dans votre navigateur. Vous pourrez par la suite revenir à ce marqueur pour voir la même information sans devoir traverser plusieurs liens pour « revenir là où vous étiez ». Il en est ainsi parce que la plupart des

Lire l'article

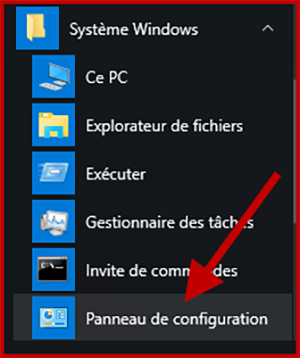

Le Central Server

La figure 5 présente le Central Server. Il est interrogé quant

aux licences client disponibles pour les fonctions client Data

Transfer ou PC5250. Il répond aux clients en indiquant la disponibilité

ou l'indisponibilité d'une licence. Le Central Server peut aussi extraire les tables de

conversion ASCII EBCDIC qu'un client

utilise.

Conclusion

Vous avez maintenant toutes les ressources nécessaires pour utiliser par vous-même les customs members et trouver des utilisations originales. N'hésitez pas d'ailleurs à m'en faire part.

Lire l'article

Matrices de structures de données (V5R2)

Le mot-clé DIM s’applique désormais aux structures de données. Une matrice de structures de données est semblable à une structure de données à occurrences multiples (MODS, multiple-occurrence data structure). Mais avec une matrice de structure de données, il est possible d’accéder à plus d’un élément à la fois. On peut

Lire l'article

Des améliorations remarquables

Dans Exchange 2003, le nouveau fournisseur Exchange- Queue2Provider et son ensemble de classes prises en charge vous permettent de gérer les tâches liées aux files d’attente et aux liaisons de la même manière qu’avec l’outil ESM. La possibilité de dupliquer les opérations d’interface utilisateur par le biais d’interfaces programmables constitue

Lire l'article

Variables basées et fonctions de stockage dynamique

Les variables basées et l’allocation de stockage dynamique rendent les programmes plus souples. Les langages modernes, comme Java, se chargent de la gestion du stockage. Mais, au moins maintenant, ILE RPG vous permet d’accomplir certaines choses comme allouer une matrice avec un nombre d’éléments variable. Dans ILE RPG, les variables

Lire l'article

A suivre

J’espère que cet article vous a démontré l’utilité des fichiers texte. Dans le prochain, j’approfondirai les fichiers stream binaires et expliquerai comment les créer et à quoi ils servent.

Lire l'article

Meilleur accès utilisateur, moins de tracas pour l’administrateur

Nous venons de voir comment mettre en place un serveur iSeries central servant de passerelle vers d’autres serveurs iSeries en utilisant iSeries Access for Web et une DMZ. Nous avons aussi couvert rapidement les options d’émulation Telnet 5250 pour accéder aux autres serveurs iSeries à partir d’un iSeries avec iSeries

Lire l'articleLes plus consultés sur iTPro.fr

- Découverte de 5 services IA Microsoft

- Les entreprises, victimes des coûts cachés des attaques de ransomwares

- Tendances des budgets des DSI en 2025

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?