Restauration et sauvegarde

EVault lance EVault Protect, service de sauvegarde et de restauration online destiné aux entreprises de sécurité souhaitant se conformer aux initiatives de protection des données. Compatible avec les systèmes iSeries, EVault Protect crypte, transmet et stocke automatiquement les copies quotidiennes des données sur un des data centers sécurisés de EVault.

Lire l'article

Mise en route

Le meilleur moyen de démarrer dans l’écriture d’applications Web pour RPG consiste à se procurer l’une des nombreuses ressources disponibles. Pour ma part, j’ai écrit quelques ouvrages et manuels de formation sur le sujet. Vous pouvez les consulter à bvstools.com/erpg. La documentation en ligne d’IBM peut aussi vous mettre sur

Lire l'article

Cryptage

Linoma Software améliore les processus de cryptage PGP (Pretty Good Privacy) et les processus FTP dans Transfer Anywhere 1.6, dernière version de son utilitaire de transfert de fichiers pour iSeries. La nouvelle version propose de nouvelles commandes iSeries pour compresser et décompresser les fichiers.

Lire l'article

Certaines restrictions

Dans les entrées de coding RPG en format fixe (comme des entrées de champs I-spec et O-spec, Factor 1, Factor 2, Result Field), on ne peut utiliser que des noms qualifiés simples. Un tel nom peut avoir deux formes: DS.SUBF ou DS.SUBF(index). Des noms plus complexes, comme DS.SUB1.SUB2 ou DS(index).SUBF,

Lire l'article

Trop de travail ?

Windows Firewall comporte beaucoup de nouvelles choses à apprendre. Mais si votre système est dépourvu d’un pare-feu personnel, Windows Firewall peut le rendre bien plus sûr. Et il ne vous en coûtera qu’un peu de temps pour créer un GPO destiné à ouvrir les ports jugés nécessaires. En récompense, vous

Lire l'article

Un chemin d’accès plus large

J’ai utilisé l’analogie des conducteurs banlieusards pour décrire une différence majeure entre les index créés par SQL et les fichiers logiques indexés par DDS : la taille du chemin d’accès associé à un objet index. Le chemin d’accès fournit les principales informations sur les données et l’ordre du contenu des

Lire l'article

Utilisation des modèles

Comme illustré à la figure 2, le conteneur Details Templates est constitué de plusieurs conteneurs spécifiques aux différentes langues. Il en existe un pour chaque langue prise en charge dans Exchange. Cette organisation est importante car les modèles contiennent des informations telles que les libellés des champs qu’ils affichent. Ainsi,

Lire l'article

Audit

LaserVault présente une fonction de journal d’audit pour son système de gestion de documents LaserVault Reports pour iSeries. Cette fonction conserve un journal détaillé de tous les événements, y compris les logins, les logouts, les impressions …Chaque événement est enregistré avec la date et l’heure.

Lire l'article

Les API CGI disponibles

Des API gratuites sont préchargées dans l’iSeries. Vous pouvez les utiliser pour créer des pages Web et interagir avec elles. Si l’utilisation des API vous est familière, vous n’aurez pas de difficultés. Si vous les découvrez, considérez-les comme des programmes fournis par IBM que vous pouvez simplement « appeler »

Lire l'article

Solution de sauvegarde et de restauration

Atempo annonce que la dernière version de sa solution de sauvegarde et de restauration Time Navigator supporte désormais l’iSeries, en plus des supports existants pour Linux, Unix, Windows et Macintosh. Time Navigator permet aux administrateurs de sauvegarder les données iSeries sur un n’importe quel système de stockage disponible et de

Lire l'article

Structures de données « modulaires »

De la même manière qu’on utilise des sous-procédures pour fragmenter le code en petits morceaux réutilisables, on peut fragmenter les structures de données. Par exemple, dans certaines applications, on aura souvent une matrice de 12 valeurs numériques contenant des valeurs monétaires mensuelles.

Supposons que vous ayez une fichier /COPY

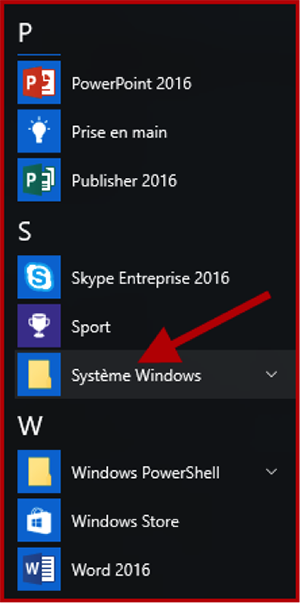

Les suppléments de la ligne de commande

C’est tout pour les paramètres Stratégies de Groupe concernant Windows Firewall. Mais la ligne de commande peut faire quelques autres choses. Rappelons les deux profils de Windows Firewall : Domain et Mobile. Supposons que vous vouliez savoir quel profil votre système utilise. La commande suivante détermine si vous utilisez le

Lire l'article

Différences quant au chemin d’accès

Supposons que vous vous rendiez au bureau par la même route (ou chemin d’accès) que d’habitude. Vous faites ce trajet depuis plusieurs années. Mais, depuis peu, vous avez constaté qu’il faut de plus en plus de temps. Il semble qu’il y ait de plus de plus de banlieusards comme vous,

Lire l'article

Outils gratuits

Je ne puis vous dire combien j’ai apprécié l’utilité des fichiers batch qui utilisent Netsh pour le contrôle IP, Dnscmd pour l’installation des serveurs DNS, et les fichiers de réponses Dcpromo pour la mise en place de l’AD. Rassemblez le tout et voilà un superbe outil de préparation et de

Lire l'article

Les fichiers stream ont de nombreux usages

Que ce soit sous forme de texte ou binaire, les fichiers stream peuvent être utilisés de multiples façons. A ce stade de la série d’articles, j’ai montré comment écrire les deux types des fichiers stream provenant d’un programme RPG. Dans le prochain article, nous verrons comment lire les attributs des

Lire l'article

GET versus POST

Dans la section précédente, nous avons vu deux méthodes de lecture à partir d’une page Web, le plus souvent par le truchement d’un formulaire page Web. C’est la méthode que vous spécifiez lors de la création d’un formulaire page Web, ou même d’un hyperlien, qui détermine la manière dont un

Lire l'article

Exemple de CGIDEV2

Voyons un exemple simple faisant intervenir RPG, un peu de HTML et CGIDEV2, pour effectuer une consultation d’articles avec le navigateur comme méthode d’interface utilisateur (UI). J’ai pour habitude de traiter d’abord l’UI dans un projet. Je préfère concevoir la manière dont l’utilisateur interagit avec l’application, puis faire en un

Lire l'article

Utiliser des noms qualifiés

Lorsqu’on utilise des sous-champs non qualifiés, il n’y a pas une grande différence d’utilisation entre un sous-champ et un champ autonome. Quand on utilise des structures de données qualifiées, on sait toujours qu’un sous-champ est un sous-champ, et on montre toujours quelle structure de données on utilise. Le programme est

Lire l'article

L’avenir, c’est SQL

Les organisations iSeries qui veulent tirer le maximum de la base de données iSeries, tant en fonctionnalités qu’en performances, doivent se tourner résolument vers SQL. Cela dit, il est vrai que, pour des raisons pratiques, une entreprise ne peut pas toujours déplacer tous les fichiers base de données et applications

Lire l'article

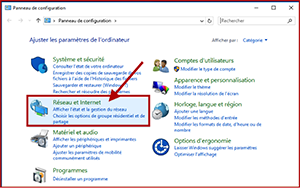

Ouvrir des ports particuliers

Les paramètres restants ouvrent des ports particuliers. Le premier, Allow Dynamically Assigned Ports for RPC and DCOM, est une sorte de devinette : faut-il activer ou pas ? Je suis un chaud partisan des outils basés sur WMI (Windows Management Instrumentation) tels que WMI VBScripts et le snap-in Microsoft Management

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises, victimes des coûts cachés des attaques de ransomwares

- Tendances des budgets des DSI en 2025

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?

- IA : les PME devraient adopter des outils NoCode appropriés