Workflow

Electronic Storage Corporation présente TaskAide, système de workflow pour son Système LaserVault Imaging pour iSeries et autres plates-formes. TaskAide permet aux utilisateurs de développer, gérer et d’analyser les processus workflow

Lire l'article

Les files d’attentes

Les files d’attentes sont généralement un bon indicateur de l’état de fonctionnement d’un serveur Exchange. Si le nombre de messages stockés dans les files d’attente augmente, cela signifie que le serveur Exchange n’arrive pas à les écouler à cause d’un problème de connectivité vers les domaines destinataires ou vers Internet

Lire l'article

Anti-virus

Kaspersky Lab annonce la disponibilité sur le marché français de Kaspersky Anti-Virus 5.5 pour Microsoft ISA Server 2004 Enterprise Edition, son système antivirus conçus pour les réseaux professionnels. Ce système antivirus contrôle les fichiers transmis par les protocoles HTTP et FTP via Microsoft Internet Security et Acceleration Server 2004 Enterprise

Lire l'article

Tour de France consacré à la BI

Amphaz, en partenariat avec Microsoft, organise un Tour de France consacré à la Business Intelligence. « La Business Intelligence se démocratise … ». Les séminaires couvriront divers sujets (Data Warehouse, cubes OLAP, Integration Services, Report Builder, Analysis Services …) et auront lieu le 14/3 à Toulouse, le 16/3 à Bordeaux,

Lire l'article

Suivi Client

Neocase Software (anciennement Wincall), éditeur de logiciels de CRM spécialisé dans les services clients collaboratifs, annonce la disponibilité de Neocase 10, sa nouvelle gamme de solution d'assistance et de Suivi Client. La société propose sa solution en licence sur site et en mode ASP.

Neocase 10 est l'outil dédié

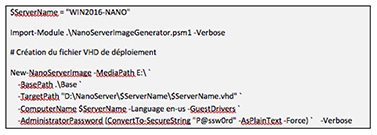

Déploiement de modèles personnalisés

Vous pouvez créer des modèles personnalisés sur un serveur de test, puis les placer en production afin d’éviter aux utilisateurs d’accéder à un modèle incomplet ou dont l’aspect ou le fonctionnement n’est pas au point. Ce scénario présente néanmoins un inconvénient : Microsoft ne propose pas d’outil pour déplacer des

Lire l'article

Protection contre les intrusions

Symantec présente Symantec Critical System Protection 4.5, version de son système de protection contre les intrusions pour les postes et les serveurs fonctionnant sous Windows, Linux, Unix, y compris les serveurs iSeries fonctionnant avec Linux.

Lire l'article

Contrôle des job

Cybermation étend les contrôles de planification des job pour les applications d’entreprise sur plates-formes multiples pour ESP Espresso 4.4, dernière version de sa solution de planification de job pour iSeries, Linux, zSeries et autres serveurs.

Lire l'article

Les messages liés au fonctionnement du serveur Exchange dans les journaux Windows

Le premier réflexe incontournable consiste à visualiser de manière quotidienne les journaux d’événement de Windows et des applications. Le premier point pour bien exploiter les journaux d’événement consiste à effectuer un tri parmi les nombreux messages qui peuvent être visualisés au travers de la console de gestion MMC. Les événements

Lire l'article

Middleware de synchronisation MediaTransfer

Telelogos annonce plusieurs améliorations pour la version 5.5 de son middleware MediaTransfer. MediaTransfer offre les services d’appel automatique, d’émission - réception - synchronisation de tous types de fichiers ou d’arborescences, de synchronisation de la messagerie, de sauvegarde des données, et d’exécution de programmes et de commandes. La sécurité des échanges

Lire l'article

Une licence ActiveSync pour Sony Ericsson !

Sony Ericsson vient d’acquérir auprès de Microsoft une licence ActiveSync, qui permettra à ses utilisateurs de PDA sous Symbian de bénéficier des fonctionnalités de push mail offertes par Exchange Server 2003 SP2 à partir du 2ème trimestre 2006.

Lire l'article

Conclusions

Les entreprises qui opèrent dans des environnements contenant un mix d’index créés par SQL et de fichiers logiques indexés DDS, pourront souvent améliorer la performance en partageant judicieusement les chemins d’accès SQL. Le partage des chemins d’accès SQL se traduira par moins de maintenance des chemins d’accès.

Les entreprises

Personnalisation des modèles

Dans un premier temps, vous devez déterminer s’il est vraiment indispensable de personnaliser un modèle d’affichage. Les modèles standard suffisent à la plupart des applications et vous devez prendre en compte les considérations suivantes : chaque personnalisation accroît les coûts de maintenance car vous devez vérifier le bon fonctionnement du

Lire l'article

Restauration et sauvegarde

EVault lance EVault Protect, service de sauvegarde et de restauration online destiné aux entreprises de sécurité souhaitant se conformer aux initiatives de protection des données. Compatible avec les systèmes iSeries, EVault Protect crypte, transmet et stocke automatiquement les copies quotidiennes des données sur un des data centers sécurisés de EVault.

Lire l'article

Mise en route

Le meilleur moyen de démarrer dans l’écriture d’applications Web pour RPG consiste à se procurer l’une des nombreuses ressources disponibles. Pour ma part, j’ai écrit quelques ouvrages et manuels de formation sur le sujet. Vous pouvez les consulter à bvstools.com/erpg. La documentation en ligne d’IBM peut aussi vous mettre sur

Lire l'article

Cryptage

Linoma Software améliore les processus de cryptage PGP (Pretty Good Privacy) et les processus FTP dans Transfer Anywhere 1.6, dernière version de son utilitaire de transfert de fichiers pour iSeries. La nouvelle version propose de nouvelles commandes iSeries pour compresser et décompresser les fichiers.

Lire l'article

Certaines restrictions

Dans les entrées de coding RPG en format fixe (comme des entrées de champs I-spec et O-spec, Factor 1, Factor 2, Result Field), on ne peut utiliser que des noms qualifiés simples. Un tel nom peut avoir deux formes: DS.SUBF ou DS.SUBF(index). Des noms plus complexes, comme DS.SUB1.SUB2 ou DS(index).SUBF,

Lire l'article

Trop de travail ?

Windows Firewall comporte beaucoup de nouvelles choses à apprendre. Mais si votre système est dépourvu d’un pare-feu personnel, Windows Firewall peut le rendre bien plus sûr. Et il ne vous en coûtera qu’un peu de temps pour créer un GPO destiné à ouvrir les ports jugés nécessaires. En récompense, vous

Lire l'article

Un chemin d’accès plus large

J’ai utilisé l’analogie des conducteurs banlieusards pour décrire une différence majeure entre les index créés par SQL et les fichiers logiques indexés par DDS : la taille du chemin d’accès associé à un objet index. Le chemin d’accès fournit les principales informations sur les données et l’ordre du contenu des

Lire l'article

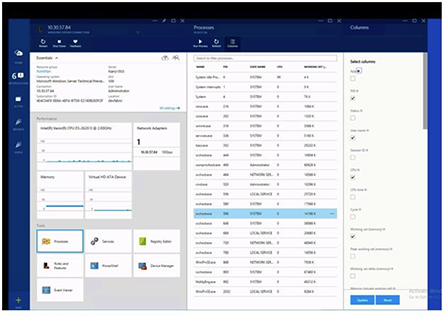

Utilisation des modèles

Comme illustré à la figure 2, le conteneur Details Templates est constitué de plusieurs conteneurs spécifiques aux différentes langues. Il en existe un pour chaque langue prise en charge dans Exchange. Cette organisation est importante car les modèles contiennent des informations telles que les libellés des champs qu’ils affichent. Ainsi,

Lire l'articleLes plus consultés sur iTPro.fr

- Les entreprises, victimes des coûts cachés des attaques de ransomwares

- Tendances des budgets des DSI en 2025

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?

- IA : les PME devraient adopter des outils NoCode appropriés