Recrudescence des attaques de phishing…

SurfControl, spécialiste de la protection des contenus sur Internet, a présenté les derniers résultats de ses recherches sur les menaces liées aux messageries électroniques et sur la vulnérabilité des applications de messagerie. S’appuyant sur le service ATI (Adaptive Threat Intelligence) de SurfControl, les Global Threat Experts ont compilé l’ensemble des

Lire l'article

7. Activation de la vérification orthographique

Je ne sais pas vraiment pourquoi Outlook désactive par défaut la vérification orthographique. Heureusement, cette activation est facile à effectuer, comme nous le verrons plus loin.

Lire l'article

Parlons de SORTA

Je ne peux pas écrire un article sur le tri sans tester SORTA, l’opcode de tri intégré de RPG. Avant la V5R3, il était difficile d’utiliser SORTA parce que, entre autres, il triait toujours toute la matrice au lieu de ne trier que les éléments non vierges. Cela a été

Lire l'article

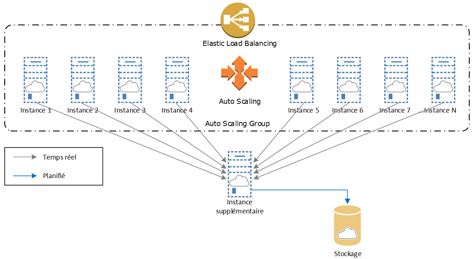

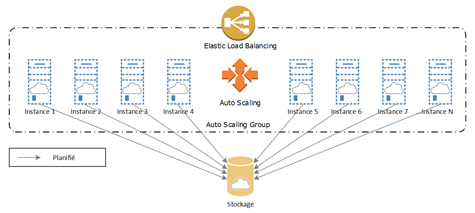

Solution évolutive et haute-disponibilité pour les environnements critiques de stockage en réseau

EMC Corporation, le leader mondial du stockage et de la gestion d'informations, a présenté aujourd'hui le commutateur SAN (Storage Area Network) Fibre Channel EMC Connectrix DS-4900B. Grâce à la flexibilité de son architecture supportant les technologies 1, 2 et 4 gigabits/seconde (Gb/s), ce nouveau switch offre aux clients d'EMC une

Lire l'article

4.Exporter le certificat du site Web vers un fichier

Vous pouvez maintenant exporter le certificat du site Web dans un fichier. Vous utiliserez ce fichier ultérieurement pour importer le certificat du site Web et sa clé privée dans le stockage des certificats machine du pare-feu ISA.

Cliquez sur View Certificate sur l’onglet Directory Security. Allez à l’onglet Certification

Un exemple de cryptage simple

La figure 4 montre un exemple de programme C qui utilise l’API Encrypt Data (Qc3EncryptData) pour mettre en oeuvre un programme de service de cryptage AES. Le fichier d’entête C pour Qc3EncryptData est qc3dtaen.h. Il contient le prototype de fonction de la figure 2. On voit que tous les paramètres

Lire l'article

Simplifier l’administration des environnements collaboratifs Microsoft SharePoint

Quest Software annonce une nouvelle gamme de solutions pour administrer, contrôler l’exploitation et migrer les ressources des environnements collaboratifs Microsoft SharePoint. Disponibles dans les prochains mois, ces nouvelles solutions capitaliseront sur l’expertise de Quest Software en matière d’administration et de migration des infrastructures Microsoft, dont Active Directory, Microsoft Exchange, SQL

Lire l'article

6. Désactivation des menus complets

Outlook comporte tellement de fonctionnalités qu’il peut s’avérer difficile de les mémoriser toutes. Pour compliquer encore la situation, Microsoft active par défaut une fonction appelée Menus personnalisés. Lorsque vous cliquez sur une option de menu, la fonction de menus personnalisés affiche uniquement les options les plus employées.

Ce paramètre peut

Conseil n° 6 : Quatre tableaux de référence rapides FTP

Note de l’iSeries NEWS Senior Technical Editor Chuck Lundgren : L’article de Jay Oswald intitulé « Using the FTP Quick Reference Chart », est apparu pour la première fois comme Web exclusif, décembre 2001 (www.itpro.fr mois concerné). Ce tableau de référence m’a paru très utile. Nous avons décidé d’actualiser l’article

Lire l'article

ExBPA v2.6 est disponible en version anglaise

La version 2.6 (v2.6.7812.3) de l'analyseur de bonnes pratiques pour Exchange Server est désormais disponible sur le site de l'éditeur. Pour le moment il n'est disponible qu'en anglais et n'est supporté que pour les versions US du produit. Pour les versions locales, c'est toujours la version précédente qui s'applique (v2.5.7720.2).

Lire l'article

3.Demander et lier un certificat de site Web au site Web OWA

Le pare-feu ISA imite le site Web OWA quand on configure le pontage SSL à SSL de telle sorte que les clients du navigateur Web à distance établissent une connexion avec l’interface externe du pare-feu ISA. Le pare-feu ISA imite le site Web OWA en présentant un certificat de site

Lire l'article

Paramètres des API

complexes. Elles se prêtent à des opérations simples, comme le cryptage d’un bloc de données unique avec une clé en clair, mais aussi à des opérations plus élaborées, comme crypter des données dans des blocs multiples sur des appels multiples avec une clé cryptée sur un élément matériel donné. En

Lire l'article

Audit et Reporting

IS Decisions annonce la version 3.5 de WinReporter, solution d’audit et de reporting destinée aux réseaux Windows. Cette version s’enrichit de nouveaux rapports :

- des rapports de différences

- des rapports histogrammes

- des rapports camemberts

- un rapport sur les journaux d’événements

Copernet est le distributeur

5. Récupération des éléments supprimés

Pour éviter le désagrément d’avoir à restaurer un serveur complet afin de récupérer un seul élément supprimé prématurément ou accidentellement, Exchange emploie une fonction de récupération des éléments supprimés, laquelle permet à des utilisateurs finaux de récupérer des éléments supprimés dans une fenêtre temporelle spécifique. En règle générale, lorsqu’un utilisateur

Lire l'article

Conseil n° 5 : Changer le format de nommage des fichiers

J’utilise fréquemment FTP pour transférer des fichiers entre des serveurs iSeries. Je transfère ainsi des fichiers entre le système de fichiers de bibliothèque (que je considère comme le système de fichiers natif) et l’IFS. Quand je commence le transfert FTP vers l’iSeries, le format de nommage est « 0 »,

Lire l'article

Séminaire : Développement de portail et d’applications collaboratives avec les technologies Sharepoint Nantes – 6 juin)

Les technologies SharePoint sont un des fondements du socle applicatif de Microsoft. Les deux produits Windows SharePoint Services et SharePoint Portal Server 2003 sont riches dans leurs fonctionnalités natives et bien plus encore lorsqu’ils sont envisagés en tant que plateforme applicative. Plus d’informations sur

http://www.microsoft.com/france/events/event.aspx?AllEventID=118768229

2.Configurer le pare-feu physique

Ce pare-feu n’effectue pas de filtrage au niveau de la couche applicative stateful, donc il ne peut pas évaluer les en-têtes de l’hôte HTTP pour déterminer l’URL de destination d’une requête entrante. Il faut donc configurer ce pare-feu pour qu’il retransmette vers l’adresse IP de l’interface externe du pare-feu ISA,

Lire l'article

6. Optimiser le scanning

Vous pouvez désormais utiliser le nouveau support de scanning V5R3 pour scruter les fichiers stream. Il s’agit surtout de fournir le scanning antivirus « à l’accès » via une application non-IBM. Si vous utilisez le support de scanning, songez à optimiser cette activité parce que le scanning alourdit les opérations

Lire l'article

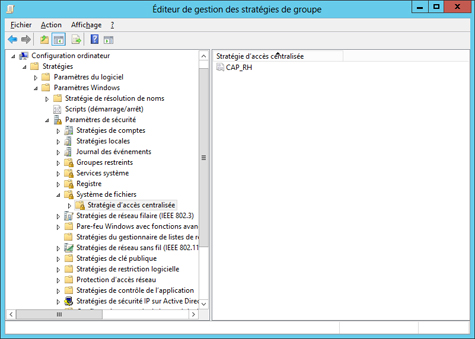

Si vous autorisez Remote Desktop, sécurisez-le

Remote Desktop s’avérera utile entre les mains d’utilisateurs compétents. Mais il peut aussi constituer un danger si l’on prend la sécurité à la légère. Pour que Remote Desktop ne crée pas de vulnérabilité, utilisez les stratégies de groupe quand vous configurez la fonction de manière à contrôler ce que vos

Lire l'article

4. Optimisation des données de disponibilité publiées

Outlook utilise les données de disponibilité pour différentes fonctions de planification. Par défaut, l’application publie uniquement 2 mois de données de disponibilité, mais vous pouvez avoir besoin de ces données sur une période plus longue pour prendre des décisions de planification réalistes. Outlook peut en publier plus pour les clients

Lire l'articleLes plus consultés sur iTPro.fr

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?

- IA : les PME devraient adopter des outils NoCode appropriés

- Guide des certifications Microsoft

- Transition vers le Cloud : l’approche stratégique pour répondre aux exigences de cybersécurité NIS 2