Séminaire : Développement de portail et d’applications collaboratives avec les technologies Sharepoint Nantes – 6 juin)

Les technologies SharePoint sont un des fondements du socle applicatif de Microsoft. Les deux produits Windows SharePoint Services et SharePoint Portal Server 2003 sont riches dans leurs fonctionnalités natives et bien plus encore lorsqu’ils sont envisagés en tant que plateforme applicative. Plus d’informations sur

http://www.microsoft.com/france/events/event.aspx?AllEventID=118768229

2.Configurer le pare-feu physique

Ce pare-feu n’effectue pas de filtrage au niveau de la couche applicative stateful, donc il ne peut pas évaluer les en-têtes de l’hôte HTTP pour déterminer l’URL de destination d’une requête entrante. Il faut donc configurer ce pare-feu pour qu’il retransmette vers l’adresse IP de l’interface externe du pare-feu ISA,

Lire l'article

6. Optimiser le scanning

Vous pouvez désormais utiliser le nouveau support de scanning V5R3 pour scruter les fichiers stream. Il s’agit surtout de fournir le scanning antivirus « à l’accès » via une application non-IBM. Si vous utilisez le support de scanning, songez à optimiser cette activité parce que le scanning alourdit les opérations

Lire l'article

Si vous autorisez Remote Desktop, sécurisez-le

Remote Desktop s’avérera utile entre les mains d’utilisateurs compétents. Mais il peut aussi constituer un danger si l’on prend la sécurité à la légère. Pour que Remote Desktop ne crée pas de vulnérabilité, utilisez les stratégies de groupe quand vous configurez la fonction de manière à contrôler ce que vos

Lire l'article

4. Optimisation des données de disponibilité publiées

Outlook utilise les données de disponibilité pour différentes fonctions de planification. Par défaut, l’application publie uniquement 2 mois de données de disponibilité, mais vous pouvez avoir besoin de ces données sur une période plus longue pour prendre des décisions de planification réalistes. Outlook peut en publier plus pour les clients

Lire l'article

Conseil n° 4 : Utiliser FTP pour envoyer des bibliothèques et d’autres objets

FTP est utilisé principalement pour transférer des fichiers entre systèmes. On peut aussi l’utiliser pour exécuter des commandes distantes, mais nous nous concentrons ici sur le transfert de fichiers. Vous pouvez utiliser FTP pour transférer des fichiers vers ou à partir de votre iSeries, mais FTP ne permet pas le

Lire l'article

Sécurité de la plate-forme messagerie Exchange Server 2003

Assistez le 1 juin à un tour d'horizon des problématiques de sécurité d'une plate-forme de messagerie Microsoft : protection contre les virus, le spam, le cryptage et la signature électronique, la confidentialité des échanges, la sécurisation des communications. Plus d’informations sur

http://www.microsoft.com/france/events/event.aspx?AllEventID=118767266

1.Configurer le DNS public

La première étape d’un projet de publication OWA consiste à mettre la maison DNS en ordre de marche. La configuration idéale est une infrastructure DNS divisée dans laquelle le même nom se traduit par des adresses IP différentes, en fonction de l’emplacement de l’utilisateur. Par exemple, quand l’utilisateur se trouve

Lire l'article

5. Utiliser les API fclear() et fclear64()

Les API fclear – fclear() (Clear a file) et fclear64() (Clear a file (large file enabled)) – permettent d’écrire des zéros binaires dans un fichier stream. On peut aussi faire cela avec les API write : write() (Write to Descriptor), writev() (Write to Descriptor Using Multiple Buffers), pwrite() (Write to

Lire l'article

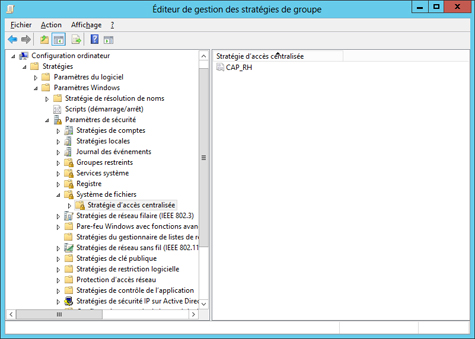

Mesures de sécurité

Compte tenu de la facilité avec laquelle Remote Desktop permet d’accéder aux systèmes, vous vous demandez peut-être comment renforcer la sécurité des connexions distantes.

Vous pouvez configurer le paramétrage par les stratégies de groupe locales ou domaine qui fournit une implémentation Remote Desktop plus sécurisée, en validant ces pratiques

3. Utilisation de la mise à jour de la sécurité de la messagerie d’Outlook

Outlook 2000 Service Pack 1 (SP1) et ultérieur incluent la mise à jour de la sécurité de la messagerie d’Outlook, conçue par Microsoft pour assurer une protection contre les virus et autres codes malveillants. La mise à jour bloque un grand nombre de pièces jointes capables de transmettre des virus,

Lire l'article

Conseil n° 3 : FTP batch

La plupart des administrateurs connaissent bien FTP, qu’ils utilisent comme un simple outil interactif servant à transférer des fichiers entre systèmes différents. Mais en plus de son mode interactif, on peut exécuter FTP en mode batch pour des opérations sans surveillance. FTP batch peut étendre sensiblement le champ de vos

Lire l'article

Autres outils de déploiement

Le CIW permer d’appliquer facilement un jeu homogène de paramètres initiaux aux installations Office et il n’est que l’un des outils de déploiement de Office 2003 Editions Resource Kit. Il existe d’autres outils de kits de ressources utiles, comme le Custom Maintenance Wizard, qui permet d’installer ou de retirer rétroactivement

Lire l'article

1 Windows Firewall

Contrairement à l’ancien ICF (Internet Connection Firewall) présent dans XP pré- SP2, Windows Firewall est à la fois utilisable et essentiel. Parmi ses caractéristiques les plus importantes, on retiendra qu’il est activé par défaut, qu’il empêche l’accès au système au moment de l’initialisation et qu’il vous invite à valider l’accès

Lire l'article

4. Réduire le nombre de conversions de données

La conversion de données de fichier stream est facultative. Elle se produit (selon ce qui est spécifié quand un fichier stream est ouvert) pendant des opérations de lecture et d’écriture, pour convertir les données du CCSID (Coded Character Set Identifier) du fichier stream en CCSID du job, ou réciproquement. Côté

Lire l'article

Mise en place de Remote Desktop

Pour utiliser Remote Desktop sous sa forme la plus élémentaire, il faut d’abord permettre l’accès à partir du système hôte puis se connecter à celui-ci à partir d’un ordinateur client sur lequel est installé un client Terminal Services supporté. Pour configurer l’hôte, ouvrez la fenêtre System Properties à l’aide de

Lire l'article

2. Retour à la boîte de réception

Trois paramètres de gestion des messages vous permettent de contrôler les opérations après la fermeture ou la suppression d’un message : Return to the Inbox (Revenir dans la boîte de réception), Open next item (Ouvrir l’élément suivant) et Open previous item (Ouvrir l’élément précédent). Le paramètre Open next item est

Lire l'article

Conseil n° 2 : Superviseur du journal IFS

L’une des difficultés avec FTP est de déterminer exactement quand un transfert de fichiers a abouti, pour pouvoir traiter en toute sécurité le fichier reçu. Et un traitement de fichiers a souvent pour but de pratiquer le pilotage par événements, de sorte que le processus soit initié par le transfert

Lire l'article

Utiliser le CIW

Une fois le CIW démarré, la première étape réelle dans son utilisation consiste à dire au wizard où se trouve le fichier .msi Office. Si vous avez créé un point d’installation administratif, précisez son emplacement en réponse à l’invite. Si vous n’avez pas créé un point d’installation, insérez le CDROM

Lire l'article

2 Configuration sans fil sécurisée

Le wizard XP SP2 Wireless Network Setup vous guide dans la création d’un réseau sans fil sécurisé WEP (Wired Equivalent Privacy) ou WPA (Wi-Fi Protected Access). Et il peut sauvegarder la configuration sur une clé USB que vous pourrez utiliser par la suite pour configurer des unités de réseau compatibles.

Lire l'articleLes plus consultés sur iTPro.fr

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?

- IA : les PME devraient adopter des outils NoCode appropriés

- Guide des certifications Microsoft

- Transition vers le Cloud : l’approche stratégique pour répondre aux exigences de cybersécurité NIS 2