Se protéger contre le spoofing

Panda GateDefender Performa la nouvelle appliance SCM (Secure Content Management) de Panda Software protège contre le spoofing. Le spoofing est une technique qui consiste à cacher la véritable adresse à partir de laquelle un email a été envoyé, et à la remplacer par une fausse. Cette technique est utilisée par

Lire l'article

Tandberg lance son chargeur automatique StorageLoader LTO1

Tandberg Data ASA, spécialiste européen du stockage de données, a dévoilé son chargeur automatique Tandberg StorageLoader LTO1. En plus de son modèle Tandberg StorageLoader LTO2, Tandberg Data propose désormais des chargeurs automatiques LTO au format compact 1U. Intégrant le lecteur de bande Tandberg 220LTO, le nouveau chargeur automatique offre une

Lire l'article

Un ensemble d’outils pour protéger des données sensibles

Les mesures cryptographiques de protection de données sensibles ont toujours été utilisées avec prudence. Mais avec la récente législation sur la confidentialité et les nouvelles stipulations des contrats, elle sont souvent obligatoires. Les API Cryptographic Services du système d’exploitation de l’iSeries offrent au programmeur un ensemble d’outils apte à protéger

Lire l'article

Portail des Communautés Francophones Microsoft dédiées aux solutions d’entreprise

Ce portail permet à chaque groupe communautaire francophone, dédié aux applications professionnelles commercialisées par Microsoft de disposer d'un espace réservé pour se présenter et communiquer sur son domaine de compétence. La première réunion des Communautés Francophones Microsoft dédiées aux solutions d'entreprises est prévue le 13 Juin 2006, de 17:00 à

Lire l'article

9. Désactivation du volet de visualisation

Si vous n’êtes toujours pas convaincu de la fiabilité du volet de visualisation, vous pouvez le désactiver au moyen du commutateur /nopreview au niveau de la ligne de commande Outlook.exe. Ce commutateur fonctionne avec Outlook 2000 et les versions ultérieures. Avec Outlook 2000 et 2002, le volet est désactivé dans

Lire l'article

L’API QLGSORT

J’ai découvert l’existence de l’API QLGSORT en 1996, en lisant l’article « Order Your Data with the Sort APIs ».

A l’époque, cette API m’intéressait au plus haut point parce que je ne connaissais aucune autre manière de trier une MODS, et que je me résignais souvent à écrire

Bull obtient une nouvelle certification « Gold Partner » de Microsoft

Bull est certifié Gold Certified Partner par Microsoft. Cette distinction s'inscrit dans le cadre du programme partenarial de Microsoft et reconnaît en particulier la compétence de Bull en tant que fournisseur de solutions OEM (Original Equipment Manufacturer), associant les plates-formes Bull aux solutions Microsoft.

Lire l'article

CA enrichit ses solutions de gestion du stockage BrightStor avec la technologie de gestion de fichiers Arkivio

CA et Arkivio Inc. annoncent un accord en vertu duquel CA intégrera la solution de gestion de fichiers d’entreprise ARKIVIO AUTO-STOR à sa gamme de produits BrightStor. Cela a pour but de simplifier la gestion des données et d’optimiser les ressources de stockage dans les environnements de stockage et de

Lire l'article

Gestion de clés

Dans une application cryptographique, l’une des plus grandes difficultés est le traitement des clés cryptographiques. Comment faut-il les générer, les distribuer et les stocker ? Plusieurs API viennent aider le développeur d’applications.

Génération des clés. Deux API effectuent la génération de clés cryptographiques. L’API Generate Symmetric Key génère

Intel lance l’« Interchangeability Initiative »

A l’occasion de l’ICC (Intel Channel Conference), où seront présents les intégrateurs de pc portables, Intel présentera l’« Intel Interchangeability Initiative » en partenariat avec plusieurs grossistes officiels (Arrow, Avnet, Ingram Micro, Tech Data) pour le lancement de PC portables Intel® Core™ Duo moyen et haut de gamme performants. Cette

Lire l'article

8. Marquage des messages dans le volet de visualisation

Aucune autre fonction d’Outlook ne semble provoquer autant d’inquiétude quant aux risques qu’elle fait courir à l’entreprise. Comme le volet de visualisation traite et affiche automatiquement les messages HTML, il peut exécuter un virus ou déclencher un bogue Web. Cela s’est produit fréquemment dans Outlook 98 et la réputation de

Lire l'article

Le tri rapide est-il si rapide?

Bien qu’elle fasse techniquement partie de C ILE, QSORT est une API que l’on peut appeler à partir du RPG ou à partir de tout langage ILE acceptant des procédures de rappel.

QSORT s’appuie sur l’algorithme de tri QuickSort, l’un des plus rapides à l’heure actuelle. QSORT se veut

Solutions pour une reprise d’activité en temps réel

Unisys Corporation annonce un ensemble de solutions permettant de faire progresser considérablement les capacités de continuité et de traitement en temps réel des systèmes d'information. La gamme SafeGuard aide les entreprises à protéger leurs données critiques grâce à des fonctionnalités exclusives de basculement en moins de trente minutes partout dans

Lire l'article

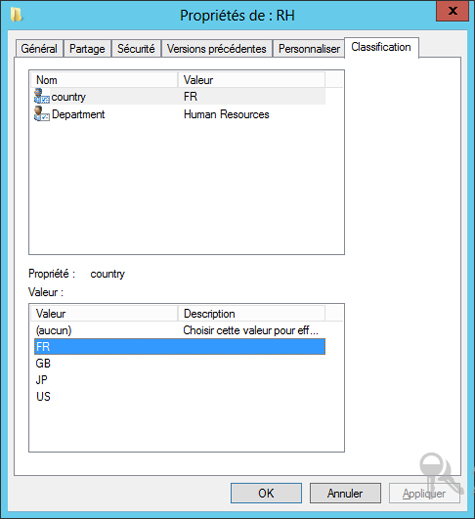

5.Configurer les répertoires OWA

Vous devez configurer vos répertoires spécifiques OWA – ExchWeb, Exchange et Public – pour forcer les connexions SSL, exiger un certificat client et exiger l’authentification Basic. La seule authentification Basic fournit le plus haut niveau de compatibilité et l’accès le plus transparent aux utilisateurs OWA. Mais, si vous envisagez de

Lire l'article

Contextes d’algorithmes et de clés

Les contextes d’algorithmes et de clés sont des référentiels temporaires qui reçoivent des informations d’algorithmes et de clés. On les crée avec les API Create Algorithm Context et Create Key Context. Chacune de ces API renvoie un jeton de huit octets, que vous pourrez ensuite spécifier sur d’autres API cryptographiques.

Lire l'article

Recrudescence des attaques de phishing…

SurfControl, spécialiste de la protection des contenus sur Internet, a présenté les derniers résultats de ses recherches sur les menaces liées aux messageries électroniques et sur la vulnérabilité des applications de messagerie. S’appuyant sur le service ATI (Adaptive Threat Intelligence) de SurfControl, les Global Threat Experts ont compilé l’ensemble des

Lire l'article

7. Activation de la vérification orthographique

Je ne sais pas vraiment pourquoi Outlook désactive par défaut la vérification orthographique. Heureusement, cette activation est facile à effectuer, comme nous le verrons plus loin.

Lire l'article

Parlons de SORTA

Je ne peux pas écrire un article sur le tri sans tester SORTA, l’opcode de tri intégré de RPG. Avant la V5R3, il était difficile d’utiliser SORTA parce que, entre autres, il triait toujours toute la matrice au lieu de ne trier que les éléments non vierges. Cela a été

Lire l'article

Solution évolutive et haute-disponibilité pour les environnements critiques de stockage en réseau

EMC Corporation, le leader mondial du stockage et de la gestion d'informations, a présenté aujourd'hui le commutateur SAN (Storage Area Network) Fibre Channel EMC Connectrix DS-4900B. Grâce à la flexibilité de son architecture supportant les technologies 1, 2 et 4 gigabits/seconde (Gb/s), ce nouveau switch offre aux clients d'EMC une

Lire l'article

4.Exporter le certificat du site Web vers un fichier

Vous pouvez maintenant exporter le certificat du site Web dans un fichier. Vous utiliserez ce fichier ultérieurement pour importer le certificat du site Web et sa clé privée dans le stockage des certificats machine du pare-feu ISA.

Cliquez sur View Certificate sur l’onglet Directory Security. Allez à l’onglet Certification

Les plus consultés sur iTPro.fr

- Révolutionner la gestion du stockage à l’ère de l’IA et de la transformation numérique : vers une infrastructure agile et automatisée

- Multicloud Computing : Êtes-vous prêt pour la prochaine nouvelle vague informatique ?

- IA : les PME devraient adopter des outils NoCode appropriés

- Guide des certifications Microsoft

- Transition vers le Cloud : l’approche stratégique pour répondre aux exigences de cybersécurité NIS 2