McAfee Endpoint Protection

McAfee lançait il y a quelques semaines deux nouvelles suites de sécurité : Complete Endpoint Protection Enterprise et Complete Endpoint Protection Business.

Lire l'article

Gouvernance des flux de données

Pour l'entreprise numérique, la création de valeur passe par l'échange de données au travers des différents écosystèmes auxquels elle est connectée.

Lire l'article

Les cyber-menaces ne sont pas suffisamment prises au sérieux par les entreprises

Aujourd’hui, les cyber-attaques de nouvelle génération sont omniprésentes et s’avèrent particulièrement dangereuses pour les entreprises.

Lire l'article

Repenser sa stratégie sécurité en termes de fuite d’informations

Dans le monde de la sécurité de l’information, le modèle de la défense en profondeur a été, ces dernières années, le modèle privilégié par une grande majorité des entreprises.

Lire l'article

La cybercriminalité pourrait coûter 500 milliards de dollars

L’éditeur de solutions de sécurité McAfee vient de rendre public un rapport réalisé par le CSIS (Center for Strategic and International Studies).

Lire l'article

IBMi, Algorithme de sécurité

Bien entendu, l'important est de savoir comment l'i juge si vous avez le droit d’agir librement sur l'objet auquel vous accédez.

Lire l'article

Les types d’autorité IBM i

Avant de détailler les cinq types d'autorité, définissons le terme type dans ce contexte.

Lire l'article

Sécurité de l’IBM i – Les autorités

Continuons à comprendre et à apprécier le vrai dispositif de sécurité de l'i.

Lire l'article

Limitations et opportunités

Pour l’avoir vu fonctionner, la solution est parfaitement acceptable.

Lire l'article

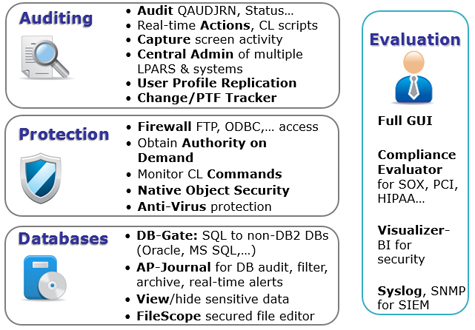

Raz-Lee, 30 ans de sécurité pour l’IBM i

IBM fête cette année les 25 ans de l’environnement IBM i.

Lire l'article

Démystifier les attaques par Déni de service, DDOS

Contrairement aux idées reçues, il existe de nombreuses variantes d’attaques par déni de service, distribuées ou non (DoS/DDoS), visant divers protocoles, volumétriques ou pas, réseau ou applicatives, ainsi que des combinaisons de ces variantes.

Lire l'article

Déploiement de la première ferme Lync 2013

Nous avons vu les grandes étapes mais rentrons un peu dans le détail.

Lire l'article

Migrer vers Lync 2013 : Conception de l’architecture cible

Concevoir une architecture c’est, en premier lieu, s’intéresser aux besoins mais aussi aux moyens budgétaires que l’entreprise souhaite y consacrer.

Lire l'article

Migrer vers Lync 2013 : Analyse de l’existant

L’analyse de l’existant est une étape qui peut être longue selon l’étendue du déploiement précédent.

Lire l'article

Une réponse aux attentes des entreprises en matière d’activation

Un dernier volet sur lequel Microsoft a réfléchi avec Office 2013 et le Cloud Computing concerne les méthodes d’activation des logiciels.

Lire l'article

Une réponse aux attentes des entreprises en matière de déploiement

Pour les entreprises, Microsoft s’est penché sur les principaux freins à l’adoption d’une nouvelle version d’Office.

Lire l'article

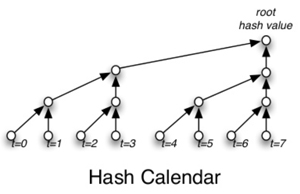

Guardtime certifie l’intégrité des données sans clé

Dans un des pays les plus dématérialisés du monde, où les échanges d’informations bancaires, administratives et médicales se font majoritairement de façon électronique, la confiance accordée aux données est primordiale.

Lire l'article

Amazon AWS Eclipse Plugin

Ce tutoriel prolonge l'article Amazon intitulé Developing Java Web Applications with Apache Tomcat and AWS.

Lire l'article

Stockage de données sur EC2

Nous allons donc héberger Cheapo RPG Source Control sur Amazon EC2. Mais quid du stockage de données ?

Lire l'article

RPG dans le Cloud via une API RESTFul JSON et des Java Servlets

Conjuguer la modernité du Cloud et la maturité de l’IBM i.

Lire l'article