IBM zEnterprise, nouvelles solutions Cloud et Analytics

IBM enrichit sa plateforme Z.

Lire l'article

BYOD, BYOA, PYCA, CYODE, COPE : Quel modèle choisir ?

Dans la réalité, on peut distinguer un certain nombre de tendances que j’ai essayé de synthétiser dans le tableau ci-dessous.

Lire l'article

5 bonnes pratiques du cloud computing

Des dangers encore plus importants vous guettent (ou du moins guettent vos données) sur Internet.

Lire l'article

Éviter les mésaventures dans le Cloud

Pour les cabinets d’avocats, le passage au Cloud Computing reste un outil irremplaçable comme pour de nombreuses autres professions pour s’adapter à leur clientèle.

Lire l'article

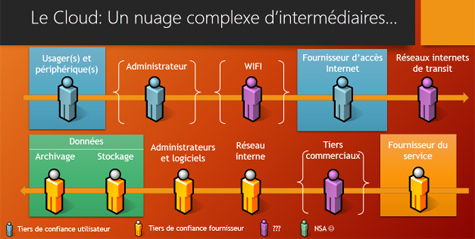

Cloud : les acteurs non-identifiés de la chaîne

Vous l’aurez compris, on ne plaisante ni ne transige avec la confidentialité et le secret des correspondances dans ce métier.

Lire l'article

IBM, Le web et le natif s’affrontent sur IBM i

Le débat entre adeptes de l’application native et défenseurs de l’application web ne date pas d’hier.

Lire l'article

La sécurité ne fait pas partie du design des SCADA

Entretien avec Loïc Guézo, Directeur Europe du Sud de Trend Micro.

Lire l'article

Le Big Data pour toutes les entreprises !

Découvrez le sommaire du dernier numéro d'IT Pro Magazine.

Lire l'article

Sécurité it : Comment tirer profit de l’automatisation

Lorsqu’une liste d’audit existe, un processus d’audit automatisé peut être développé à l’aide d’un bon vieux processus d’analyse : l’organigramme.

Lire l'article

ERP, CRM, BI, Démat’, quel marché dans le futur ?

Les Salons Solutions, qui se sont déroulés du 1er au 3 octobre, sont l’occasion de faire un point sur les différents marchés abordés durant les trois jours de l’événement.

Lire l'article

Comment remettre l’intranet au goût du jour ?

Ce n’est pas parce qu’une technologie apparaît dans le paysage informatique, comme le Cloud Computing, qu’elle pourra remplacer à elle seule toutes les technologies précédentes.

Lire l'article

Vie privée ou confidentialité professionnelle ?

Mais quels sont véritablement les risques et n’y a-t-il pas une confusion entre le respect de la « confidentialité » et le respect de la « vie privée » sur Internet ?

Lire l'article

Les RSSI face à la transformation des usages

Cloud, mobilité, Big Data, réseaux sociaux, les grandes transformations des systèmes d’information ont toutes des répercussions sur la sécurité.

Lire l'article

L’ANSSI veut protéger les SCADA

La 13e édition des Assises de la Sécurité a débuté ce mercredi 2 octobre à Monaco.

Lire l'article

Microsoft Spark : Premier bilan

Le 17 mai dernier, Microsoft inaugurait son incubateur Spark dans le quartier du Sentier à Paris.

Lire l'article

IT, Reprendre le contrôle grâce à l’automatisation

Pourquoi automatiser ces tâches ? En termes simples, les organisations ne peuvent pas se permettre de ne pas automatiser.

Lire l'article

IT et Sécurité dans le même bateau

La première étape consiste à s'assurer que les équipes IT et celles de sécurité travaillent en harmonie les unes avec les autres.

Lire l'article

Firewall : Gestion des changements

La combinaison de nouvelles applications et de nouveaux utilisateurs, l’évolution des réseaux et les nouvelles menaces sont une source de nombreux maux pour les équipes informatiques et sécurité.

Lire l'article

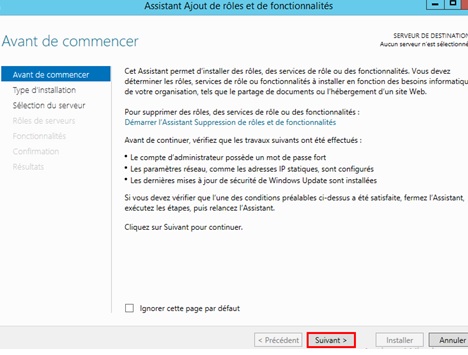

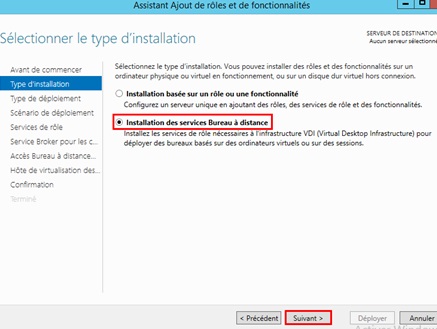

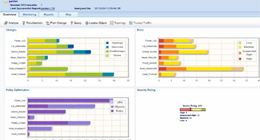

Écriture du programme Client

Maintenant que nous connaissons les procédures à appeler, nous pouvons écrire notre RPG ILE afin de consommer notre Service Web.

Lire l'article