SQL Server Configuration Manager

Cet outil apporte une aide appréciable pour la gestion des comptes de connexion Windows concernant les différents services de SQL Server 2005 sur votre serveur ainsi que pour la gestion des services proprement dits. Vous ne pouvez plus démarrer ou arrêter les services directement dans Management Studio, comme c’était le

Lire l'article

Les faits, rien que les faits

Comme expliqué dans l’article « Dimensionnement d’un système Exchange 2003 », le dimensionnement d’un système impose de considérer plus d’aspects que le simple nombre des messages envoyés et des messages reçus. Il faut aussi déterminer le nombre d’utilisateurs du système Exchange. Si ce dernier sert de structure d’archivage pour les

Lire l'article

Prévenir et détecter les root kits

Il vaut mieux empêcher un root kit de pénétrer dans votre système que d’essayer de le détecter a posteriori et de s’en débarrasser. La prévention passe par un périmètre de sécurité incluant des solutions antivirus et antilogiciel espion, des pare-feu, et par l’utilisation de comptes n’appartenant pas au groupe administrateur.

Lire l'article

La communication …Côté client

Intégrée à Office 2003, Live Meeting est un service de conférence Web permettant de se réunir virtuellement et de collaborer n’importe où , à partir d’un PC avec connexion Internet ou d’un téléphone, et de limiter ainsi les frais liés aux déplacements répétés. Cette solution est adaptée à tous les

Lire l'article

4 – Un premier exemple, une hiérarchie basique

Pour cet exemple, j'ai choisit une table contenant une typologie de véhicules :

-- creation de la table

CREATE TABLE T_VEHICULE (VHC_ID INTEGER NOT NULL PRIMARY KEY, VHC_ID_FATHER INTEGER

FOREIGN KEY REFERENCES T_VEHICULE (VHC_ID), VHC_NAME VARCHAR(16))

-- population

Prêts à démarrer

Quand vous serez prêts à déployer Windows Firewall, je vous conseille de le faire d’abord sur un groupe pilote d’utilisateurs de l’entreprise. Si le déploiement pilote pose des problèmes, validez la journalisation pour le pare-feu. Les journaux contiennent des informations utiles pour déterminer la cause des problèmes. Après avoir déminé

Lire l'article

Evaluation des résultats

Après avoir collecté les statistiques par utilisateur, vous pouvez commencer à établir une classification des modes d’utilisation individuels. Le nombre de messages et le nombre d’octets envoyés constituent les premières mesures à employer car elles sont directement liées aux actions de l’utilisateur. Par exemple, celui-ci choisit d’envoyer un message, mais

Lire l'article

Se cacher dans un processus

La forme la plus avancée de la dissimulation consiste peutêtre à s’emparer de la mémoire d’un processus déjà actif. Le malware qui fait cela, comme le ver Code Red qui infecta Microsoft IIS, n’a pas besoin de se cacher activement au milieu d’outils tels que Task Manager.

Cependant,

Le collaboratif … Côté serveur

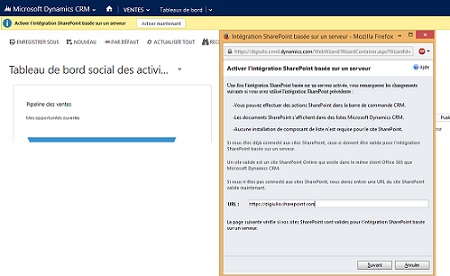

Cette après-midi consacrée à la plate-forme collaborative SharePoint a décidément été riche en informations. Les aficionados de SharePoint et les curieux n’ont pas été en reste. Du côté de Live Communication Server 2005, il est vrai, les optimisations ont été importantes.

La solution permet notamment d’étendre les possibilités

3 – Deux astuces pour la récursion

Pour rendre récursive une requête, deux astuces sont nécessaires : Premièrement, vous devez donner un point de départ au processus de récursion. Cela doit se faire avec deux requêtes liées. La première requête indique ou l'on doit commencer et la seconde là où l'on doit se rendre ensuite.

Recommandations

Plutôt que d’utiliser netstat, il est plus facile d’utiliser l’outil Port Reporter. L’outil s’installe comme un service et journalise l’activité du réseau, y compris les détails sur les applications et services actifs, et même le compte utilisateur et l’application ou le service concernés. Vous pouvez utiliser un outil compagnon,

Lire l'article

Taille des messages

Il existe d’autres statistiques intéressantes pour la classification des utilisateurs, notamment le nombre total d’octets pour les messages échangés. La taille des messages est visible dans le champ 9, pour Exchange 5.5, et au niveau du champ 13 dans Exchange 2003 et Exchange 2000. Après avoir identifié un message envoyé

Lire l'article

A l’intérieur des root kits en mode kernel

La plupart des root kits sophistiqués interceptent les API natives en mode kernel au moment où elles entrent dans l’OS, en utilisant system-call hooking. Les fonctions de Ntdll exécutent une instruction system-call pour faire la transition en mode kernel, mode dans lequel le dispatcher system-call de l’OS s’exécute. Les API

Lire l'article

Mais quelle est l’autorite speciale de *jobctl ?

Les utilisateurs OS/400 ont la possibilité de gérer leurs propres jobs, de type batch et interactif. Pour exploiter cette possibilité, l’utilisateur a besoin d’une interface de contrôle de job telle que celle qu’offrent les commandes CL WRKUSRJOB, WORKJOB, WRKACTJOB, et ainsi de suite.

Dans beaucoup d’installations OS/400, les

Windows 2003 SP1 Security Configuration Wizard

Ensuite, j’ai exécuté le Windows 2003 SP1 Security Configuration Wizard (SCW), en choisissant pour le serveur le rôle d’une boîte IIS autonome et en désactivant les autres fonctions et services non nécessaires. Le nouveau wizard de Microsoft a accompli la plupart du travail et m’a guidé pendant l’opération, mais il

Lire l'article

Option Explicit

L’instruction Option Explicit intercepte non seulement les variables non déclarées mais aussi les chaînes non mises entre guillemets. Ainsi, le code

Option Explicit

Dim strComputer

strComputer = PC1

entraîne un message d’erreur Variable is

Commentaires et arguments entre guillemets

La figure 1A montre d’autres fonctions m4 couramment utilisées. Par défaut, m4 reconnaît # pour indiquer le début d’un commentaire qui se poursuit jusqu’à la fin de la ligne d’entrée. m4 écrit le texte de commentaire dans le flux de sortie sans autre traitement. Par souci d’harmonisation avec SPL, j’ai

Lire l'article

A vous de surfer

En essayant ces outils dans votre environnement, sachez que, bien souvent, ils seront plus efficaces si vous les combinez entre eux. Et il existe bien d’autres utilitaires pratiques pour Windows 2003. Vous pouvez beaucoup apprendre en tapant simplement command line reference dans Windows 2003 Help et en balayant la liste.

Lire l'article

Paramétrage de Remote Desktop

En outre, j’ai apporté les changements suivants à l’installation Remote Desktop en utilisant les stratégies de groupe:

• J’ai spécifiquement refusé l’accès à Remote Desktop par un utilisateur anonyme

• Donné au cryptage le niveau High Désactivé l’utilisation du contrôle à distance sur les connexions Remote Assistance

Des données plus fiables, garantes de meilleures relations avec les fournisseurs

Plus attentive à l'état de ses stocks et à l'évolution de ses ventes, Virgin peut désormais se focaliser sur la performance de ses fournisseurs et étayer ses négociations par des données solides. L'entreprise ne se contente plus de laisser aux fournisseurs le soin d'expédier les marchandises selon les quantités annoncées.

Lire l'articleLes plus consultés sur iTPro.fr

- IA : les PME devraient adopter des outils NoCode appropriés

- Guide des certifications Microsoft

- Transition vers le Cloud : l’approche stratégique pour répondre aux exigences de cybersécurité NIS 2

- Vers une meilleure qualité de données : l’IA vient en renfort

- Stimuler l’innovation durable grâce à la transformation numérique et aux principes ESG