DNS

Après DHCP, DNS est la composante réseau suivante. Le service DNS traduit les noms d’hôtes en adresses TCP/IP. Pour des réseaux de style groupe de travail, il n’est pas toujours nécessaire d’utiliser DNS pour localiser les ressources internes. XP peut trouver d’autres systèmes en réseau sans DNS.

Par

ChangeAuditor a remporté la récompense WindowsITPro “Editor’s Best” !

"Nous sommes absolument ravis que ChangeAuditor ait été sélectionné par WindowsITPro. Cette récompense prouve l’importance de l’audit du changement, mais également de l’innovation et de la valeur apportées par notre outil ChangeAuditor à nos clients." déclare Brad Hibbert, VP Stratégie Produits de NetPro

Quelques fonctionnalités qui vous permettent de

Installation d’Exchange 2003 SP2

Après avoir créé un serveur virtuel Exchange qui utilise la RTM Exchange 2003, je vous conseille de mettre à jour le cluster vers Exchange 2003 SP2. Avant d’effectuer cette opération, vérifiez que vous avez appliqué le SP2 à tous les serveurs frontaux. En effet, il est indispensable d’installer les Service

Lire l'article

Error Information

Près du bas de la page API, on trouve la liste des différentes erreurs que l’API peut renvoyer. Par exemple, si l’API QMHSNDPM peut échouer avec l’erreur CPF24C5, alors CPF24C5 et une description de la cause figurent en bas de la page sans la section error information.

Lire l'article

DHCP

DHCP est le premier service d’infrastructure réseau à prendre en considération. Le service DHCP attribue automatiquement les adresses TCP/IP aux systèmes du réseau. Strictement parlant, DHCP n’est pas obligatoire : vous pouvez attribuer manuellement les adresses TCP/IP à chaque système. Mais ce n’est envisageable qu’avec un petit nombre de systèmes

Lire l'article

Panda Software devient Panda Security !

Ce changement de nom et de marque traduit le positionnement et la réponse de Panda Software face à la nouvelle dynamique des malwares, de plus en plus virulente, marquée par les motivations financières des pirates. Le choix du nouveau nom souligne l'engagement de Panda Security et définit clairement la mission

Lire l'article

Créer le serveur virtuel Exchange (EVS)

Après avoir installé le code binaire d’Exchange sur les noeuds du cluster, vous pouvez créer un serveur virtuel Exchange. Vous devez le créer sur le noeud actif (celui qui possède actuellement l’EVS) car le programme d’installation place les bases de données, les journaux des transactions et autres composants Exchange sur

Lire l'article

Detailed Parameter Information

C’est la section la plus longue de toute page API. Elle présente chaque paramètre et explique ce qui doit être passé pour le paramètre (cela peut aller d’une phrase à plusieurs pages d’informations). Si vous vous interrogez sur ce qu’il faut fournir pour un paramètre, c’est là qu’il faut regarder.

Lire l'article

TCP/IP

Le protocole du réseau est la base de son infrastructure. Il en existe plusieurs, mais le seul vrai choix est TCP/IP. En effet, les entreprises ont adopté en standard le protocole de réseau TCP/IP au cours de la dernière décennie et il équipe par défaut toutes les versions de Windows.

Lire l'article

Les solutions NetManage compatibles Vista

Les outils de macro conversation Rumba et OnWeb Web-to-Host de NetManage sont certifiés logo Vista et affichent leur compatibilité avec les nouveaux systèmes d’exploitation Windows. NetManage assure ainsi à ses clients une migration vers Vista complète de bout en bout sans encombrement.

« Microsoft est ravi de voir

Installer Exchange 2003 sur les noeuds du cluster.

Installer Exchange 2003 sur le premier noeud du cluster.

Connectez-vous au noeud 1 (Node 1) au moyen d’un compte qui possède les droits Administrateur intégral Exchange (Exchange Full Administrator). Exécutez le programme d’installation d’Exchange 2003 (situé dans le dossier \setup\i386 sur le CD-ROM du produit).

API Description, Locks, and Authority Info

La section suivante de la page du manuel API, juste au-dessous de la Parameter Summary Area, est une description du rôle de l’API. C’est là qu’il faut regarder quand vous passez en revue les API pour déterminer laquelle vous conviendra. Juste au-dessous de la description on trouve des renseignements sur

Lire l'article

2 Logiciel VM

Le logiciel VM (Virtual Machine) que j’utilise a aussi été affecté par des différences d’OS de bas niveau. Microsoft Virtual PC a présenté une erreur « ncompatible OS » et a refusé de s’installer. Et il m’a fallu hisser VMware Workstation 4 à la nouvelle release Workstation 5 pour obtenir

Lire l'article

Application de la sécurité.

Maintenant que vous comprenez la relation entre les rôles, utilisateurs et groupes, voyons comment appliquer la sécurité dans SharePoint. Le tableau 1 répertorie et décrit chaque élément Share- Point (également appelé surface de sécurité) auquel vous pouvez appliquer la sécurité. (Pour des descriptions complètes de ces éléments, consultez le «

Lire l'article

Catalog Library List

La propriété Catalog Library List indique quelles bibliothèques sont explorées si une application utilise une requête avec un nom de table ou de schéma non qualifié. Cette propriété, qui demande des systèmes en V5R1 et versions ultérieures, peut améliorer la performance en limitant le nombre de bibliothèques que l’application doit

Lire l'article

La simplification des lots

Les nouvelles fonctionnalités de sécurité dans Integration Services simplifient tous les modes d’utilisation de vos lots. La meilleure intégration avec l’Agent SQL Server garantit un niveau plus fin de contrôle et de granularité pour la configuration des plannings d’exécution des lots de l’Agent. Par ailleurs, un plus grand nombre d’options

Lire l'article

6. Former des équipes

Quand un sinistre frappe, attendez-vous à de la confusion, de la panique, un manque de communication, une perturbation des services, et autres forces incontrôlables qui s’opposeront à votre effort de rétablissement des opérations. Vous pouvez atténuer beaucoup de ces inconvénients par une bonne planification en cas de sinistre et en

Lire l'article

5 Utilisez un mot de passe OS Windows

Beaucoup de constructeurs de portables livrent leurs systèmes avec l’écran d’accueil Windows standard et pas de mot de passe : c’est à vous de protéger votre système. En possession d’un nouveau système, la première chose à faire est d’ouvrir le Panneau de configuration et de cliquer sur Comptes d’utilisateurs.

Utilisation de NetApp en configuration NAS

Q : Nous sommes en train de tester une solution NAS et j’ai besoin d’aide. Nous avons créé une application moteur de recherche qui extrait des résultats de recherche d’une base de données interne. Microsoft IIS regroupe ensuite les résultats et les délivre au client via

Lire l'article

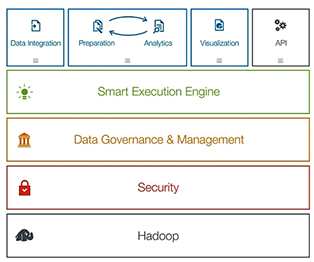

MicroStrategy étend le support des produits de la plate-forme Microsoft

MicroStrategy annonce le renforcement de la collaboration avec Microsoft Corporation avec le support de la suite Microsoft Office 2007. MicroStrategy a un engagement de longue date, avec l’intégration dans sa plate-forme des produits Microsoft. En combinant Microsoft Office 2007 avec la plateforme de Business Intelligence d’entreprise MicroStrategy, MicroStrategy fournit une

Lire l'articleLes plus consultés sur iTPro.fr

- Transition vers le Cloud : l’approche stratégique pour répondre aux exigences de cybersécurité NIS 2

- Vers une meilleure qualité de données : l’IA vient en renfort

- Stimuler l’innovation durable grâce à la transformation numérique et aux principes ESG

- Retour au bureau avec Copilot M365

- Les entreprises optent pour des solutions durables