Fermer la connexion

Quand vous avez fini d’envoyer et de recevoir des données, vous devez fermer le socket comme à l’accoutumée et utiliser l’API gsk_secure_soc_close() pour fermer le socket sécurisé. Quand vous en avez fini avec l’environnement GSKit, vous devez aussi le fermer en appelant l’API gsk_environment_close (). Le code de la figure

Lire l'article

Tout savoir sur la valeur du poste de travail communicant, collaboratif et décisionnel

« Optimisez l’efficacité de vos équipes avec l’environnement de travail étendu ! »

Hier, votre poste de travail était un simple outil de bureautique. Aujourd’hui, il est devenu un environnement de production, de recherche, de collaboration, de communication, et même un poste de pilotage décisionnel. Mais qu’est-ce que

Effacer les appareils mobiles

Jusqu’à SP2, Microsoft ne donnait pas le moyen d’effacer ou de réinitialiser un appareil mobile (téléphone intelligent, Pocket PC, par exemple). D’autres systèmes concurrents, comme GodLink Server ou BlackBerry Enterprise Server (BES), permettent aux administrateurs d’envoyer des instructions chargées d’effacer le contenu des appareils mobiles en cas de perte ou

Lire l'article

Superviser et automatiser avec IBM Director

Quand IBM Director est prêt, ouvrez-le pour visualiser et gérer votre serveur intégré. IBM Director permet de superviser les ressources, de suivre l’inventaire ou un processus actif, de transférer des fichiers, de journaliser des événements, et bien plus. L’une des fonctions intéressantes est Remote Control : si vous avez un

Lire l'article

Diagnostic

Comme tous les processus Exchange, le Gestionnaire de boîtes aux lettres journalise généralement uniquement les événements importants. Il s’exécute sous le processus de la Surveillance du système et, si vous pensez que le niveau d’enregistrement dans le journal est insuffisant, augmentez le niveau de journalisation de diagnostic pour le composant

Lire l'article

3.4 Le blocage de signatures

Le filtre HTTP offre aussi la possibilité de bloquer un paquet utilisant le protocole HTTP et ce en fonction de n'importe quel critère ! Le principe est simple : il suffit de définir une chaîne de caractère prédéfinie nommée signature ainsi que la partie du paquet qui doit être analysée

Lire l'article

Envoyer et recevoir des données sécurisées

Au terme du handshake, le socket a été mis au niveau SSL, les certificats ont été vérifiés et le cryptage est actif. On peut dire que le plus dur est fait. Vous pouvez désormais envoyer et recevoir des données cryptées sur la connexion. Pour cela, utilisez les API gsk_secure_soc_write() et

Lire l'article

Ne négligez pas les points de sortie !

Depuis des années, les programmeurs i5 expérimentés utilisent des points de sortie pour gérer leurs applications, systèmes et stratégies de sécurité. Ces points sont un moyen efficace d’appeler un programme personnalisé chaque fois qu’un certain événement se produit sur le système.

IBM a introduit le point de sortie

Quest Software dévoile sa gamme d’outils pour administrer Microsoft

Quest Software dévoile sa stratégie produit pour Microsoft Office Communications Server 2007, avec l’annonce de la disponibilité, dès le quatrième trimestre 2007, de nouvelles solutions pour administrer le nouveau serveur de communication unifié, disponible depuis quelques jours. Les nouvelles fonctions de MessageStats et Password Manager permettront de faciliter l’administration quotidienne

Lire l'article

Sécuriser les appareils mobiles

En SP2, Mobile Services prend en charge un ensemble de fonctions pour appareils mobiles, dont :

• Imposer l’usage des PIN (l’utilisateur doit créer et utiliser un PIN pour accéder à l’appareil

• Définir une longueur de mot de passe minimale (nombre de caractères)

• Exiger

Superviser avec IBM Director

IBM Director permet de gérer plusieurs plates-formes à la fois. Il permet de suivre les configurations matérielles et de surveiller la performance de ressources critiques du genre processeurs, disques et mémoire, sur tout le site IT. Si vous avez i5/OS V5R3 ou versions ultérieures, vous avez déjà IBM Director (les

Lire l'article

Une incidence minimum pour les utilisateurs

Les utilisateurs seront probablement surpris lorsque vous commencerez à exécuter le Gestionnaire de boîtes aux lettres, en particulier si vous avez peu agi jusqu’à présent pour contrôler les quotas des boîtes aux lettres. Hormis le fait qu’un processus système puisse « éplucher » leurs boîtes aux lettres pour sélectionner et

Lire l'article

3.3 Le blocage de méthodes

Le filtre HTTP permet aussi d'agir au niveau des méthodes utilisées dans les requêtes HTTP. Trois actions sont possibles: figure 14

• Autoriser toutes les méthodes (choix sélectionné par défaut)

• Autoriser uniquement les méthodes spécifiées

• Bloquer les méthodes spécifiées (autoriser toutes les autres)

Mettre la connexion au niveau SSL

J’ai donc une connexion TCP à un serveur et il me faut la hausser au niveau SSL. Cette mise à niveau suit la même logique que la création d’un environnement SSL. Premièrement, vous utilisez l’API gsk_secure_soc_open() pour créer une structure de données qui contient tous les paramètres par défaut pour

Lire l'article

Autres considérations

Il y a quelques autres choses à savoir sur ce point de sortie. Premièrement, si le programme de sortie renvoie un code de retour de 0, la demande d’ouverture de base de données échouera et le message suivant apparaîtra dans le job log :

CPF428E The

Services et solutions pour unifier et simplifier les communications

Unisys annonce de nouvelles offres de services et de solutions prolongeant son alliance de longue date avec Microsoft Corporation. Aujourd’hui, Unisys dévoile ses services de messagerie et de communications unifiées, destinés à aider les entreprises « people-ready » à exploiter les nouvelles technologies de communications unifiées de Microsoft pour unifier

Lire l'article

Explorer le GAL

Les appareils mobiles peuvent utiliser la fonction GALSearch. Pour cela, ils accèdent au serveur pour valider les adresses email et faire une recherche dans le GAL. Comme la mémoire est précieuse sur les appareils mobiles, GALSearch supporte un sous-ensemble limité de l’information que le GAL contient (par comparaison à d’autres

Lire l'article

Superviser avec System i Navigator

Bien que System i Navigator ne puisse pas superviser directement Windows ou Linux, vous pouvez recourir aux moniteurs de jobs et de messages pour suivre en permanence l’état global du serveur intégré.

Supervision de jobs. Chaque serveur intégré a un job serveur qui représente

Exécution du Gestionnaire de boîtes aux lettres

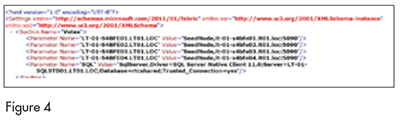

Après avoir défini les stratégies de destinataire définissant le comportement du Gestionnaire de boîtes aux lettres, vous pouvez exécuter ce dernier en utilisant les propriétés de l’onglet Gestion des boîtes aux lettres (Mailbox Management) d’un serveur Exchange cible pour créer un planning, comme l’illustre la figure 4. Vous pouvez aussi

Lire l'article

3.2 Les options générales du filtre http

L'onglet Général du filtre HTTP permet de configurer les options suivantes :

• Le paramètre Taille maximale des en-têtes (octets) permet de bloquer toutes requêtes HTTP dont l'en-tête (+ la requête) dépasse la valeur indiquée. Par défaut, les requêtes possédant un en-tête supérieur à 32768 octets sont arrêtées