Windows Desktop Search apparaît

Bien que WinFS disparaisse, les outils qui améliorent la recherche locale subsistent. Mais ces améliorations de recherche seront mises en oeuvre par l’intermédiaire de Windows Desktop Search plutôt que WinFS. Windows Desktop Search permet aux utilisateurs de trouver les messages de courriel, les pièces jointes et les contacts de Outlook

Lire l'article

Windows Server 2008, System Center Configuration manager, Microsoft Office Groove 2007, …

Vous êtes Professionnel de l’informatique ? Vous souhaitez vous former sur des technologies Microsoft sans vous déplacer ? Assistez aux webcasts live TechNet, animés par nos experts techniques.

Assistez en une heure et en live aux démonstrations techniques. Posez vos questions en direct.

Plus d’informations

Invoquer le programme point de sortie

Il est important de bien comprendre les différents types d’opens parce que le programme point de sortie n’est invoqué que quand un full open est demandé. Le programme point de sortie n’est pas invoqué pour des pseudo opens ou des shared opens, et il ne l’est pas non plus quand

Lire l'article

Changements dans la gestion des dossiers publics

Les dossiers publics sont la partie favorite d’Exchange, tous utilisateurs confondus. Certaines entreprises considèrent que les dossiers publics répondent bien à leurs besoins, mais beaucoup d’autres ont découvert qu’il y a mieux que cela. C’est ainsi que Microsoft SharePoint Portal Server et SharePoint Team Services sont des variantes appréciées par

Lire l'article

Solutions de gestion pour l’exécution des services informatiques

EMC Corporation annonce le renforcement de ses offres de gestion pour l’exécution des services informatiques en enrichissant son portefeuille logiciel de nouvelles solutions clé permettant d’aller plus loin dans l’automatisation du fonctionnement opérationnel des centres de données. EMC a notamment annoncé les produits suivants : EMC IT Compliance Analyzer –

Lire l'article

Le noeud Notifications

Le noeud Notifications vous permet de déclencher des courriers électroniques ou des scripts lorsqu’un élément de surveillance atteint son état d’avertissement ou son état critique. En cliquant avec le bouton droit de la souris sur ce noeud, vous pouvez choisir la commande New E-mail Action ou New Script Action. A

Lire l'article

Conclusion

Nous l'avons démontré au travers de cet article : le filtre HTTP intégré à ISA Server 2004 permet d'améliorer de façon significative la sécurité au sein d'une organisation. Le principal avantage de ce filtre est bien entendu la possibilité de bloquer certaines applications utilisant l'encapsulation HTTP (le protocole relatif à

Lire l'article

Exemple de code et de documentation

Pour démontrer tout ce que j’explique dans cet article, j’ai écrit trois programmes modèles.

• SSLCHECK est un exemple simple de client HTTP. Il se connecte à mon serveur Web à klements.com à l’aide d’une connexion SSL. Il exécute sur le serveur Web un programme qui indique si

Sources de télémesure

Pour ce qui est des serveurs Windows, la principale source de télémesure de sécurité est le journal d’événements Security, et les sources les plus importantes de télémesure de l’exploitation sont les journaux d’événements Sytem et Application. Si vous utilisez régulièrement le snap-in Microsoft Management Console (MMC) Event Viewer, vous savez

Lire l'article

Comprendre les ouvertures de base de données

Le point de sortie invoquera le programme de sortie quand un « full open » sera demandé. Un full open a pour résultat de créer un ODP (Open Data Path). L’ODP fournit un chemin direct du programme à la table, afin que le programme puisse émettre des opérations d’entrée/sortie sur

Lire l'article

Limite de taille du stockage accrue (Standard Edition)

Avant SP2, la limite d’un stockage de boîte à lettres dans Exchange 2003 Standard Edition était de 16 Go. Cette limite datait d’Exchange Server 4.0 et donc était évidemment dépassée et inadaptée aux réalités actuelles : la taille moyenne d’un message a grandi, la capacité moyenne d’un disque a augmenté,

Lire l'article

Ipswitch WS_FTP Professional, solution de transfert de fichiers hautement sécurisé,

Avec la mise à jour de WS_FTP Professional 2007, Ipswitch conforte sa position sur le segment des clients FTP. Le programme prend maintenant en charge toutes les fonctionnalités de Windows Vista et, en association avec WS_FTP Server 6, permet le cryptage des données AES 256 bits durant les transmissions afin

Lire l'article

Outils de surveillance et d’état du Gestionnaire système Exchange

Le Gestionnaire système Exchange inclut le noeud Analyse et état (Monitoring and Status) sous le noeud Outils [Tools]). Je peux, en toute sincérité, affirmer que la majorité des administrateurs Exchange que j’ai rencontrés n’ont jamais employé ces outils et c’est vraiment dommage. Même s’ils ne peuvent se substituer complètement à

Lire l'article

3.7 Sauvegarder/restaurer une configuration du filtre HTTP

Lorsque l’on sauvegarde une règle d’accès spécifique ou bien lorsque l’on réalise une sauvegarde générale des paramètres du serveur ISA, la configuration du filtre HTTP (qui peut être différente pour chaque règle faisant intervenir le protocole HTTP) n’est pas enregistrée. (figure 24). Il est cependant possible de stocker la configuration

Lire l'article

Applications serveur

De la même manière que les applications client SSL, les applications serveur constituent une couche audessus des appels d’API sockets standard. Pour pouvoir écrire une application serveur SSL, il faut d’abord savoir écrire une application serveur TCP standard.

Avec les programmes serveur, il faut toujours utiliser un ID

QIBM_QDB_OPEN

Dans la V5R3, IBM a pris en charge QIBM_ QDB_OPEN, le point de sortie Open Database File. (On peut aussi avoir QIBM_QDB_OPEN en V5R2, en installant les PTF SI17353 et SI173578.) Ce point de sortie permet d’appeler un programme chaque fois qu’une table de base de données est ouverte.

Le nouvel OAB

Pour de nombreuses entreprises, le nouveau format OAB (Offline Address Book) introduit dans Exchange 2003, fonctionne très bien avec des clients Outlook travaillant en mode caché. Cependant, les grands comptes ont rencontré des difficultés lorsque les serveurs ont été submergés de requêtes client pour des téléchargements d’OAB. C’est pourquoi SP2

Lire l'article

Le vaisseau amiral de System i

J’espère que vous essaierez un serveur intégré. Vous constaterez rapidement que votre System i est le « vaisseau amiral » de vos environnements Windows et Linux. Cela vous facilitera grandement la vie.

Lire l'article

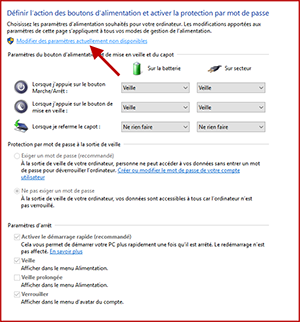

Configuration des services pour un redémarrage automatique

Ces outils sont le plus utiles lorsque vous souhaitez arrêter ou démarrer explicitement un service particulier. La majeure partie du temps, néanmoins, nous souhaitons en fait surveiller un service et le redémarrer s’il échoue. Vous pouvez définir les options d’échec des services au niveau de l’applet Services en procédant comme

Lire l'article

3.6 Le blocage des extensions

Une autre fonctionnalité du filtre HTTP est la possibilité de bloquer certains types de fichiers. Voici le principe de fonctionnement du blocage d'extensions :

• Lorsque le serveur ISA reçoit une requête HTTP, il analyse l'URL demandée.

• Si cette URL contient une chaîne de caractère encadré par