Le mécanisme du dépannage

Une bonne compréhension de la manière dont la communication et le caching DNS fonctionnent dans de bonnes conditions, permettra un dépannage plus rapide. Voyons comment le résolveur DNS de Windows procède pour essayer de résoudre un nom DNS en une adresse IP. On le voit figure 2, quand on lui

Lire l'article

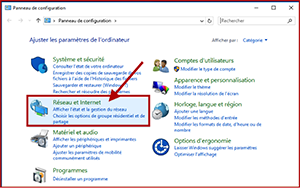

Utilisation et disponibilité du réseau

Les concepteurs de Robocopy ont bien compris que, dans le monde réel, leur utilitaire travaillerait surtout sur des réseaux. Les options /rh, /z et /ipg reflètent ce mode d’utilisation et améliorent considérablement l’utilité de Robocopy.

Lire l'article

NetIQ lance la nouvelle version de son logiciel de gestion de configuration de sécurité

NetIQ vient de lancer la version 5.7 de son gestionnaire de configuration de sécurité NetIQ Secure Configuration Manager (SCM). Elle a pour but de simplifier les initiatives de mise en conformité des systèmes d’information qu’entreprennent les Directions informatiques pour répondre aux exigences de reporting et d’audit demandés par différentes entités.

Tenez-vous prêt !

Le Connecteur Active Directory et d’autres composants tels que le service de mise à jour de destinataires (RUS) effectuent de nombreuses opérations afin de garantir une coopération parfaite entre différents services d’annuaire. De nombreux administrateurs considèrent les fonctionnalités de base d’ADC comme allant de soi. Toutefois, si vous souhaitez comprendre

Lire l'article

Aller au-delà de DDS

Vous venez de voir comment utiliser la Data perspective dans WDSc. C’est un outil de plus à ajouter à votre panoplie d’outillage base de données. À mon avis, System i Navigator possède un ensemble d’outils base de données plus complet. Mais quand vos projets commencent à aller au-delà de DDS

Lire l'article

Premiers pas vers la sécurité

Pour sécuriser un réseau sans fil, vous disposez de trois mécanismes : définir le client et l’AP pour qu’ils se connaissent et utilisent le même SSID non-par défaut, définir l’AP pour permettre la communication uniquement avec des clients dont les adresses MAC sont connues de l’AP, et forcer le client

Lire l'article

Une optimisation à la carte

Le Connecteur Active Directory (ADC) fournit des fonctionnalités robustes pour faciliter le fonctionnement transparent des environnements Exchange 5.5 avec les environnements Exchange 2003. La configuration par défaut d’ADC est adaptée à la majorité des situations, mais vous pouvez l’optimiser afin d’améliorer la synchronisation dans votre environnement spécifique.

Lire l'article

Comprendre le caching

Revenons au processus de résolution de la figure 1, mais en supposant cette fois que le serveur DNS local a déjà examiné l’information du serveur mail pour le domaine example.com quelques minutes avant d’obtenir la requête concernant download.beta.example.com. Dans ce cas, le serveur DNS local sait déjà où trouver le

Lire l'article

Attendre entre les blocs

Enfin, avec l’option /ipg, Robocopy permet de réduire la quantité de bande passante du réseau que l’outil consomme. Comme toutes les routines de copie, Robocopy copie les données par blocs de 64 Ko. En principe, Robocopy envoie un bloc après un autre, sans aucune pause entre eux. En ajoutant l’option

Lire l'article

EMC annonce le rachat de Voyence

EMC Corporation, a annoncé le rachat de la société à capitaux privés Voyence – un éditeur de solutions de gestion du changement et des configurations réseau permettant d’automatiser les processus critiques de suivi du changement, de contrôle de conformité et d’activation.

« L’association d’EMC et de Voyence est

Contrats de connexion et authentification

Pour qu’un contrat de connexion (CA) lise ou écrive des informations d’objets à partir du Service Annuaire Exchange 5.5 ou d’Active Directory, il doit établir une connexion d’authentification aux deux services d’annuaire via LDAP. Afin de spécifier les informations d’identification à employer pour la connexion, cliquez avec le bouton droit

Lire l'article

Créer une perspective personnalisée

Tout d’abord, créez une connexion à votre base de données. Faites un clic droit dans la vue Data Explorer et sélectionnez New Connection, comme le montre la figure 3. Ensuite, nommez votre connexion (figure 4). Puis, définissez le genre de base de données auquel vous voulez vous connecter. Les possibilités

Lire l'article

A vos marques, prêts, migrez

La migration d’une organisation de grande taille n’est jamais aisée. Les meilleurs plans de projet font preuve de souplesse et de dynamisme. Pour créer un plan, vous devez comprendre le mode de fonctionnement de votre organisation. En exploitant les techniques et outils présentés dans cet article et dans l’article «

Lire l'article

Résultats paginés LDAP

Vous pouvez spécifier la taille d’une page que le Connecteur Active Directory est censé recevoir en tant que résultat d’une recherche LDAP. Définissez la valeur Nombre d’entrées de Windows Server par page (Windows Server entries per page) pour Active Directory et Nombre d’entrées de Exchange Server par page (Exchange Server

Lire l'article

Conclusion

Cet article décrit les éléments essentiels à la mise en place de la signature et du chiffrement de messages électroniques. Ces éléments peuvent être mis en place rapidement. La principale difficulté d’une infrastructure PKI d’entreprise est beaucoup plus organisationnelle. Il faut en effet pouvoir mettre en oeuvre les processus de

Lire l'article

Réessayer à partir d’où ?

Les redémarrages file-copy sont un autre dévoreur de bande passante. Supposons que j’aie demandé à Robocopy de copier un fichier PST de 2 Go sur le réseau et que la copie échoue après avoir copié 1,9 Go. Quand Robocopy retente la copie, va-t-il commencer au début du fichier ou à

Lire l'article

Quest Software rachète eXc Software

Quest Software a annoncé le rachat de la société nord-américaine de capital privé eXc Software. Cette acquisition lui permet de compléter son portefeuille de solutions pour étendre les fonctions d’administration de Microsoft System Center aux environnements hétérogènes (Unix, Linux…)

La combinaison des outils Quest et eXc permettent l’ajout

Suppression d’objets pendant la synchronisation

Le Connecteur Active Directory propose plusieurs méthodes de gestion des objets supprimés au cours de la synchronisation. Vous devez comprendre le fonctionnement de ces mécanismes afin d’être certain d’employer l’approche appropriée pour la mise en oeuvre de votre infrastructure ADC. Lorsque vous créez un contrat de connexion (CA), vous pouvez

Lire l'article

Des éléments puissants

J’ai à peine effleuré la puissance que recèlent les éléments de sécurité reconnus Windows. La 2e partie de cet article s’intéressera de plus près aux principals individuels, aux fonctions Windows qui les utilisent et aux conseils sur leur utilisation.

Lire l'article

L’automatisation à la rescousse

Même dans les petites structures, la détermination des relations entre les comptes peut être décourageante. Pour automatiser le processus, j’ai créé le script GBPR.vbs (« group by permissions relationship »). (Pour télécharger ce script, www.itpro.fr Club abonnés) Le script peut s’exécuter sur n’importe quel ordinateur sur lequel est chargé WSH

Lire l'article