Eurêka Solutions lance Datavision

Eurêka Solutions (Groupe Pensez Solutions) annonce la sortie de Datavision, un nouveau module d'Eurêka ERP, son progiciel de gestion intégré généraliste en environnement IBM System i (ex iSeries / AS400). Cette solution de reporting métier permet d’accéder nativement aux données stockées dans la base de données du PGI pour les

Lire l'article

MBInfo

Ensuite, vous avez besoin du programme MBInfo, lequel peut lire les paramètres d’accès par dossier, par boîte aux lettres à partir de la banque d’informations pour les six dossiers principaux (Calendrier, Contacts, Boîte de réception, Journal, Notes et Tâches). MBInfo lit les informations concernant les boîtes aux lettres sur un

Lire l'article

La base de code XP disparaît

Comme Windows XP 64 bit Edition, l’OS Vista est construit sur la base de code Windows 2003 plutôt que sur l’ancienne base de code XP. En plus d’intégrer les dernières mises à jour et correctifs de sécurité de Microsoft, la base de code Windows 2003 donne à Vista, en 32

Lire l'article

Dell et Citrix, partenaires pour la simplification de la virtualisation

Citrix Systems et Dell annoncent un partenariat visant à faire de la technologie de virtualisation une réalité pour les entreprises de toute taille. En proposant prochainement la solution Citrix XenServer OEM Edition sur les serveurs Dell PowerEdge, les deux partenaires apporteront aux millions de clients Dell à travers le monde

Lire l'article

Archivage et gestion des documents

Les termes archivage et conformité sont souvent employés à tort pour désigner la même chose. Le déploiement d’un archivage des courriers électroniques constitue l’une des tâches de mise en conformité les plus importantes que vous pouvez réaliser, mais elle est loin de suffire pour aboutir à ladite conformité. Dans sa

Lire l'article

Nslookup

Dès lors qu’on sait comment fonctionne une requête DNS et comment le résolveur DNS envoie les requêtes DNS vers ses divers adaptateurs de réseau, on peut commencer à travailler avec l’utilitaire ligne de commande Nslookup. C’est vraiment le couteau de l’armée suisse de la résolution et du dépannage DNS.

Kit d’administration Windows PowerShell

Microsoft Press vient de sortir le kit d’administration de Windows PowerShell, le nouveau langage de script pour Microsoft Exchange 2007. Edité en France par Dunod, ce livre écrit par Ed Wilson fournit aux lecteurs les outils nécessaires pour automatiser la configuration, le déploiement et la gestion de machine Windows. L’ouvrage

Lire l'article

ASG a présenté ses solutions pour Microsoft SharePoint

ASG Software Solutions, le créateur de la Business Service Platform, a présenté au cours du Microsoft TechEd IT Forum de Barcelone, ses solutions pour Microsoft SharePoint. « Nous avons produit des avancées qui permettent à nos clients de créer, de gérer, de stocker et de retrouver toutes sortes d’informations indépendamment

Lire l'article

Transfert des boîtes aux lettres associées

Pour réussir la migration, vous devez planifier le transfert des boîtes aux lettres associées ensemble. Ainsi, vous devez trouver un moyen de déterminer lesquelles sont associées. Il est relativement aisé de trouver les associations de boîtes aux lettres « particulièrement visibles », notamment entre la boîte aux lettres de votre

Lire l'article

Monad disparaît

Monad, la mise à jour de scripting pour Windows, longtemps attendue et plutôt sympa, était aussi attendue avec Vista. Mais aujourd’hui, Monad fait partie d’un autre calendrier de releases qui, inexplicablement, coïncide avec la nouvelle release d’Exchange. Si ce nouveau calendrier permet à Monad d’être disponible pour Windows Server 2003,

Lire l'article

Détecter les AP voyous

On l’a vu, les AP voyous peuvent présenter un risque pour l’entreprise. Mais les avantages qu’offre un AP plus la facilité d’installation (particulièrement celle qui se contente des paramètres de configuration par défaut) font qu’il est très probable que quelque part, à un moment donné, quelqu’un en déploiera un sur

Lire l'article

Inventaires du matériel.

Même si vous effectuez déjà probablement cette tâche, vous devez compiler un inventaire actualisé de tous les matériels, y compris des périphériques sans fil tels que les ordinateurs de poche BlackBerry et assistants personnels utilisés dans votre environnement. Comme de nombreux périphériques contiennent un cache de messagerie, il vous faudra

Lire l'article

Situations multiserveur/multi-adaptateur

Revenons à l’organigramme de la figure 2. Nous avons vu ce qui se passe quand le cache local peut résoudre une requête. Mais, s’il ne le peut pas, comment le processus de résolution continue-t-il ? Windows continue le processus de résolution de noms en émettant une requête DNS récursive vers

Lire l'article

La Sécurité à tous les niveaux

Deuxième grand pôle qui sera abordé au cours des Microsoft TechDays 2008, la Sécurité. Les visiteurs pourront trouver toutes les réponses à leurs questions. Sur l’aspect Développement, le thème du Threat Modeling, c'est-à-dire, l’analyse des menaces en mode projet, sera traité sous forme de sessions interactives. D’autres exposés parleront des

Lire l'article

L’éditeur ASP64 annonce le lancement de NasPack

ASP64 a annoncé la mise en fonction de « NasPack », un serveur de stockage permettant de combiner les fonctions de serveur stockage local à des sauvegardes externalisées « DataPack » dans des centres sécurisés. De plus, ASP64 indique que la chaine de sauvegarde est auto-surveillée par le système, permettant

Lire l'article

Evaluation des accès

Maintenant que vous connaissez le contexte des accès des utilisateurs aux boîtes aux lettres, vous pouvez voir que les autorisations peuvent créer une relation étroite entre les boîtes aux lettres. Lorsque ce type de relation existe, j’utilise le qualificatif associées.

Il est important que les boîtes aux lettres

Des contrôles faciles

AccessEnum est un outil simple mais puissant permettant de tester les paramètres de sécurité des systèmes participant au réseau. Les quelques minutes que vous consacrerez aux scans et à la recherche des défauts de configuration potentiellement dangereux, peuvent vous éviter la dure épreuve qu’entraîne une faille du système de sécurité.

Lire l'article

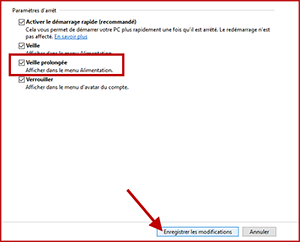

Configuration des clients Windows

Avec Windows Server 2003 et Windows XP il est facile de configurer un client pour qu’il utilise des réseaux sans fil, particulièrement ceux qui utilisent WEP. Microsoft a introduit le service Wireless Zero Configuration dans XP et l’a appelé le service Wireless Configuration dans Windows 2003. En action, le service

Lire l'article

Inventaires des fichiers de dossiers personnels (PST).

Les utilisateurs finaux créent des fichiers de dossiers personnels (.PST) à moins que vous ayez bloqué cette fonctionnalité. Connaissez-vous l’emplacement de tous les fichiers PST dans votre environnement ? Pour le trouver, vous pouvez commencer par exécuter la commande Dir suivante, laquelle génère une liste de tous les fichiers PST

Lire l'article

Comprendre les hôtes

Si le cache est parfois un boulet, il peut aussi être très utile. Souvenons-nous qu’il contient à la fois des copies cachées des enregistrements qui ont été résolus et des entrées statiques définies dans le fichier hôtes sur votre système local. J’ai constaté que le fichier hôtes était utile pour

Lire l'article