Satya Nadella est le nouveau CEO de Microsoft

Après plusieurs mois passés à chercher le successeur de Steve Ballmer, le conseil d’administration a fini par arrêter son choix.

Lire l'article

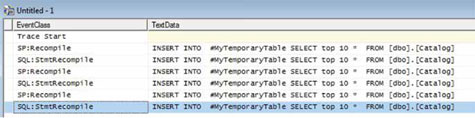

Statistiques de distribution : clé de la performance

Comme je l’ai mentionné préalablement, aucune statistique de distribution n’est créée (et à fortiori maintenue) sur une variable de type table.

Lire l'article

Top 5 des configurations de sécurité à ne pas faire pour un Administrateur Système

Il n’est pas rare de constater plusieurs mauvaises pratiques en place au sein des différents systèmes d’information qu’il m’a été amené d’approcher.

Lire l'article

Windows XP : Dell veut accélèrer les migrations avec son appliance Kace

Dell dévoile une nouvelle version de son appliance Kace K2000.

Lire l'article

IBM Kenexa Talent Suit : Du Big Data dans la gestion RH

IBM tient en ce moment à Orlando sa conférence Connect 2014.

Lire l'article

Apache requêtes et réponses : vue d’ensemble

À ce stade, il est intéressant de voir exactement comment les requêtes et les réponses sont traitées côté serveur.

Lire l'article

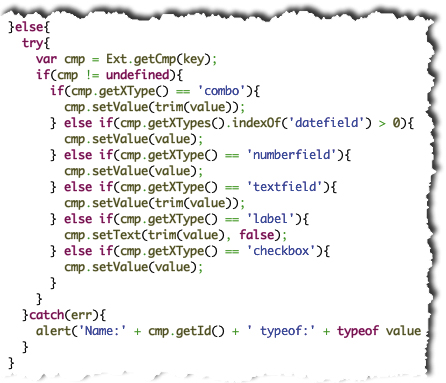

Profils de conception familiers

Lorsqu’on configure des choses en Ext JS, on retrouve en partie les mêmes profils et concepts que ceux des objets DDS for *DSPF.

Lire l'article

OpenRPGUI : introduction

OpenRPGUI et Ext JS contribuent à la modernisation des applications

Lire l'article

Quick Software, Gestion et sécurité des données sur IBM i

Gérer et protéger la donnée sur IBM i. Deux missions critiques pour les clients qui exploitent les 150 000 serveurs IBM i actifs dans le monde.

Lire l'article

Accenture en tête sur la TMA

Accenture a atteint la première place du classement PAC (Pierre Audouin Consultants) des prestataires de Tierce Maintenance Applicative (TMA) en France, en Allemagne et en Royaume-Uni.

Lire l'article

La sécurité à l’épreuve de l’internet des objets

Après l’acquisition de SourceFire par Cisco l’été dernier pour 2,7 milliards de dollars et celui de Mandiant par FireEye ce mois-ci pour plus d’un milliard, Palo Alto Networks a annoncé le 6 janvier dernier le rachat de Morta Security.

Lire l'article

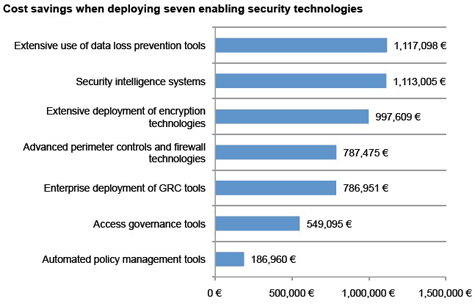

Combien coûte la cybercriminalité ?

4 millions d'euros. C'est en moyenne ce que coûtent les cyberattaques aux moyennes et grandes entreprises françaises sur une seule année.

Lire l'article

Comment migrer vers SharePoint 2013 ?

S’il existe plusieurs façons de migrer, compte tenu du nombre de sources potentielles, une des erreurs à ne pas commettre est de négliger l’apport des outils tiers.

Lire l'article

Migrer vers SharePoint 2013 : les questions à se poser avant de migrer

Les 7 questions à se poser avant de lancer sa migration vers SharePoint 2013.

Lire l'article

2014-2017 : les ambitions de Bull

Bull lance son opération « One Bull », plan de développement pour ces trois prochaines années.

Lire l'article

La cybersécurité à l’aune de Prism

Le FIC prend de plus en plus d’ampleur. Plus de 3 000 personnes étaient présentes mardi 21 janvier au Grand Palais de Lille, pour la 6e édition du Forum International de la Cybersécurité.

Lire l'article

L’EPITA lance sa formation Securesphere

L’Epita renforce son rôle de centre de formation continue.

Lire l'article

Palo Alto Networks certifiée par l’ANSSI

Du nouveau dans le domaine de la sécurité des entreprises et des pare-feu de nouvelle génération avec la certification de Palo Alto Networks.

Lire l'article