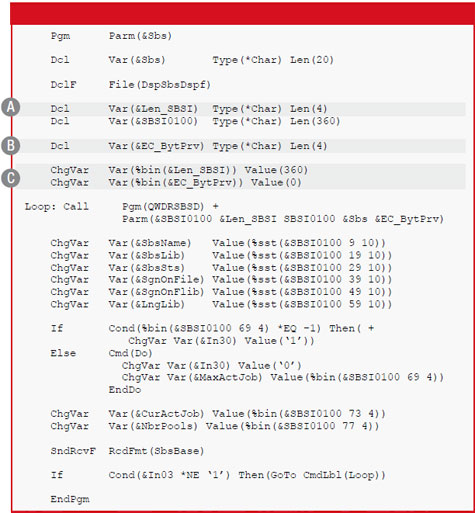

CL en version 2

Si vous aviez entrepris d’écrire l’application DSPSBSDFN à l’aide des seules possibilités CL de la V2R1, vous n’y seriez probablement pas parvenu.

Lire l'article

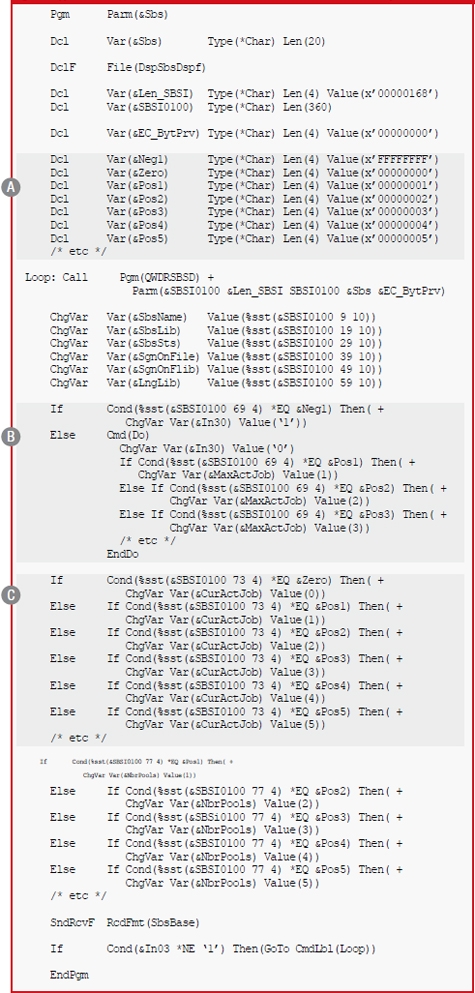

Techniques de programmation CL modernes : structures de données

Écrivez et maintenez les applications CL plus rapidement que jamais

Lire l'article

Metsys, la transformation numérique se situe à tous les niveaux

Metsys, société de services autour des infrastructures Microsoft, accompagne les clients de bout en bout.

Lire l'article

Les grandes entreprises entament leur transformation

Éclairage sur les opportunités et challenges auxquels les grandes entreprises sont confrontées quotidiennement.

Lire l'article

Microsoft annonce Dynamics AX 2012 R3

Lors du salon Convergence à Atlanta, Microsoft a dévoilé la toute dernière génération de son offre ERP : Microsoft Dynamics AX 2012 R3.

Lire l'article

IBM crée un championnat mondial de développement sur mainframe

Le mainframe d’IBM a 50 ans cette année. IBM profite de l’occasion pour donner une nouvelle dimension à son concours « Master the Mainframe ».

Lire l'article

Top 5 des configurations de sécurité à mettre en place

Lorsque l’on a à sa charge la gestion d’un parc informatique, il n’est pas forcément simple de prendre du recul et faire les bons choix en termes d’architecture ou de solution permettant de pérenniser l’existant.

Lire l'article

InterAct, Guide de fonctionnement

Sa mise en œuvre est simple et ne demande pas un nombre de ressources élevée.

Lire l'article

Avitis InterAct : une solution à la carte

L’un des avantages de cette application est sa conception modulaire qui permet de créer une offre qui colle au plus près des besoins, contraintes et axes de développement de l’entreprise.

Lire l'article

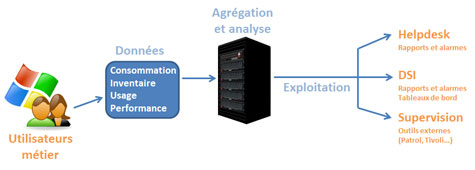

Mesurer l’expérience utilisateur sur poste Windows

Après une époque, où l’intérêt apporté à l’outil de production de l’utilisateur n’était pas une priorité, le poste de travail est, depuis quelques années, un des centres d’attention des DSI.

Lire l'article

Définir la stratégie d’usage des mobiles

Après avoir bien compris les risques de l’informatique mobile et comment les contrer, il convient d’établir une stratégie, c’est-à-dire des règles et procédures encadrant l’usage des mobiles.

Lire l'article

Mesures de sécurité pour environnements mobiles BYOD

La première mesure à prendre pour obtenir un environnement mobile sûr, est de limiter la diversité des appareils à protéger.

Lire l'article

BYOD, Mobilité et responsabilités légales

Pourtant, de nombreux DSI balaient d’un revers de main ces risques en déclarant : «Ce que nous avons n’intéresse personne, et nous ne sommes régis par aucune règle de gouvernance. La divulgation éventuelle de nos données n’aura pas de graves conséquences.»

Lire l'article

Sécurité et exposition des terminaux mobiles

Les appareils mobiles et leurs données courent trois risques majeurs : perte de contrôle, écoute clandestine et intrusion.

Lire l'article

Migration Windows XP : « L’application est la partie la plus importante »

De la virtualisation au cloud, de l’infrastructure VDI à l’application « as-a-Service », les transformations sont nombreuses dans le monde des IT Pros.

Lire l'article

Stockage, La gestion des partitions

La seconde problématique est plus spécifique et plus technique.

Lire l'article

Stockage, au cœur des migrations

En savoir un peu plus sur la migration du stockage, retour sur le sujet avec Gabriel Chadeau, Directeur Commercial et Anne-Elisabeth Caillot, Architecte Solutions & Business Development EMEA chez Vision Solutions. Éclairage.

Lire l'article

Le mainframe supporte 13 % du PIB français

IBM et IDC présentent les résultats de leur étude sur l’impact du mainframe en France.

Lire l'article

Le développeur doit participer aux décisions au plus haut niveau

Jean Ferré dirige la division Développeurs, Plateforme et Ecosystème (DPE) de Microsoft.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs