Varbinary(max) à la rescousse

En examinant le nom de classe SqlType, vous pouvez souvent établir facilement la correspondance entre la classe et le type de données SQL Server associé (par ex., SqlMoney, SqlInt32). Comme les données compressées sont du type binaire, elles sont stockées dans le nouveau type varbinary(max), lequel est mappé avec le

Lire l'article

9. Examiner le journal IKE

Si toutes les stratégies ci-dessus ne règlent pas le problème IKE, il faudra peut-être entrer un peu plus dans le détail. À ce stade, il vous faudra une bonne connaissance de Internet Security Association et Key Management Protocol (ISAKMP) RFC 2408 et IKE RFC 2409. Vous pouvez valider le suivi

Lire l'article

Le module logique d’affichage (ou « view)

Dans cet exemple, je travaille avec un programme à écran passif. La logique d’affichage est simple : elle accepte des paramètres pour les divers éléments que l’utilisateur peut modifier, ainsi que des indicateurs qui représentent les diverses fonctions que l’utilisateur peut demander. La figure 8 démontre une routine servant à

Lire l'article

Exchange 2007, conçu pour la mobilité

Dès sa conception, Exchange 2007 a été pensé pour répondre aux besoins en termes de mobilité. La richesse fonctionnelle dans ce domaine démontre bien la prise en compte de ces besoins. Par défaut, lors de l’installation du rôle de serveur d'accès au sein d’une architecture Exchange Server 2007, Microsoft Exchange

Lire l'article

Administration facile

CLM offre un point d’administration unique pour la gestion des certificats, des cartes intelligentes et des jetons USB. A partir de l’interface de gestion sur le Web CLM (présentée en figure 1), vous pouvez gérer le cycle de vie des certificats et des cartes intelligentes des utilisateurs définis dans votre

Lire l'article

Mais où est donc le modèle « Travailler avec » ?

Il est regrettable qu’il n’y ait jamais eu une bonne collection de modèles pour applications sur écran passifs classiques, comme un modèle d’affichage Work with List. Il y a bien eu quelques tentatives, telles que la vénérable série « Blueprint » d’articles System iNEWS écrite à l’origine par Wayne Madden

Lire l'article

Identifier et répondre aux menaces sur SQL Server

LogRhythm vient de sortir la dernière version de sa solution de sécurité LogRhythm 4.0. La nouvelle version collecte, analyse et émet des alertes ainsi que des reporting sur les logs à partir des bases de données compatibles ODBC. LogRhythm 4.0 collecte aussi des données depuis les

Lire l'article

Exemples de projets de compression

Vous pouvez télécharger trois exemples de projets .NET à partir du site Web SQL Server Magazine (http:// www.itpro.fr, Club Abonnés), afin de voir comment employer l’espace de noms System.IO.Compression pour compresser et décompresser des données au sein de SQL Server 2005 ou dans une application Windows Forms standard. Ces exemples

Lire l'article

8. Vérifier si tout le monde utilise la stratégie client

Les administrateurs débutants avec IPsec appliquent parfois la stratégie client (Respond Only) par défaut à tous les ordinateurs du réseau, puis s’étonnent que rien ne soit crypté. Pour que les stratégies IPsec entrent en vigueur, l’un des partenaires a besoin d’une stratégie qui demande ou nécessite l’utilisation d’IPsec. Si tous

Lire l'article

Traitement des erreurs

Chaque module que j’écris a une sousprocédure SetError() appelée par des routines internes pour définir deux champs : un numéro d’erreur (utile pour des programmes qui veulent traiter certaines situations) et un message d’erreur (utile pour informer l’utilisateur). Le renvoi B en figure 3 démontre comment j’appelle l’une de ces

Lire l'article

SQL Server 2005 Edition Express gratuit !

SQL Server 2005 Edition Express est disponible gratuitement. Simple d'utilisation et facile à prendre en main ce logiciel permet de créer des applications dynamiques. Une visite guidée permet aux utilisateurs d'apprendre à utiliser cette solution.

Lire l'article

Conclusion

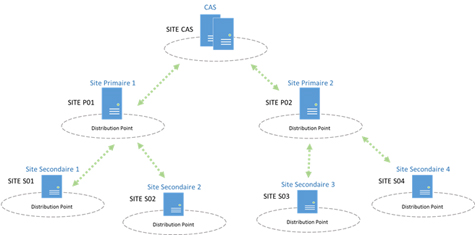

Exchange 2007 a profondément changé la façon de router les messages à l’intérieur de l’organisation. Cela vous semble peut-être trop lié à l’architecture Active Directory, mais dans la majorité des cas, les études qui étaient réalisées pour le routage d’Exchange 2000 ou d’Exchange 2003 étaient proches des études de réplications

Lire l'article

Modèles à différents niveaux

Les modèles présentés dans les livres expliquent principalement comment concevoir des ensembles de classes interactifs de manière à offrir beaucoup de souplesse et à réduire les conséquences sur le code, quand de nouveaux types d’objets ou de nouvelles opérations viennent s’ajouter à une application. Voyons un autre exemple. Le modèle

Lire l'article

Le WIMA 2008 ouvrira ses portes à Monaco

Du 28 au 29 avril se tiendra à Monaco l’édition 2008 du salon du WIMA. Il s’agit de l’évènement européen qui réunit les développeurs, les intégrateurs de systèmes et de solutions, industriels et les prestataires de services autours des applications de système multimédia d’information sans fils. --> Lire l'article

Une conférence sur les challenges du nomadisme

Microsoft et l’éditeur de solution de sécurité SkyRecon tiendront une conférence sur les défis de la sécurité dans les nouvelles pratiques « nomades », le mardi 27 mai. La conférence portera plus précisément sur la mise en conformité et les contrôles des postes de travails et des périphériques amenés à

Lire l'article

7. Analyser les problèmes d’authentification par certificats

Si l’authentification par certificats vous crée des soucis, trois causes sont possibles : le certificat n’est pas installé, le certificat a expiré, ou la vérification de CRL (Certificate Revocation List) ne s’effectue pas. La période de certificat par défaut d’un certificat IPsec est de deux ans, assez pour que la

Lire l'article

Module de logique de gestion (ou « modèle ») (suite)

La figure 3 démontre le chargement en mémoire des données d’un client. Chaque routine de mon programme de service suit un modèle semblable à celui de la figure 3 :

1. Appeler la procédure Init() pour initialiser le module, dans le cas où cela n’a pas déjà été

Protection des serveurs physiques et virtuels

Sonasoft a annoncé la sortie de la dernière version de SonaSafe for SQL Server. Cette solution de sécurité protège les données présentes sur les serveurs virtuel Microsoft Exchange, sans affecter les performances. Ce produit permet aussi la sauvegarde et la

Lire l'article

5) Activation des filtres anti-spam

Exchange Exchange 2007 dispose de toute une série de filtres antispam au niveau du flux SMTP. Ces filtres sont présents par défaut sur les serveurs EDGE. Les mêmes filtres peuvent être activés au niveau des serveurs HUB, mais avant, il faut les installer. Pour cela, il faut lancer la console

Lire l'article

De quoi est fait un modèle de conception ?

A l’exemple d’Alexander, la plupart des collections de modèles de conception utilisent un profil homogène pour documenter les modèles. Chaque modèle est identifié par un nom qui suggère son but et une description du problème ou du souci de conception que le modèle est chargé de traiter.

L’information

Les plus consultés sur iTPro.fr

- Stimuler l’innovation durable grâce à la transformation numérique et aux principes ESG

- Retour au bureau avec Copilot M365

- Les entreprises optent pour des solutions durables

- Le rôle clé du no-code/low-code dans la transformation numérique

- Le rôle de l’intelligence Artificielle dans le Cloud Computing