Ai-je vraiment besoin de tout cela ?

Peut-être pas. Le principal mérite des modèles modulaires dans la conception d’un programme est de séparer la logique d’affichage de la logique de gestion. Dans cet exemple, je tiens la logique contrôleur séparée, mais ce n’est pas nécessaire. D’après mon expérience, vous conservez environ 95 % des avantages d’un design

Lire l'article

La multiplication des terminaux

Lors du choix de la solution de Mobilité avec Microsoft Exchange Server 2003 ou 2007, il est logique de se poser la question de savoir quelle sorte de dispositif il est possible d’utiliser afin de tirer profit de la plupart de ces fonctionnalités. Le choix est vaste, et ce n’est

Lire l'article

Architecture et composantes

CLM est une application Web à plusieurs niveaux qui tire parti de différents serveurs et services d’infrastructure Microsoft. CLM doit être installé sur une plate-forme Windows Server 2003 ou ultérieure. Côté serveur Web, CLM a besoin d’un serveur d’applications Microsoft IIS 6.0 ou version ultérieure possédant Microsoft .NET Framework 1.1.

Lire l'article

.Net Framework 3.0 ouWinFX: la nouvelle génération d’applications

.Net Framework 3.0 est un nouveau modèle de programmation (reposant sur le code managé) qui permet à tout développeur de créer rapidement des applications tirant parti de systèmes graphiques et de présentations avancés. Son objectif ? Favoriser l’émergence d’une nouvelle génération d’applications, caractérisée par une ergonomie et un visuel de

Lire l'article

Les recherches avec SharePoint Portal Server

Portal Server propose des fonctionnalités de recherche de niveau entreprise. Même si l’architecture d’indexation sous-jacente n’a pas beaucoup changé depuis SharePoint Portal Server 2001, son évolutivité, ses performances, sa gérabilité, son utilisabilité et son accessibilité ont été considérablement améliorées. D

’emblée, Portal Server fournit des gestionnaires de protocole pour

Windows Serveur 2008 et Visual Studio 2008 ne sont pas en reste.

Découvrez l'interview de Alain Le Hégarat, chef de produit Windows Server, qui revient sur les évolutions de Windows Server, ainsi que celle de Blaise Vignon, chef de produit Visual Studio, qui nous explique comment cette plateforme de développement, s’est imposé au fil

Lire l'article

L’assemblage du puzzle

Vous connaissez désormais les rudiments de la création d’une fonction définie par l’utilisateur (UDF) .NET. Examinons maintenant le troisième exemple développé à votre intention. A partir des fichiers de projet disponibles sur le Web, ouvrez le fichier WindowsAppTestCompression.sln, dans lequel vous trouverez les projets d’application servant à insérer et récupérer

Lire l'article

Attention à la personnalisation

Les stratégies IPsec livrées avec Windows 2003 fonctionnent généralement d’emblée. Ce n’est que quand vous commencez à les personnaliser pour utiliser l’authentification par certificats ou par clé partagée que les choses se gâtent. Si vous voulez modifier la façon dont IPsec authentifie, il vaut mieux créer une nouvelle stratégie qu’en

Lire l'article

La logique contrôleur

La logique contrôleur vient lier l’ensemble. La figure 9 montre la partie de la logique contrôleur qui affiche le premier écran, celui qui demande le numéro du client. Il appelle la logique d’affichage pour obtenir le numéro du client, puis la logique de gestion pour le valider et charger le

Lire l'article

Exchange ActiveSync et la sécurité

ActiveSync Exchange peut être configuré pour utiliser un chiffrement SSL (Secure Sockets Layer) lors des communications entre le serveur Exchange et le périphérique mobile client. Du côté des certificats, Windows Mobile 6 permet l’utilisation d’un certificat auto-signé, d’un certificat issu d'une infrastructure à clé publique reconnue, ou d’un certificat commercial.

Lire l'article

Souplesse

Microsoft Singularity : l’après Windows

Singularity est né du désir des chercheurs de Microsoft il y a deux ans de ne répondre qu'à une seule question: « À quoi ressemblerait un système d'exploitation axé sur la fiabilité et construit à partir de rien », peut-on lire sur le site de la division de recherche de

Lire l'article

Les recherches avec SharePoint Services

SharePoint Services repose sur l’indexation en texte intégral de SQL Server, laquelle interagit à son tour avec MSSearch. Ainsi, les possibilités de recherche offertes par Share- Point Services aux sites d’équipe sont limitées aux possibilités de l’indexation en texte intégral de SQL Server. Un prérequis pour activer la recherche au

Lire l'article

Varbinary(max) à la rescousse

En examinant le nom de classe SqlType, vous pouvez souvent établir facilement la correspondance entre la classe et le type de données SQL Server associé (par ex., SqlMoney, SqlInt32). Comme les données compressées sont du type binaire, elles sont stockées dans le nouveau type varbinary(max), lequel est mappé avec le

Lire l'article

9. Examiner le journal IKE

Si toutes les stratégies ci-dessus ne règlent pas le problème IKE, il faudra peut-être entrer un peu plus dans le détail. À ce stade, il vous faudra une bonne connaissance de Internet Security Association et Key Management Protocol (ISAKMP) RFC 2408 et IKE RFC 2409. Vous pouvez valider le suivi

Lire l'article

Le module logique d’affichage (ou « view)

Dans cet exemple, je travaille avec un programme à écran passif. La logique d’affichage est simple : elle accepte des paramètres pour les divers éléments que l’utilisateur peut modifier, ainsi que des indicateurs qui représentent les diverses fonctions que l’utilisateur peut demander. La figure 8 démontre une routine servant à

Lire l'article

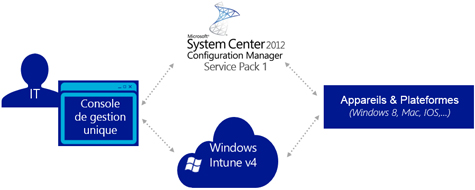

Exchange 2007, conçu pour la mobilité

Dès sa conception, Exchange 2007 a été pensé pour répondre aux besoins en termes de mobilité. La richesse fonctionnelle dans ce domaine démontre bien la prise en compte de ces besoins. Par défaut, lors de l’installation du rôle de serveur d'accès au sein d’une architecture Exchange Server 2007, Microsoft Exchange

Lire l'article

Administration facile

CLM offre un point d’administration unique pour la gestion des certificats, des cartes intelligentes et des jetons USB. A partir de l’interface de gestion sur le Web CLM (présentée en figure 1), vous pouvez gérer le cycle de vie des certificats et des cartes intelligentes des utilisateurs définis dans votre

Lire l'article

Mais où est donc le modèle « Travailler avec » ?

Il est regrettable qu’il n’y ait jamais eu une bonne collection de modèles pour applications sur écran passifs classiques, comme un modèle d’affichage Work with List. Il y a bien eu quelques tentatives, telles que la vénérable série « Blueprint » d’articles System iNEWS écrite à l’origine par Wayne Madden

Lire l'article

Identifier et répondre aux menaces sur SQL Server

LogRhythm vient de sortir la dernière version de sa solution de sécurité LogRhythm 4.0. La nouvelle version collecte, analyse et émet des alertes ainsi que des reporting sur les logs à partir des bases de données compatibles ODBC. LogRhythm 4.0 collecte aussi des données depuis les

Lire l'articleLes plus consultés sur iTPro.fr

- Stimuler l’innovation durable grâce à la transformation numérique et aux principes ESG

- Retour au bureau avec Copilot M365

- Les entreprises optent pour des solutions durables

- Le rôle clé du no-code/low-code dans la transformation numérique

- Le rôle de l’intelligence Artificielle dans le Cloud Computing