Filtrage des destinataires

Une dernière technique que nous allons aborder ici est le filtrage des destinataires. Cette opération a lieu au début de la conversation SMTP. Autrement dit, un message peut être rejeté avant l’envoi du corps du message au serveur, ce qui présente l’avantage de préserver les ressources car le serveur ne

Lire l'article

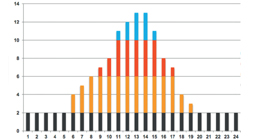

2.4 – Répartition des données

Quelques astuces supplémentaires nous permettent de gagner encore plus de temps :

• En prenant un disque très largement surdimensionné on bénéficie encore plus de cet effet vitesse de rotation.

• En dédiant un disque uniquement aux données et un autre au journal vous paralléliserez les lectures et écritures,

Le SP3 de Windows XP est disponible

Les utilisateurs de Windows XP vont pouvoir télécharger le Service Pack 3, disponible à cette adresse depuis le 6 mai. Vous pouvez aussi le télécharger depuis Microsoft Windows Update à cette adresse (uniquement disponible avec IE). Pour la petite histoire, Microsoft devait rendre le

Lire l'article

Caractères parasites dans le paramètre d’un programme

Q : Chaque fois qu’il y a un long paramètre dans mon programme, des caractères parasites et incohérents apparaissent après un certain point. Vous pouvez reproduire le problème en exécutant le programme de la figure 1. Pouvez-vous expliquer ce qui ne va pas et comment y

Lire l'article

ETAPE 2. Construire la plate-forme mobile

En possession du chariot, du matériel et du logiciel nécessaires, vous pouvez construire la plateforme mobile. Commencez par charger Windows 2003 Enterprise Edition SP1 sur le serveur. Je suppose que vous avez chargé auparavant les OS Windows, aussi je ne donnerai pas d’instructions à ce sujet. (Si vous avez besoin

Lire l'article

Formats d’adresse atypiques

Un autre moyen de contrer les attaques DHA consiste à employer des formats de messagerie atypiques. Par exemple, j’ai vu des entreprises inclure l’année de naissance des employés dans leur adresse électronique. Si Jean Dupuis est né en 1973, il peut se voir affecter une adresse électronique telle que jdupuis73@contoso.com.

Lire l'article

2.3 – La fragmentation physique

Car l’autre phénomène désagréable et auquel il est difficile de remédier, c’est la fragmentation physique du fichier. Lorsque l’on crée un fichier, quel qu’il soit, il est ordinairement créé avec une taille minime, en fait la plus petite taille possible en regard des données à y stocker. Si ce fichier

Lire l'article

Syntaxe de commandes avec BCDEdit.exe

Voyons maintenant la syntaxe des commandes lancées à partir d’une invite de commandes en tant qu’Administrateur : BCDEdit.exe /Command [Paramètre1] [Paramètre2]… BCDEdit / ? affiche les commandes disponibles.

BCDEdit / ? command où command est le nom de la commande dont on désire connaître les paramètres associés.

BCDEdit

Tester des BITS avec RPG en format libre

Q: Je lis un fichier dans un programme RPG en format libre dont un champ est appelé YSTATI, c’est un champ caractère d’un octet de long. J’aimerais faire quelque chose de particulier quand le huitième bit est activé (on). Comment puis-je tester la valeur d’un bit

Lire l'article

Installation et la configuration d’iSeries Access for Web

Q : En quoi cela affecte-t-il l’installation et la configuration d’iSeries Access for Web (produit 5722- XH2) ?

R : En utilisant le serveur d’applications intégré, vous n’avez pas à installer et à configurer le serveur HTTP ou un

Envoi de faux rapports NDR

Certaines applications antispam sont en fait capables de produire de faux rapports de non-remise, lesquels peuvent servir à défendre une organisation contre une multitude de spams. L’application antispam contient tous les filtres habituels (par ex. mot clé, liste noire, algorithme de Bayes).

Si un des filtres détecte un

2.2 – Vitesse de rotation et stratégie de fichiers

Nous savons que le fichier contenant les données ira toujours en croissance. Rares sont les bases de données dont le volume des données stocké diminue au fil du temps. De plus en organisant ses tables de la manière la plus intelligente qui soit (clefs cluster sur des colonnes auto incrément

Lire l'article

Les outils pour Boot Configuration Data

Les données de cette BCD ne sont pas accessibles directement; elles y sont stockées de manière binaire. Elles ne peuvent donc être modifiées que par les outils qui ont été prévus pour cela.

• On peut modifier sommairement l’environnement de démarrage depuis le panneau de configuration par les fonctions

Pourquoi ne pouvez-vous pas spécifier LIB/OBJ dans une variable ?

A votre avis, pourquoi est-il nécessaire de compiler un programme CL ? Tout simplement parce que CL supporte des variables. Sous le capot, chaque variable est en réalité une référence à une zone de mémoire différente où l’ordinateur stocke toute son information. Dans un programme CL, la commande doit

Lire l'article

Web Enablement

Q : Quelle est le Web Enablement pour le produit i5/OS et en quoi a-t-il été amélioré ?

R : Le produit offre une simplification du packaging, de l’installation et de la configuration. Et aussi des aides pour

Lire l'article

Désactivation des rapports de non-remise

Le processus d’envoi de grands nombres d’accusés de réception peut affecter les ressources système disponibles et il en va de même pour les rapports de non-remise (NDR). Une attaque DHA envoie des messages à des milliers (voire des millions) de boîtes aux lettres inexistantes. L’incidence de ces messages sur votre

Lire l'article

2.1 – La vitesse de rotation

En fait des SGBDR comme SQL Server sont capables de rechercher et réserver sur le disque les meilleurs emplacements de stockage d’un fichier afin de minimiser les temps d’accès, pour peu qu’on leur demande. Par défaut, lorsque vous créez une base de données, SQL Server créé deux petits fichiers :

Lire l'article

Boot Configuration Data en détail

Jugé trop vulnérable aux attaques malveillantes par Microsoft, le fichier texte Boot.ini contenant les paramètres de démarrage des systèmes Windows actuels est supprimé. Windows Vista ainsi que les versions suivantes puisent leurs informations de démarrage dans une clé de la base de registres appelée BCD située dans la ruche HKLM:

Lire l'article

1.5 Conclusion

Au début de cet article, je vous ai parlé de l’effet cache : tant que les données restent modestes, les performances sont excellentes. Dès que le volume s’accroît de manière importante, il se peut qu’à un moment donné les performances chutent de manière spectaculaire. Pourquoi ? Tout simplement parce que

Lire l'article

Quelles améliorations pour iSeries Access for Web ?

Q : En octobre 2006, quelques améliorations de Web Enablement ont été annoncées pour System i, en matière d’accès au Web. En quoi ces améliorations concernent-elles iSeries Access for Web ?

R : Deux nouvelles options permettent de