Nouvelle solution de virtualisation de Nortel

Nortel a présenté sa nouvelle solution de virtualisation réseau permettant de relier relier de nombreux éléments réseau - précédemment isolés - pour les exploiter au maximum de leur potentiel " individuel " et " collectif ". En mutualisant les ressources réseau, y compris celles de réseaux isolés, la

Lire l'article

Valeurs NULL et types de données

Un modèle de données contribue à garantir la validation intelligente des données de deux manières.

Premièrement, il peut vous aider à décider si un attribut est nécessaire. Si c’est le cas, vous pouvez forcer le schéma à rejeter les valeurs NULL en définissant l’attribut à NOT NULL. De

Les paramètres souples à l’oeuvre !

Un de mes clients a un programme qui génère divers types de lettres destinées à la clientèle. Pour obtenir une lettre, l’utilisateur fournit un numéro de client et un nom de lettre. Au lieu de créer un écran spécialisé pour cette requête, mon client se servait de l’utilitaire de paramètres

Lire l'article

Mises en garde concernant l’utilisation des cookies

Le stockage des données de session dans une base de données SQL et leur récupération au moyen d’un cookie utilisateur présentent des avantages et des inconvénients. L’avantage principal est que vous pouvez rendre facilement les données de session persistantes sans recourir à des variables mémoire volatiles, fortement consommatrices de ressources.

Lire l'article

3. Utilisez l’extension .cmd pour les scripts shell

Cmd.exe Les fichiers batch Command.com requièrent l’extension de fichier .bat. Cmd.exe peut aussi utiliser l’extension .bat, mais dans le langage script plus puissant de Cmd.exe, beaucoup de commandes ne sont pas compatibles avec Command. com.

Ainsi, un fichier .bat destiné à fonctionner avec Cmd.exe risque d’échouer si un

NetIQ Secure Configuration Manager est certifié par le NIAP

NetIQ Corporation a annoncé que NetIQ(r) Secure Configuration Manager a été officiellement certifié par le NIAP (National Information Assurance Partnership).

Cette certification garantit aux administrations fédérales américaines et aux grandes entreprises que NetIQ Secure Configuration Manager répond aux exigences les plus élevées de l'industrie en matière d'administration

Conclusion intermédiaire

A la lecture de cet article, vous commencez sans doute à vous dire qu’il va falloir que vous récupériez la version d’évaluation pour commencer à faire quelques maquettes car les fonctionnalités décrites précédemment excitent votre curiosité. Dans le même temps, vous pensez que l’infrastructure semble bien complexe à la vue

Lire l'article

Normalisation

Lors de l’examen des effets du modèle de données sur la validation intelligente des données, nous ne pouvons pas ignorer le rôle de la normalisation, ou plus précisément l’incidence d’un niveau de normalisation incorrect sur la préservation de l’intégrité des données.

Tout comme l’importance d’appliquer l’intégrité des données

Allons de l’avant

Comme vous avez pu le constater, SharePoint Portal Server intègre les éléments de base de Windows SharePoint Services dans l’infrastructure plus étendue d’une zone de portail. En vous familiarisant avec les concepts de zones, d’autorisations et de listings de portail, vous serez mieux à même de démarrer la planification et

Lire l'article

Etapes 4 à 6

Etape 4. Ajoutez l’enregistrement de cookie de session à la table Sessvars. Le listing 2 illustre le code ASP qui appelle une procédure stockée pour ajouter l’UUID à la table Sessvars. Vous devez employer la méthode de connexion appropriée pour votre environnement. Vous pouvez télécharger le

Lire l'article

2. Ne vous attendez pas à voir des fichiers batch Command.com …

... hérités fonctionner dans Cmd.exe

Si vous avez l’habitude d’écrire des fichiers batch pour les plates-formes MS-DOS ou Windows 9x/Me, sachez que certaines commandes de fichiers batch auxquelles vous êtes habitués, n’existent pas dans les nouvelles versions de Windows. Les deux exemples les plus courants sont

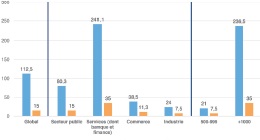

Qu’avons-nous réalisé ?

Nous avons commencé avec un DC surchargé et, après avoir appliqué le groupe de collecteurs de données SPA Active Directory sur le DC et avoir généré un rapport, nous avons trouvé trois raisons aux problèmes de performances :

• Les clients émettent des requêtes de recherche médiale sur un

Versions d’Office Communication Server 2007

Il existe deux versions de Microsoft Office Communication Server :

• La version standard permet d’installer sur une unique machine, les rôles SQL, Front-End et MCU sans extension possible. Cette machine forme un pool à elle seule qui ne peut être étendu. Si vous installez cette version et

Exploitation du modèle de données

Vous ne pouvez ignorer l’effet d’un modèle de données sur la préservation de données valides. Les techniques de modélisation médiocres et la non-application des meilleures pratiques à la conception d’un modèle constituent la cause principale de la majorité des problèmes de validation et d’intégrité.

La préservation de l’intégrité

Listings de portail

Les listings de portail sont disponibles uniquement dans SharePoint Portal Server et, si vous débutez avec ce produit, vous n’êtes peut-être pas un connaisseur en la matière. Un listing de portail est tout simplement un type spécial de liste disponible uniquement sur une zone de portail. Ces listings sont les

Lire l'article

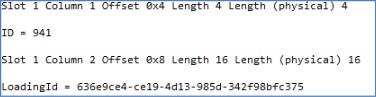

Etapes 1 à 3

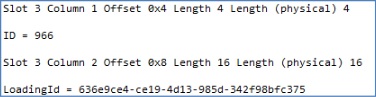

Etape 1. Créez la table Sessvars pour stocker les variables de session. Le tableau 1 présente les noms de colonnes, types de données et longueurs de données pour la table SQL. Ajoutez une colonne pour chaque variable de session supplémentaire dont vous souhaitez assurer le suivi.

Lire l'article

A suivre…

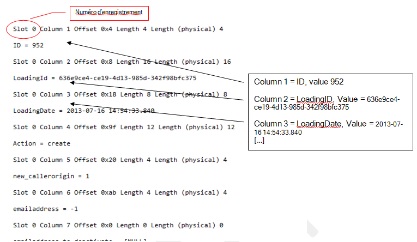

Et ça continue Le prochain article montrera comment utiliser la commande TRCINT (Trace Internal) pour examiner un sous-ensemble des points de trace Licensed Internal Code pour le composant sockets. Ces points de trace socket permettent de voir les API socket réelles qu’une application utilise.

Lire l'article

Requêtes LDAP

Il reste une autre anomalie à éclaircir. Dans la section Summary de la figure 1, si vous cliquez sur le hotlink Top Client, SPA affiche la sous-section Clients with the Most CPU Usage de la section LDAP Request du rapport. A l’évidence, le client à 10.7.0.131 est le coupable numéro

Lire l'article

Echanges avec le monde extérieur

De nombreuses entreprises se trouvent confrontées à des problèmes de sécurité liés au fait que ses utilisateurs échangent des informations avec des personnes externes à l’entreprise au moyen d’outils tels que Windows Live Messenger, AOL Messenger ou Yahoo Messenger. La première conséquence est généralement la propagation de virus. Le premier

Lire l'article

La première étape : définition des données

Comme mentionné précédemment, la définition des données constitue la base de toute règle utilisée pour les validations ultérieures. En d’autres termes, vous ne pouvez pas valider ce que vous ne pouvez définir. Ainsi, la première étape d’une validation intelligente des données consiste à obtenir des définitions concernant les données et

Lire l'article