Réduire le risque

Les VPN sont un moyen souple et utile pour permettre aux utilisateurs distants et mobiles d’accéder aux ressources de l’entreprise, comme le courriel et les sites Web intranet. Mais ils peuvent présenter un risque parce qu’ils donnent aux clients VPN un accès sans restriction aucune.

Les solutions

4. Une Surveillance renforcée (2)

4.2 Surveillance sans agent des exceptions AEM

La surveillance sans agent des exceptions (Agentless Exeption Monitoring) est une nouvelle fonctionnalité qui permet au serveur MOM 2007 de collecter les informations sur les erreurs logicielles et les crashs Windows (connu sous le nom de Dr Watson), le tout sans

Paré pour le grand tirage

Après tout cela, il était temps d’acheter des billets, ce que j’ai fait pour les deux séries de numéros et j’ai également ajouté un tirage aléatoire que la machine de la loterie a choisi à ma place. Les nombres générés de manière aléatoire étaient les suivants : 11, 16, 20,

Lire l'article

Stocker des données au format XML (2)

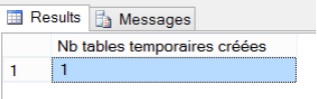

- Création d'une table avec une colonne de type XML Lors de la création d'une table, il possible d'utiliser le type XML pour créer une table qui va contenir des données de type XML. Par exemple, le script suivant permet de créer une table munie d'une colonne de type XML:

Lire l'article

Autres considérations

Vous avez donc publié votre serveur Exchange en utilisant RPC over HTTP Proxy et vos sites Web, pour pouvoir vous passer d’un VPN. Il reste cependant quelques points à considérer. Le premier est la fâcheuse tendance de certains utilisateurs à inclure dans leurs courriels des liens vers des sites Web

Lire l'article

4. Une Surveillance renforcée

4.1 Surveillance des systèmes clients à l’aide d’agent

Un agent est un logiciel déployé sur un système d’exploitation qui permet de collecter les événements et les performances des serveurs et clients en fonction des moniteurs et des règles établis. Les versions précédentes d’Operations Manager avaient déjà la possibilité

Traitement

Ensuite, je suis passé au traitement du modèle d’exploration de données au niveau de l’onglet Modèles d’exploration de données (Mining Model) dans BIDS en cliquant sur le bouton Traiter (Process) dans l’angle supérieur gauche. Lorsque la fenêtre Process s’ouvre, il suffit de cliquer sur Run et, une fois le traitement

Lire l'article

Stocker des données au format XML

Il est possible dans SQL Server de stocker des données au format XML. Mais contrairement aux moteurs de base de données qui proposent de stocker les informations XML en dehors de la structure relationnelle classique, SQL Server propose de stocker ces données à l'intérieur même de la structure relationnelle. En

Lire l'article

Sites Web internes (2)

En configurant un site Web pour qu’il demande l’authentification, on s’expose au problème suivant : les utilisateurs se voient sans cesse demander leurs références. Quand le site Web est configuré de manière à utiliser l’authentification Windows Integrated et si les utilisateurs se servent de IE, il est possible de configurer

Lire l'article

3. Une gestion améliorée (2)

3. Administration : ce volet se décompose en cinq catégories, elles-mêmes divisées en sous catégories. Voir figure 5.

• Première catégorie, Device Management, divisée en 5 parties

- Management Servers : liste l’ensemble des serveurs Operation Manager. Permet de configurer le serveur Operation Manager pour

Création des modèles d’exploration de données

L’étape suivante a consisté à créer et traiter les modèles d’exploration de données. SQL Server 2005 propose une multitude de nouveaux algorithmes de data-mining. J’ai opté pour les algorithmes MDT (Microsoft Decision Trees) et Clusters Microsoft, en partie du fait que leurs afficheuses graphiques de modèles d’exploration de données sont

Lire l'article

Intégrer des données au format XML

Dans le cas où l'on dispose d'un document au format XML, il est tout à fait possible d'effectuer des requêtes Transact SQL dessus et de croiser ces données avec celles contenues dans la base de données. Le document XML doit être préparé à l'aide de la procédure stockée sp_xml_preparedocument. Ceci

Lire l'article

Sites Web internes

Beaucoup d’entreprises créent des sites Web intranet pour partager des informations en interne (dates de vacances, répertoires téléphoniques d’entreprise, par exemple) entre membres d’une même équipe ou comme sites de référence interne pour documenter des stratégies, des tarifs de produits, services, etc. Souvent, ces sites Web sont largement ouverts à

Lire l'article

3. Une gestion améliorée

3.1 Nouvelle interface utilisateur

L’interface utilisateur de SCOM se veut plus intuitive, plus agréable et plus sécurisée. Pour une meilleure administration et supervision, les consoles Opérateurs et administrateurs ne forment plus qu’une. Cette console s’appuie sur les rôles que détient l’utilisateur pour afficher les fonctions disponibles. Une console

Sources de données

La création de la source de données est des plus simples et revient à cliquer avec le bouton droit de la souris sur le dossier Sources de données (Data Sources) dans BIDS et à sélectionner Nouvelle source de données (New Data Source). L’Assistant Source de données (New Data Source Wizard)

Lire l'article

Extraire des données au format XML (suite)

- FOR XML EXPLICIT Avec ce mode, il est possible de contrôler et de structurer comme on le souhaite le document de sortie. Cependant, avec le mode explicit, toutes les informations relatives à la structuration XML du résultat doivent être intégrées à la requête SELECT, cette contrainte pèse sur FOR

Lire l'article

Courriel d’entreprise (2)

Dans la boîte de dialogue RPC Properties, allez à l’onglet Directory Security et cliquez sur le bouton Edit dans la section Authentication and access control. Dans la boîte de dialogue Authentication Methods résultante, assurez-vous que la case Enable anonymous access est décochée. RPC sur HTTP exige que les utilisateurs s’authentifient.

Lire l'article

2. Déploiement de SCOM

Installation Avant de commencer l’installation de SCOM, vous devez préalablement configurer 2 comptes d’utilisateurs. Un premier compte appelé Management Server Action Account sera utilisé pour collecter les informations et exécuter des tâches sur les postes supervisés. Ce compte d’utilisateur sera notamment utilisé pour lancer le processus MonitoringHost.exe, à moins que

Lire l'article

Un recyclage encore déficient ?

Depuis 2004, la directive européenne sur les déchets d'équipement électrique et électronique (DEEE) oblige chaque fabriquant à financer le retraitement de ses propre déchets. Une opération complexe qui coûte près de 40 milliards d’euro par an, preuve que le recyclage reste un enjeu de taille. Aux Etats-Unis, l’idée de recycler

Lire l'article

La sécurité en profondeur de SQL Server 2005

SQL Server 2005 comporte des fonctionnalités et outils de sécurité remarquables, mais les entreprises restent exposées à des risques si le serveur de base de données n’est pas installé et configuré comme il se doit. Les 10 étapes présentées ici sont pratiques, faciles à appliquer et réduiront sensiblement l’exposition au

Lire l'article