IPv6 et sécurité font-ils bon ménage ?

La multiplication des terminaux connectés au réseau Internet étant devenue une réalité, les opérateurs réseaux et équipementiers implémentent IPv6.

Lire l'article

Windows Intune, TCO allégé et complémentarité financière

Enfin une nouveauté non négligeable pour les décideurs financiers informatiques est à noter à travers cette mouture.

Lire l'article

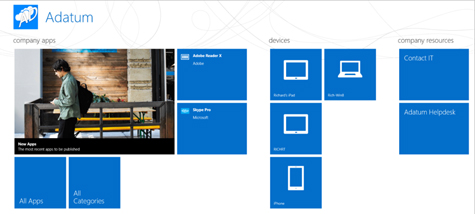

Une expérience utilisateur renforcée et un accompagnement au BYOD

Pour une approche centrée sur l'utilisateur, thématique également nommée « user centric », la version précédente de Windows Intune proposait deux portails de type « Libreservice »

Lire l'article

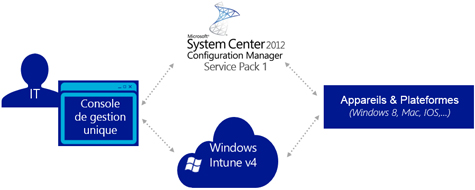

Windows Intune : LA solution de MDM

Historiquement, System Center Configuration Manager 2012 et Windows Intune pouvaient gérer des « appareils connectés », autrement dit des périphériques mobiles : des tablettes, des téléphones portables…

Lire l'article

System Center Configuration Manage, Infrastructure et administration unifiées et simplifiées

Précédemment et depuis sa troisième version, Windows Intune pouvait s'intégrer avec l'annuaire d'entreprise « Active Directory »

Lire l'article

L’élargissement et les réponses aux socles récents

Cette quatrième release de Windows Intune permet de prendre en charge les derniers systèmes mais également les récents matériels.

Lire l'article

Java 7 : Oracle confirme les patchs de sécurité pour XP

Petite mise au point chez Oracle.

Lire l'article

Dix priorités pour réussir le grand nettoyage de son réseau

L’été approche avec l’ouverture des soldes où les sites Web comme les réseaux se devront d’être particulièrement performants.

Lire l'article

Gandi s’étend en Asie

L’hébergeur et bureau d’enregistrement français poursuit son expansion.

Lire l'article

Migration Windows XP : passive, active ou proactive ?

Le 8 avril 2014, Microsoft a arrêté définitivement le support Windows XP. Cette fois, il n'y a pas d'autre choix que de migrer. Une seule question : quel type de « migrateur » serez-vous ?

Lire l'article

Arkoon et Netasq, 9 nouvelles appliances de sécurité réseau

Arkoon et Netasq, deux filiales d'Airbus Defence and Space spécialisées dans la cyber-sécurité, dévoilent une nouvelle gamme commune de solutions de protection réseaux.

Lire l'article

Les promesses du nouveau capteur Kinect pour Windows

En novembre dernier, Microsoft lançait la pré-version de la nouvelle Kinect pour Windows, via un programme appelé « Developper DevKit ».

Lire l'article

Ajouter un cluster ESX à SCVMM

La deuxième étape de notre migration est d'ajouter nos clusters ESX à SCVMM.

Lire l'article

Ajouter le vCenter dans la console VMM

La première étape de notre migration est d'ajouter le vCenter dans la console System Center Virtual Machine Manager.

Lire l'article

PowerShell est notre ami

Maintenant que vous avez assimilé toutes ces nouvelles notions, nous allons passer à la configuration avec notre ami PowerShell.

Lire l'article

Faire connaissance avec la QoS

Vous vous souvenez parfaitement je suis sûr de la réflexion intensive que prenait la définition d'une architecture Hyper-V clusterisée sous Windows Server 2008 R2.

Lire l'article

Les paramétrages du Teaming

Lorsque vous souhaitez créer un team, il vous faut absolument prendre en compte votre infrastructure réseau physique (switch …) afin de bien le paramétrer dans les règles de l'art et ainsi éviter d'éventuels problèmes.

Lire l'article

Windows Server 2012, plongez au cœur du réseau convergé

Cela faisait pas mal de temps que je souhaitais vous écrire un article sur le réseau convergé et le Teaming, natifs tous les deux dans Windows Server 2012.

Lire l'article

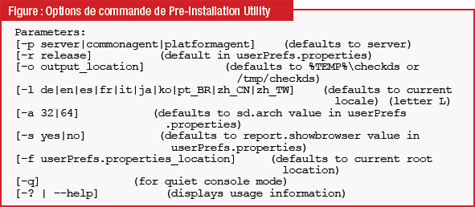

Vérifications IBM i

On l’a vu précédemment, ce Pre-Installation Utility ne fonctionne pas sur l’IBM i, mais c’est principalement parce que le Common Agent est déjà livré avec l’IBM i et qu’il il y a très peu de choses à vérifier.

Lire l'article

Vérifications Windows et Linux

Les vérifications de Windows portent sur beaucoup des mêmes éléments et sur quelques-uns de nouveaux, que voici :

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs