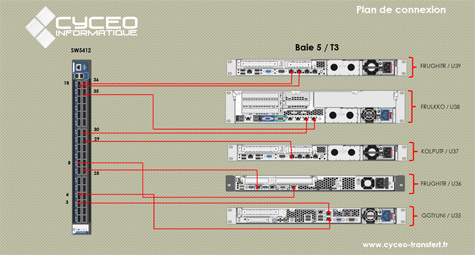

La voie du datacenter

De plus en plus d’entreprises font le choix du datacenter pour l’hébergement de leur infrastructure IT. Déplacer un serveur jusqu’au centre peut, toutefois, s’avérer plus complexe et risqué qu’il n’y paraît. Pour éviter toute mauvaise surprise, l’entreprise Cyceo a développé une offre de déménagement informatique.

Lire l'article

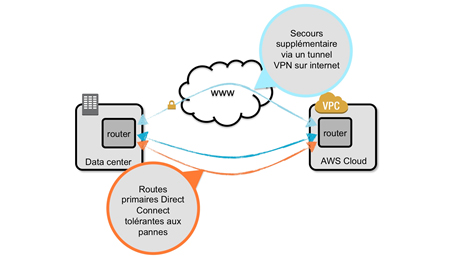

Datacenters : les nouveaux défis !

Nous avons exploré précédemment l'infrastructure qui se cache derrière les murs des datacenters.

Lire l'article

Security Group : un firewall devant chaque instance Amazon EC2

Toutes les instances Amazon EC2 disposent d'un firewall obligatoire appelé Security Group.

Lire l'article

Big Data et contrôle d’accès

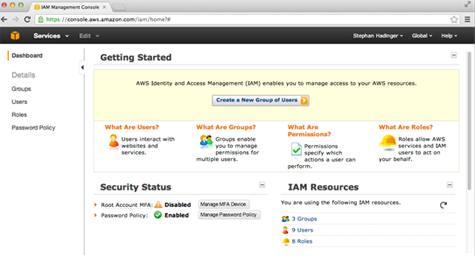

L'ouverture d'un compte sur AWS se fait en quelques minutes sur le site internet : aws.amazon.com. Ensuite, l'authentification au portail requiert un email et un mot de passe.

Lire l'article

Ce que WordPress nous réserve

Simple ligne de code à ses débuts il y a 11 ans, WordPress est aujourd'hui la base de plus de 74 millions de sites à travers le monde.

Lire l'article

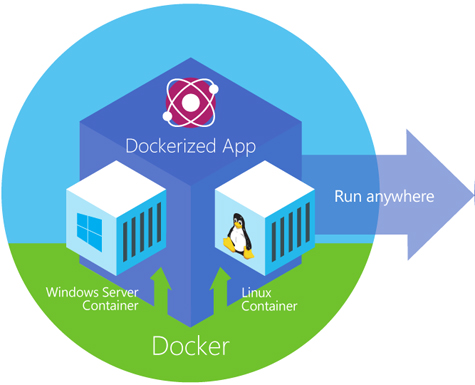

Docker bientôt dans Windows Server

Le spécialiste du container poursuit son ascension.

Lire l'article

Microsoft saura-t-il convaincre son réseau de partenaires ?

Pour rappel, Microsoft a constitué à l'origine son réseau sur un modèle de ventes indirectes, et l'a structuré dès 1992 dans le cadre du programme Microsoft Certified Solution Provider Program.

Lire l'article

Internet des objets et le Big Data, le contrat élastique passage obligé

Le modèle informatique (non transactionnel) duquel nous venons, ne nous a pas préparés à considérer le contrat comme un élément fondamental pouvant influer sur l'architecture et le design de l'application.

Lire l'article

Internet des objets et contrats élastiques du Cloud Computing

Passons à un exemple concret.

Lire l'article

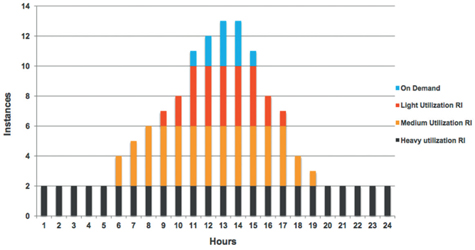

Instances réservées : comprendre le temps d’usage moyen

Ne concernant que la réservation d'instances, un deuxième élément est à prendre en considération : le temps d'utilisation pendant la période contractée (soit d'un an, soit de trois ans).

Lire l'article

location d’instances : comprendre les types

Dans le Cloud Computing, au niveau des services d'infrastructure à la demande, les fournisseurs proposent plusieurs modèles de facturation.

Lire l'article

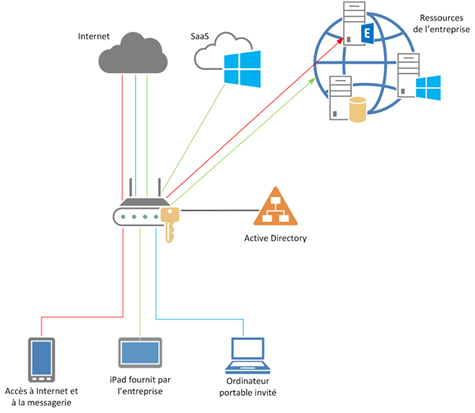

Le développement applicatif sur les périphériques nomades

Traditionnellement, l'entreprise développait ses applications pour un type de périphérique qu'elle maitrisait.

Lire l'article

SAP Business Suite

L’éditeur allemand s’est engagé cette semaine à prolonger la maintenance générale des applications clés de SAP Business Suite 7 jusqu’en 2025.

Lire l'article

IPA, commande CRTPGM ou CRTSRVPGM

Pour permettre l’analyse de programmes complète par IPA, il faut compiler chacun des modules en utilisant un paramètre spécial : MODCRTOPT(*KEEPILDTA), qui ordonne au système de stocker une représentation de haut niveau, spéciale, du code de votre module avec l’objet module.

Lire l'article

Analyse interprocédurale

La dernière technique d'optimisation que j'aborderai ici est l'analyse interprocédurale (Interprocedural Analysis, IPA).

Lire l'article

POWER5 et POWER6 : Considérations spéciales

Comme la génération de code adaptatif déclenche une conversion de vos objets programme et module seulement s'ils sont incompatibles, vous devez parfois intervenir pour que les programmes s'exécutent le plus rapidement possible.

Lire l'article

POWER5, POWER6, POWER7 Modèles et fonctions de processeurs

Pour éclairer le débat, je vais définir ce que j'entends par une fonction de processeur et un modèle de processeur.

Lire l'article

L’architecture Machine Interface (MI), génération de code adaptatif

L'un des grands avantages du système IBM i est sa faculté d’adaptation aux évolutions du matériel.

Lire l'article

LICOPT les options de code interne sous licence

Si vous voulez contrôler finement l'optimisation de vos applications, tournez-vous vers les options de code interne sous licence (Licensed Internal Code Options, LICOPT).

Lire l'article

L’automatisation au moyen de ARGOPT(*YES)

Dans la version 6.1, IBM proposait un nouveau choix aux développeurs désireux d’utiliser l’optimisation d’arguments.

Lire l'articleLes plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs