Dossier Sécurité : Un peu de NAP dans votre réseau

NAP (Network Access Protection) est un mécanisme Windows qui veille à ce que seuls les ordinateurs respectant vos exigences de sécurité puissent accéder à votre réseau.

Le recours à cette fonctionnalité peut renforcer considérablement la sécurité de votre réseau. Malheureusement, lorsque Microsoft a introduit ce mécanisme, il ne pouvait vérifier que quelques paramètres de configuration et son implémentation était relativement ardue. Depuis, NAP a gagné en maturité et les améliorations combinées apportées dans Windows Vista et Windows Server 2008 permettent de se lancer relativement facilement dans un déploiement complet de NAP.

ALM et Team Foundation Server

Pour optimiser la collaboration entre développeurs et testeurs (mais aussi chefs de projets, architectes, DBA, fonctionnels…), une plateforme de collaboration est nécessaire. Et ici, en 2010, c’est toujours le rôle de Team Foundation Server (LE serveur de Visual Studio). En plus de permettre le support des outils

Pendant ce temps-là , Team System »¦

… évolue, et sous plusieurs aspects ! Le moins technique étant le changement de nom et la refonte des gammes de produit. Ainsi, les éditions Visual Studio Team System for Architect, Developer, Tester disparaissent pour laisser leur place à Visual Studio 2010 Premium (Visual Studio Pro avec

DiskStation DS1511+, un serveur NAS pour PME

La famille DiskStation voit arriver son petit dernier.

Le DS1511+ est un serveur NAS conçu pour répondre aux besoins des petites et moyennes entreprises.

Lire l'article

Dynamics NAV 2009 R2 est arrivé

Avec le lancement de la release 2 de Dynamics NAV 2009, Microsoft poursuit son chemin vers le cloud.

Plusieurs nouveautés viennent enrichir la solution ERP du géant de Redmond.

Lire l'article

VDI on Power7, du rêve à la réalité

En avril 2010, IBM annonçait la mise à disposition de sa nouvelle plate-forme Power 7 et comme à son habitude, pléthore de nouveaux dispositifs, tous très intéressants.

L’un d’entre eux concerne tout particulièrement les utilisateurs d’environnements Linux sur Power 7.

Lire l'article

HP : un questionnaire pour fixer les investissements prioritaires

HP veut aider les décideurs informatiques… à décider.

L’entreprise américaine vient de dévoiler un nouvel outil visant à aider les DSI à déterminer leurs priorités technologiques. Nommé HP Business Outcome Dynamics Assesment, il prend la forme d’un questionnaire, à remplir directement en ligne.

Lire l'article

Nouveau supplément System i NEWS : « Comment moderniser votre infrastructure Power »

Le supplément « Enjeux, perspectives & mise en œuvre », dédié à la modernisation des environnements Power, est une édition spéciale de la rédaction de System i NEWS.

Il est dès maintenant disponible au téléchargement, et nous vous proposons de découvrir ici, en exclusivité, le début de la première partie.

Lire l'article

Un outil pour supprimer les utilisateurs inactifs du réseau

Le nouveau produit de Tools4ever permet aux administrateurs systèmes de nettoyer leur Active Directory.

AD User & Computer Accounts Cleaner, abrégé en ADUCAC, aide à la maintenance d’AD en supprimant les comptes d’utilisateurs et d’ordinateurs inactifs.

Lire l'article

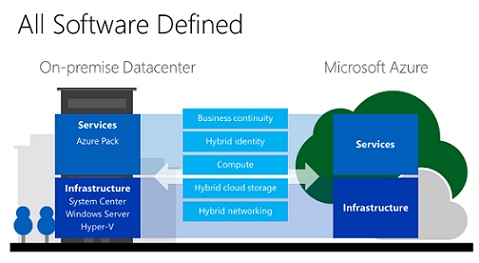

Le passage au cloud

Les responsables informatiques prudents feront le choix d’un cache distribué de qualité pour l’environnement Windows Azure. Un aspect à avoir à l’esprit est que pour une exécution sur le cloud, par exemple avec Windows Azure, l’équipe de développement doit architecturer ses applications de telle sorte qu’elles soient compatibles avec

Lire l'article

Fonctionnalités de mise en cache distribuée

Voici quelques aspects importants de la mise en cache distribuée pour les environnements d’informatique via Internet :

1. Performances et évolutivité : En premier lieu et avant tout, un cache distribué doit offrir des performances de pointe. Par ailleurs, il doit être capable d’évoluer

Options de stockage dans Windows Azure

Windows Azure a créé une couche de services de stockage constituée de trois types de services, à savoir blob, file d’attente et table (cf. la figure 2). Les rôles Web et Worker peuvent accéder à ces services de stockage. Un blob est un objet binaire de grande

Un rapide coup d’oeil à Windows Azure

Un certain nombre d’environnements de cloud sont disponibles sur le marché et d’autres vont être proposés par des fournisseurs de renom et des jeunes pousses. Néanmoins, nombre de structures informatiques fidèles à Microsoft se tourneront tout naturellement vers Windows Azure. Mais, avant de faire le grand saut,

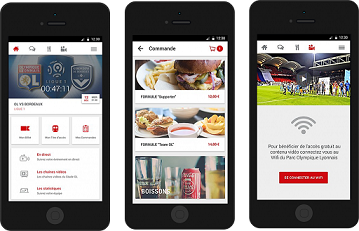

ActiveSync, le protocole applicatif dédié aux périphériques mobiles

ActiveSync a été initialement conçu pour permettre la synchronisation entre le poste de travail et les périphériques mobiles à une époque durant laquelle la téléphonie mobile était coûteuse et réservée à une élite. Maintenant, c’est un composant hébergé en standard sur les serveurs Exchange et qui permet

La chaîne de publication pour les mobiles

Avec Exchange Server 2007 et Exchange Server 2010, la publication des services qui permettent la connexion et la synchronisation est très simple et se résume à une publication de type HTTP/HTTPS. Pour permettre la connexion et la synchronisation des mobiles, il suffit simplement de publier le répertoire ‘Microsoft-Server-ActiveSync’ hébergé

Lire l'article

Le terminal mobile, un poste d’entreprise à part entière

Comme on vient de le voir, la plupart des éléments de stratégies s’adresse aux administrateurs qui disposent ainsi de moyens de gestion de la flotte de mobiles en entreprise pour assurer un niveau de sécurité satisfaisant et conforme aux exigences de l’entreprise. Mais, l’utilisateur dispose lui aussi

Les points de vigilance

Il convient donc d’éviter les pièges qui sont nombreux dans le monde de la communication mobile. Le premier élément sur lequel il convient d’être vigilant est celui mentionné précédemment, à savoir le choix du terminal et de l’opérateur qui commercialise cet équipement. En effet, de nombreuses fonctions

Les approches ad hoc

Pendant longtemps, les sociétés opérant sur les marchés System i et autres, qui fournissent des générateurs d’applications tous terrains, ont implicitement incorporé MDD par l’intermédiaire de L4G et des environnements de développement connexes. Beaucoup de ces générateurs d’applications appréciés ont évolué de manière ad hoc pour résoudre

Dossier RPG : Développement piloté par modèle (2/2)

Entrez dans le nouvel âge de la programmation.

Aux premiers jours de l’informatique, on est passé rapidement, en matière de programmation, de l’Age de pierre où l’on actionnait des commutateurs on/off sur le panneau avant de l’ordinateur, à l’Age de bronze des langages assembleurs symboliques ; et finalement à l’Age de fer des langages évolués (HLL, high-level languages) tels que Fortran et Cobol. Chaque nouvel « âge » s’accompagnait de plus d’abstraction et d’automatisation qui rendaient la programmation nettement plus rapide et moins sujette à erreurs.

Lire l'article

Personnaliser et étendre UML

La dernière version d’UML tend vers davantage d’automatisation tout en conservant un haut degré de généralité. La stratégie d’IBM suit l’approche MDA dans laquelle vous utilisez d’abord UML pour définir un PIM (Platform Independent Model) d’un système ou application. Ensuite, par des processus automatisés et manuels, vous créez un

Lire l'articleLes plus consultés sur iTPro.fr

- Cloud Temple : le cloud de confiance de référence du marché français et européen

- Fusion d’identités avec Binary Tree Directory Sync Pro

- Contrôler et optimiser les dépenses informatiques dans le contexte macroéconomique actuel

- Forterro : l’IA associée à l’ERP permet de se différencier sur le marché

- Résilience face aux cyberattaques : les leçons d’une expérience