Urbaniser à quel coût ?

Parler d’urbanisation à un décideur provoquera à coup sûr le questionnement suivant : « Quel est le retour sur investissement? ». Il est vrai que si l’on regarde sur du court terme, le retour est assez faible au vu du nombre d’opérations à effectuer pour tendre vers

L’interopérabilité entre applications

Nous l’avons vu, il est souhaitable de rendre les applications modulaires et communicantes.

Une Architecture Orientée Services (SOA) permet de mettre en communication différentes applications présentes au sein d’une entreprise au travers de services réutilisables. Les communications depuis et vers des applications s’effectuent selon

L’urbanisation

L’urbanisation est un concept plus souvent connu au niveau d’une ville bien que dans ce contexte, il est plus fréquent d’entendre parler d’urbanisme plutôt que d’urbanisation. Le terme urbanisation est quant à lui pratiquement toujours utilisé dans le contexte informatique, mettant l’accent sur la durée importante du

Diskeeper rejoint les ISV Gold de Microsoft

Diskeeper Corporation a reçu sa nouvelle certification Microsoft Gold Independent Software Vendor (ISV).

Une distinction qui valide tous les critères de qualification Microsoft pour obtenir ce label.

Lire l'article

Virtel : Des applications mainframes depuis un smartphone

Le logiciel Virtel PureWeb Access permet d’accéder aux applications mainframes, hébergées sur des plateformes de type IBM z, depuis un smartphone ou une tablette.

Les professionnels peuvent maintenant utiliser leur terminal mobile pour accéder à leurs applications CICS, IMS ou TSO.

Lire l'article

Message à ceux qui détestent PowerShell

J’avoue que les commandes que nous venons de voir ne sont pas très triviales et que la récupération de certains objets supprimés parmi une liste d’objets détruits peut s’avérer fastidieuse, mais les administrateurs Exchange sont (ou le devraient-ils) être rodés à PowerShell et aux filtres leur permettant

Récupération d’objets supprimés dans Active Directory 2008 R2

La mise en œuvre de cette fonctionnalité n’est possible qu’avec les forêts natives Active Directory 2008 R2. C’est pour cette raison que nous avons déployé notre architecture dans une forêt spécifique afin d’éviter toute adhérence technique qui nous aurait empêché de profiter de cette option. Sachez qu’après

Dossier Sécurité : Exchange 2010 et Windows Server 2008 R2, une sécurité à toute épreuve

Notre environnement Exchange Server 2010 est basé sur Active Directory 2008 R2. Plusieurs raisons ont justifié ce choix par rapport à la version précédente.

L’une de ces raisons est la possibilité de verrouiller un objet Active Directory et d’activer la fonctionnalité de corbeille Active Directory (en anglais : Active Directory Recycle Bin). Ces deux fonctions ont pour objet d’éviter les suppressions involontaires des objets Active Directory en les protégeant à deux niveaux, ce qui prend tout son sens avec Exchange Server comme vous allez le découvrir dans cet article

Lire l'article

Moderniser avec EGL

Pendant quelques semaines, j’ai travaillé sur un projet faisant intervenir EGL (Enterprise Generation Language) et l’outillage RBDE (Rational Business Developper Extension) d’IBM. EGL est un langage qui promet la modernisation, de façon plutôt rapide, et qui inclut l’intégration au service Web de telle sorte que, au fur

Androïd

J’ai lu des documents à propos de la plateforme portative ouverte de Google appelée Android. Il offre un ensemble de services semblables à ceux du BB sous l’API propriétaire de RIM, mais pour un nombre quelconque d’appareils portatifs. J’en retiens surtout que le

Dossier RPG : L’angle Java

Java vous permet de créer des solutions pour aujourd’hui et pour demain. Les applications modernes sont bien plus qu’une simple interface utilisateur dans un navigateur Web.

Certes, une belle interface utilisateur graphique est un bon point de départ, mais la plupart des entreprises apprécient grandement l’architecture orientée services (SOA, service-oriented archirecture) et les applications conçues pour des appareils sans fil. Java, associé aux frameworks courants est garant d’un développement d’applications Web de haute qualité, au niveau de l’entreprise, quand un System i est dans le coup. Aucun des exemples que j’utilise dans cet article n’exigent un travail de développement EE Java complet. Ce sont des choses simples qui montrent néanmoins que Java est un langage de programmation superbe et très polyvalent.

Lire l'article

IBM au sommet des brevets

IBM brevette à tour de bras. La société américaine arrive en tête au classement du nombre de brevets déposés en 2010.

5 896 brevets ont ainsi été accordés à Big Blue l’année dernière.

Lire l'article

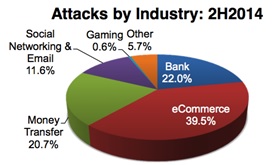

Virus mobiles, malware-as-a-service et hacktivisme au programme de 2011

C’est de saison. McAfee dévoile ses prévisions en matière de menaces informatiques pour 2011.

L’éditeur de solutions antivirus retient cinq tendances principales.

Lire l'article

Création du standard automatique de messagerie unifiée Exchange 2007

Dans les versions françaises, le terme utilisé est ‘Standard automatique de messagerie unifiée’, mais on trouve souvent le terme anglais ‘AutoAttendant’ pour désigner cette fonction. Comme pour le DialPlan ou plan de numérotation de la messagerie unifiée, il est possible de créer un AutoAttendant au sein d’Exchange,

Déroulement des opérations de mise en place de la messagerie unifiée

La configuration et la mise en place de la messagerie unifiée globale entre OCS et Exchange se déroulent principalement en deux phases, d’abord sur l’infrastructure Exchange, puis sur l’infrastructure OCS. En premier lieu, côté des serveurs de messagerie Exchange, il faut créer un plan de numérotation (DialPlan),

Cas particulier de l’accès Exchange 2010 en mode Web

Avec Exchange 2010, Microsoft pousse encore plus loin l’intégration des services de présence et de conversation instantanée au sein d’Exchange. Microsoft a voulu apporter une plus grande souplesse et simplicité d’utilisation en permettant aux clients qui utilisent le mode d’accès Web (anciennement Outlook Web Access qui est

Au-delà de la présence

Enregistrement des conversations de messagerie instantanée L’intégration entre Exchange et Office Com - munications Server ne se situe pas uniquement au niveau de la présence et cette notion va plus loin et offre de nombreuses fonctionnalités complémentaires qui sont disponibles aussi bien du côté du client Office

HP annonce un commutateur intégrant le standard IEEE

HP présente ses premiers produits basés sur le nouveau standard Ethernet à haute efficacité énergétique.

La société annonce un coût total de possession réduit de 51 % pour les futurs clients.

Lire l'article

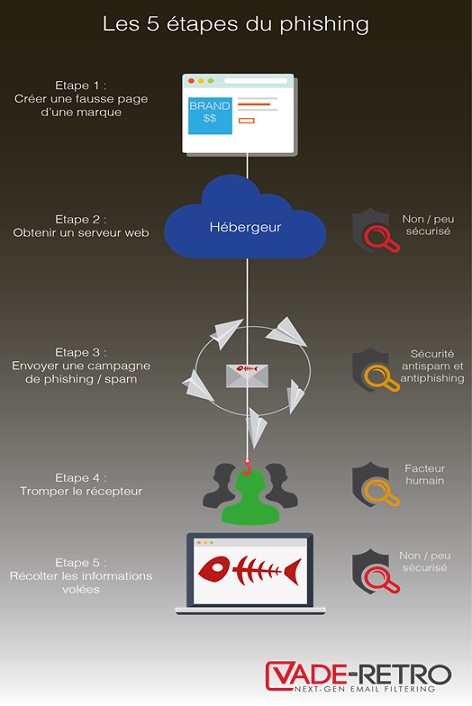

Une faille critique menace Windows

Microsoft a confirmé dans une récente alerte l’existence d’une faille de type 0-day.

Celle-ci avait été révélée le 15 décembre dernier lors d’une conférence sur la sécurité.

Lire l'article

Démarrage de NAP

L’aspect réellement séduisant de NAP réside dans le fait que tous les systèmes d’exploitation client Microsoft actuels incluent la fonctionnalité de client NAP nécessaire à un contrôle d’état. Par conséquent, il est inutile de configurer ou d’installer quoi que ce soit sur vos clients réseau. Côté réseau,

Les plus consultés sur iTPro.fr

- Cloud Temple : le cloud de confiance de référence du marché français et européen

- Fusion d’identités avec Binary Tree Directory Sync Pro

- Contrôler et optimiser les dépenses informatiques dans le contexte macroéconomique actuel

- Forterro : l’IA associée à l’ERP permet de se différencier sur le marché

- Résilience face aux cyberattaques : les leçons d’une expérience