Une arme à double tranchant

De nombreuses questions sont soulevées mais peu de réponses. C’est malheureusement le constat que l’on observe actuellement. Cependant, de nombreux acteurs ont pris conscience des problèmes et travaillent à y répondre. La virtualisation est une arme à double tranchant. Bien utilisée, elle pourra sécuriser au-delà de ce

Virtualisation des DMZ : possible ou non ?

La virtualisation des DMZ est un sujet d’actualité. De nombreuses entreprises hésitent à franchir le pas. Aujourd’hui, la réponse sera plutôt favorable. Il est bien évidemment possible de virtualiser une DMZ mais il faut être prudent sur le sujet.

La première problématique est la gestion des

Obligation de surveillance accrue

A cause de l’effet de concentration et de la problématique de SPOF (Single Point Of Failure), il est devenu rapidement évident que la supervision prend alors tout son sens. Une simple machine virtuelle peut consommer rapidement l’ensemble des ressources sur un serveur physique. Ainsi, un attaquant aura

La difficulté de la gestion des droits d’accès

L’ajout d’une couche de virtualisation implique forcément un contrôle des accès au niveau de cette couche.

Dans ce cas précis, deux problématiques sont levées :

1. Il faut définir un contrôle d’accès à la couche de virtualisation grâce à des éléments et dispositifs

Fuite d’information

La fuite d’information est rendue beaucoup plus accessible grâce à la virtualisation. Les machines virtuelles ne sont plus que de simples fichiers, qui peuvent à tout moment bouger d’un endroit géographique à un autre….

En mode Cloud Computing, cette problématique sera certainement celle qui nécessitera une

Les SPOF (Single Point Of Failure)

Comme vous l’aurez constaté, la fonction « sécurité » va devoir trouver sa place au niveau de la virtualisation. Beaucoup argumentent de la manière suivante : « C’est la virtualisation qui va devoir s’habituer au processus sécurité ». En tout logique, cela devrait être le cas. Mais

Postulat numéro 3 : La sécurité arrive souvent en retard sur les projets

C’est un constat, et pour l’avoir vécu pendant de nombreuses années, je crois que l’on peut transformer cela en constat global. Presque toutes les entreprises n’intègrent pas la sécurité de bout en bout sur un projet.

Dans 80 % des cas, la sécurité intervient

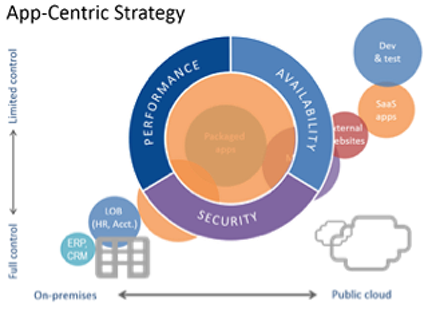

Postulat numéro 1 : la sécurité est restée périmétrique

De nombreux acteurs dans la sécurité l’ont annoncé depuis longtemps, raisonner en termes de périmètre pour sa sécurité ne sera plus viable dans les années à venir. Force est de constater que ce temps est venu…

La plupart des entreprises ont appliqué des modèles

Tout sur la sécurité dans la virtualisation

Avant d’aller plus loin, il convient de savoir quelles sont les limites de cet article. De nombreuses personnes nous posent souvent la question suivante : Quel est le danger de la couche de virtualisation ? Cette question, bien qu’elle soit importante,

Lire l'article

Tracer .NET

Comme la trace OLE DB, le System i Access .NET Provider est tracé à l'aide d'un utilitaire de trace externe appelé cwbmptrc. Pour valider le traçage pour le .NET Provider, entrez la commande cwbmptrc avant d'exécuter l'application .NET que vous voulez tracer :

cwbmptrc

Tracer OLE DB

Contrairement à ODBC, qui est tracé en utilisant les paramètres dans le DSN, le System i Access OLE DB Provider trace ses connexions au moyen d’un utilitaire de trace externe nommée cwbzztrc. Pour activer le traçage OLE DB, entrez la commande suivante avant d'exécuter l'application OLE DB

Tracer ODBC

ODBC est la plus ancienne des trois techniques d'accès aux données. La plupart des applications d'accès base de données plus récentes utilisent OLE DB ou .NET pour se connecter à l'i. Mais un nombre non négligeable de connexions ODBC existe encore. Sur le strict plan du dépannage,

Dossier Dépannage : Réparer les connexions d’accès aux données (2/2)

Quand tout va bien, se connecter à l'i à partir de vos applications client est un jeu d'enfant. Mais quand les choses se gâtent, trouver la cause peut être long et difficile.

Cependant, en suivant un cheminement systématique pour remonter à la source du problème, il sera plus facile de bien diagnostiquer et corriger vos problèmes de connexion d'accès aux données. Je vous propose donc la suite des quelques conseils et directives utiles pour détecter et corriger vos erreurs de connexion d'accès.

Lire l'article

WRKTCPSTS et gestion du travail

Pour vérifier si un certain serveur hôte a démarré, connectez-vous à l’i et entrez la commande suivante :

WRKTCPSTS *CNN

L'écran Work with TCP Connection Status résultant apparaîtra : vous pourrez y voir les états des divers serveurs hôtes. Pour le serveur de

La commande Cwbping

S'il est avéré que le réseau fonctionne bien, l'étape suivante consiste à s'assurer de la bonne marche des services requis. Pour les connexions System i Access , le meilleur outil pour cela est la commande cwbping. Elle fait partie des composants de base de System i Access,

Dossier Dépannage : Réparer les connexions d’accès aux données (1/2)

Quand tout va bien, se connecter à l'i à partir de vos applications client est un jeu d'enfant. Mais quand les choses se gâtent, trouver la cause peut être long et difficile.

Cependant, en suivant un cheminement systématique pour remonter à la source du problème, il sera plus facile de bien diagnostiquer et corriger vos problèmes de connexion d'accès aux données. Je vous propose donc quelques conseils et directives utiles pour détecter et corriger vos erreurs de connexion d'accès.

Lire l'article

RemoteFX et virtualisation des GPU

RemoteFX annoncé que le SP1 de Windows 2008 R2 change totalement de logique. En effet, à l'opposé du "client side rendering" cité précédemment, RemoteFX est principalement basé sur un rendu côté serveur.

Tout comme Hyper-V permet de partager votre processeur physique, RemoteFX permettra de partager votre

RDP 7, une amélioration drastique de l’expérience utilisateur

Avec Windows 7 et Windows 2008 R2, RDP Version 7 apporte une très forte amélioration de l’expérience utilisateur.

La redirection multimédia

Une nouvelle API DirectX (DirectShow) permet désormais de lire des vidéos hautes définitions dans une session RDP. Grâce à DirectShow,

Gestion des collections

SCCM R3 résout les défaillances de ses prédécesseurs en ce qui concerne la gestion quotidienne des ressources et des collections par les administrateurs. Ainsi, il devient plus aisé d’ajouter ou supprimer des ressources d’une collection ou encore de créer une collection à partir de ressources sélectionnées. Toutes

Déploiement de systèmes d’exploitation

System Center Configuration Manager 2007 R3 offre de nouvelles possibilités en matière de déploiement en introduisant la notion d’images OEM ou images pré-déployées (« Prestaged Images »). Microsoft a ainsi créé un troisième type d’image WIM rassemblant l’image de démarrage et l’image d’installation au sein d’un même fichier. Ceci

Lire l'articleLes plus consultés sur iTPro.fr

- Contrôler et optimiser les dépenses informatiques dans le contexte macroéconomique actuel

- Forterro : l’IA associée à l’ERP permet de se différencier sur le marché

- Résilience face aux cyberattaques : les leçons d’une expérience

- Configuration de machine d’Azure Automanage

- Un été placé sous le signe du sport, quelles implications pour la cybersécurité en Europe?