Microsoft BUILD 2015 : les annonces qu’il ne fallait pas rater

Le groupe américain vend littéralement du rêve avec des nouveautés sur le nouveau nom du projet Spartan, de la drague flagrante aux développeurs et bien d’autres.

Lire l'article

HDS unifie pour mieux régner

De nouveaux équipements de stockage et de nouveaux logiciels permettant de définir, de gérer, d’automatiser, d’approvisionner tout ce qui concerne l’infrastructure à la fois comme solution de stockage et de convergence.

Lire l'article

Les exigences des plans de continuité d’activité : le Recouvrement

Enfin, il ne faut surtout pas négliger la question du recouvrement. Sauf à s’orienter vers les PCA/PRA (plans de continuité et de reprise d’activité), les conseils sur la récupération des données sont peu fréquents.

Lire l'article

Plans de continuité d’activité : Eradication

L’éradication constitue l’étape suivante. Tout le monde semble s’accorder sur le fait qu’il s’agit d’actions de second temps.

Lire l'article

Plan de reprise d’activité : le Confinement

Plus que renforcer son système en réaction à un incident (le durcissement et notamment la fameuse défense en profondeur), il s’avère nécessaire de travailler sur les moyens de confinement et d’endiguement.

Lire l'article

Réponse à incident, pas de recette miracle mais des ingrédients essentiels

Dans une démarche d’encadrement et de rationalisation du domaine de la SSI, l’ANSSI publie régulièrement des guides à destination tant des prestataires que des utilisateurs.

Lire l'article

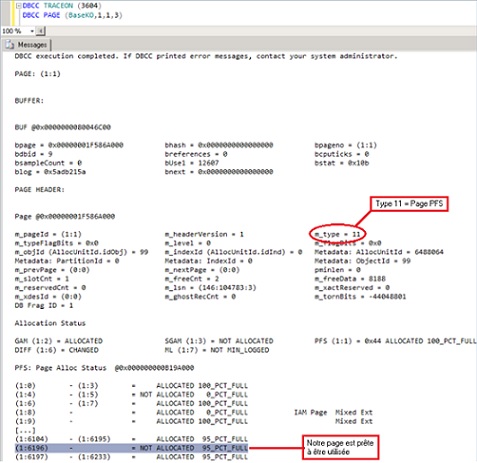

Restaurations SQL, l’erreur est humaine

Une étude de Kroll Ontrack explique que près de 90% des demandes de restauration sont à l’origine impulsées à cause d’une erreur humaine.

Lire l'article

Arkoon Netasq et The GreenBow, sécurité certifié de bout-en-bout

Les deux entreprises proposent désormais une solution haut niveau de sécurité globale certifiée par l’ANSSI.

Lire l'article

CozyDuke, une nouvelle attaque détectée par Kaspersky Lab

Un nouveau cyber espion aux techniques avancées qui sévit dans plusieurs pays dont les Etats-Unis a été détecté par les équipes de recherche et d’analyse de Kasperky.

Lire l'article

Des investissements intelligents

Si elles veulent exploiter l'immense potentiel de l'Internet des Objets, les entreprises devront planifier de manière stratégique leurs investissements informatiques.

Lire l'article

7 pistes pour garantir la qualité de vos données dans Dynamics CRM ?

Une mauvaise qualité des données est souvent la cause d’un manque d’efficacité des équipes commerciales, marketing ou SAV.

Lire l'article

Unit4, Un vent nouveau souffle

Entreprise néerlandaise, Unit4, est spécialisée dans les solutions de gestion d’entreprise dédiées aux sociétés de services.

Lire l'article

Migration vers un environnement virtualisé : entre mythe et réalité

Depuis plusieurs mois maintenant, on constate que la virtualisation est au cœur de la plupart des projets d'implémentation et de refonte des systèmes d'information.

Lire l'article

Microsoft Surface, Elle refait Surface 3

Lors du salon ROOMn 2015, focus sur la nouvelle Surface 3 ! Microsoft redessine son 2-en-1…

Lire l'article

Windows 10 : le visage est la clef !

Microsoft renforce la sécurité et l’authentification au profit de l’utilisateur et ce au sein de Windows 10. L’entreprise annonce également la sortie du système d’exploitation pour cet été.

Lire l'article

Jenkins, Docker, Heroku… Faisons un tour des logiciels

Ils compteront sans doute dans votre bibliothèque applicative dans un avenir proche.

Lire l'article

Windows 10 : quoi de neuf ? (suite)

Microsoft a annoncé le 30 septembre dernier, la nouvelle mouture de son futur système d'exploitation Windows client

Lire l'article

Microsoft Windows 10 : quoi de neuf ?

Microsoft a annoncé le 30 septembre dernier, la nouvelle mouture de son futur système d'exploitation Windows client.

Lire l'article

Shuttle, le premier PC fanless avec Broadwell d’Intel

Shuttle Inc. spécialisée dans le développement et la production de PC compact lance sa dernière création, le DS57U exploitant la plateforme Broadwell d’Intel.

Lire l'article

Les plus consultés sur iTPro.fr

- L’IA dans l’entreprise : questions et pratiques contemporaines

- Être une femme dans la tech en 2025 : comment prendre sa place et évoluer ?

- Les différents types de cyberattaques les plus répandues

- Bilan 2024 de la start-up Nation

- DORA, vecteur d’accélération de la transformation numérique des assureurs