Supply Chain & Open Source : défis et opportunités

Dès qu’on évoque le sujet, les expériences des professionnels IT et responsables des logiciels libres sont diverses. Explications.

Lire l'article

Mois européen de la cybersécurité : 5 pratiques contre les ransomwares !

Sensibiliser les entreprises pour se prémunir contre les menaces est une priorité, à l’heure où l’ANSSI note une augmentation de 255 % du nombre d'attaques par rançongiciels en 2020 en France.

Lire l'article

Le stress des RSSI face à la puissance des attaques cyber

La profession éprouvante est soumise à un niveau élevé de stress. Quels sont les moyens de gérer ce stress, ce découragement et le burnout ? Retour sur des indicateurs préoccupants …

Lire l'article

FIC 2021 : Coopération, souveraineté et innovations

La communauté cybersécurité s’est retrouvée du 7 au 9 septembre 2021 à Lille ! Bonnes pratiques, messages, aides, souveraineté nationale, innovation, investissements ….

Lire l'article

FIC 2021 : les 10 tendances en cybersécurité

Alors que le FIC bat son plein à Lille, les habitudes de travail se modifient, les usages changent, les attaques se multiplient sous diverses formes, vol de données usurpations d’identité, espionnage … il est urgent de mettre en place des actions efficaces, rapides, coup de poing ! Découvrez les 10 tendances Cybersécurité 2021 à prendre en compte.

Lire l'article

Quatre technologies de sécurité pour des défenses efficaces

Si 86 % des entreprises ont été victimes d’une attaque réussie sur les 12 derniers mois, 40 % ont été ciblées au moins six fois ! Retour sur les perceptions, défis et priorités pour mettre en place des défenses efficaces.

Lire l'article

Le boom des cyberattaques sur les technologies opérationnelles

La technologie opérationnelle ou OT (Operational Technology) sous-tend des processus critiques qui, s’ils venaient à être compromis, pourraient avoir des conséquences catastrophiques, y compris des pertes de vies humaines. William Culbert, Directeur EMEA Sud de BeyondTrust nous livre son expertise.

Lire l'article

Hausse des vulnérabilités dans les systèmes industriels

Retour sur l’ampleur des vulnérabilités ICS (Industrial Control System) en 2021. Décryptage.

Lire l'article

Cybersécurité : les angles morts en environnements PaaS et IaaS

Les entreprises confrontées à un incident de sécurité, continuent d'élargir leur périmètre, et 64 % déploient de nouveaux services AWS chaque semaine.

Lire l'article

Les 4 moyens de se protéger des escroqueries aux crypto-monnaies

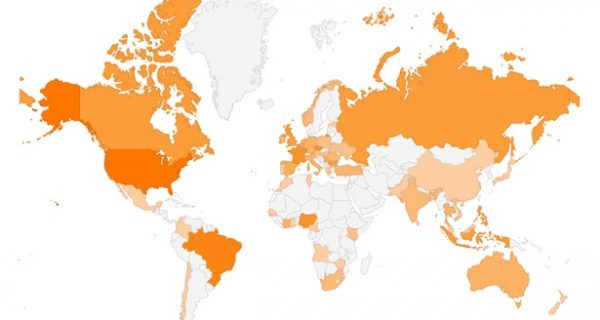

Nette augmentation des arnaques de type phishing liées aux crypto-monnaies dans les régions où celles-ci sont populaires ! Décryptage.

Lire l'article

Alerte logiciels malveillants : 688 menaces par minute !

Retour sur l'activité cybercriminelle et l'évolution des cyber menaces au cours du premier trimestre 2021.

Lire l'article

Cybersécurité : 13 heures pour traiter une alerte critique en France !

En moyenne, 13 heures sont nécessaires aux entreprises françaises pour traiter une alerte critique et seules 14 % peuvent traiter une alerte à corriger en moins d'une heure.

Lire l'article

Les RSSI redoublent de vigilance face aux cyberattaques

Quel est l’impact des cyberattaques et intrusions sur les entreprises ? Comment les équipes de sécurité répondent à ces problématiques pour garder une longueur d’avance ? Décryptage.

Lire l'article

Cybersécurité : les 4 comportements des collaborateurs sur le lieu de travail

Quels sont les profils des employés en matière de sécurité ? Quelles sont les stratégies de sécurité à adopter par les organisations ?

Lire l'article

Top 6 des outils détournés par les cybercriminels pour les attaques

Décryptage de quelques tactiques d'attaques les plus courantes, utilisées par les cyber attaquants.

Lire l'article

Les cyberattaquants à l’assaut du secteur public

La crise sanitaire a poussé les entreprises et collectivités publiques à s'adapter rapidement aux exigences d'une situation inédite

Lire l'article

Concevoir une stratégie efficace pour la détection d’attaques informatiques

Au travers de cet article, nous allons explorer les pistes qui vous permettront de définir une stratégie de défense efficace en ce qui concerne la détection d‘attaque informatique. Nous commencerons par définir ce qu’est une attaque puis nous évoquerons certains détails concernant la notion de framework de sécurité.

Lire l'article

Après le Privacy Shield ? Le chiffrement, bien sûr !

Avec une fin d’année 2020 inédite et le flux des attaques rançongiciels, retour sur un sujet fondamental : l’impact concret de l’invalidation du Privacy Shield,

Lire l'article

La collaboration entre équipes sécurité et réseaux au bord de la rupture !

Malgré des objectifs communs, les relations conflictuelles et dysfonctionnelles entravent projets de transformation numérique. Est-ce un signal d’alarme ?

Lire l'article

Forte hausse de la cryptocriminalité

Cette augmentation inquiète grandement à l’heure où les malwares de cryptominage ont progressé de 53% au dernier trimestre 2020.

Lire l'articleLes plus consultés sur iTPro.fr

- Protégez l’accès non authentifié de vos réunions

- Télécommunications et durabilité : les défis d’une transition verte dans un secteur en mutation

- Vulnerability Operation Center : concepts, mise en œuvre et exploitation

- Faire face à l’évolution des cyberattaques : l’urgence d’une cybersécurité proactive

- Le temps où le RSSI était tenu pour seul responsable est révolu – la responsabilité incombe désormais à toute l’entreprise