Le RGPD affole les PME

Les PME ont-elles vraiment pris toute la mesure du Règlement Général Européen sur la Protection des Données ? Le raz-de-marée se profile ….

Lire l'article

La génération Y néglige la sécurité

Quelles sont les générations qui prennent réellement en compte la sécurité en entreprise ? Toutes ont des approches bien personnelles et différentes du sujet.

Lire l'article

Comment faciliter la mise en œuvre des stratégies de sécurité

Entre la définition d’une stratégie de sécurité et sa mise en œuvre, on note un vrai décalage

Lire l'article

Les 5 indicateurs d’une cyber-résilience optimale

Entre augmentation des cyber-attaques et complexité des processus des services IT, quel est le degré acceptable de cyber-résilience et quel est le niveau d’engagement des entreprises françaises ? Investissement, compétences et leadership fort sont les maîtres mots !

Lire l'article

Les DSI accélèrent les projets numériques

Nouvelles activités, nouveaux usages, nouvelles compétences, l’heure est à la digitalisation et au recrutement des collaborateurs. Quelles les sont les priorités des DSI ?

Lire l'article

TOP 5 des règles pour réussir votre sécurité IT

Les cybercriminels se multiplient et se professionnalisent tout comme leurs techniques. Comment contrer les attaques ?

Lire l'article

Comment gérer les pannes liées aux certificats ?

L’expiration des certificats impacte tous les services de l’entreprise, aucun n’est épargné !

Lire l'article

TOP 7 des bonnes pratiques pour gérer vos mots de passe

Comment renforcer la sécurité des mots de passe ?

Lire l'article

FIC 2017 : les utilisateurs privilégiés, un risque sous-estimé

Comment appréhender les menaces internes, accidentelles ou intentionnelles ?

Lire l'article

Gestion des correctifs : les bonnes pratiques

Vous passez trop de temps lors de la gestion des correctifs qui prend plus de 8 heures par semaine pour les 2/3 des entreprises. Comment remédier à cette situation ?

Lire l'article

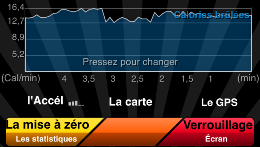

Le marché de la sécurité : Top 3 des indicateurs clés

Examinons quelques chiffres publiés par IDC. Des indicateurs à prendre en compte en ce début d’année !

Lire l'article

Cybersécurité : à quoi s’attendre en 2017 ?

Les questions de sécurité essentielles à vous poser en 2017 face aux dernières évolutions technologiques

Lire l'article

2017 : la prise d’otage des objets connectés

Dans un monde ultra connecté, comment sensibiliser les décideurs et utilisateurs à l’évolution des menaces et des technologies utilisées par les pirates ?

Lire l'article

Comment sécuriser l’IoT dans l’industrie

Eclairage sur l’Usine du futur ou l’Industrie 4.0

Lire l'article

GDPR : quelles sont les sanctions financières pour les entreprises ?

Quel est le niveau de connaissance des DSI français ?

Lire l'article

Une sécurité pas assez maîtrisée

Quel est le comportement des utilisateurs en matière de sécurité ?

Lire l'article

Sécurité : trop d’attaques passent encore inaperçues

Il faut plusieurs mois pour détecter une intrusion

Lire l'article

Sécurité DSI : 15 conseils avisés pour mettre en péril votre entreprise

On peut rire de tout… Même de ses propres erreurs…

Lire l'article

Attaques DDoS : décryptage en 10 points

Tirer les leçons de l’attaque du vendredi 21 octobre 2016

Lire l'article

Tensions entre les RSSI et leur hiérarchie

Les RSSI sont plus déterminés que jamais !

Lire l'articleLes plus consultés sur iTPro.fr

- Souveraineté numérique : après les mots, place aux actes

- La cybersécurité, c’est le rôle de tous !

- DORA : quels impacts après les six premiers mois de mise en conformité sur le terrain ?

- Cybersécurité : le secteur de la santé toujours au défi de la sécurité des e-mails

- Attaque Microsoft SharePoint, analyse et recommandations